ctfshow的easyrsa8

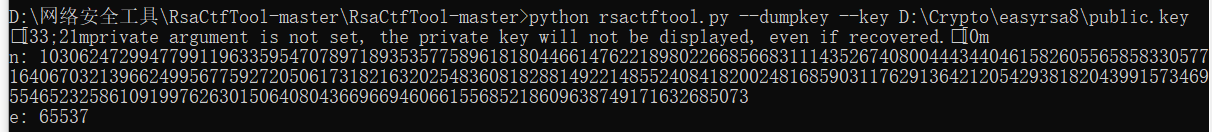

下载附件得到两个文件,flag.enc和public.key。先对公钥分解,这里使用RsaCtfTool工具。也可以使用在线网站,例如:RSA公私钥分解 Exponent、Modulus,Rsa公私钥指数、系数(模数)分解--查错网 (chacuo.net)

命令:python rsactftool.py --dumpkey --key 公钥文件。 得到n和e,如图所示

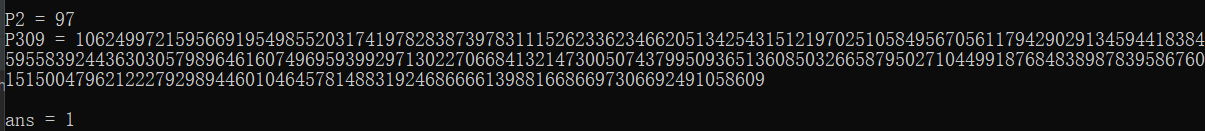

使用yafu分解n,得到p和q

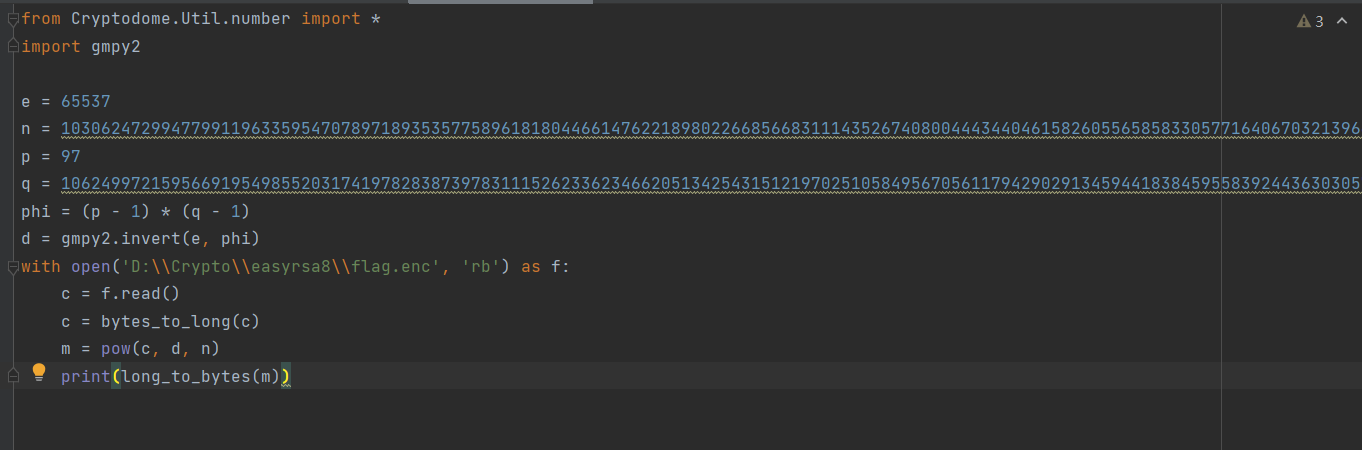

所以脚本如下:

然而却没得到答案,目前没有想到原因,我在另一道题目,就能成功解出。(如果有知道原因,欢迎指点)

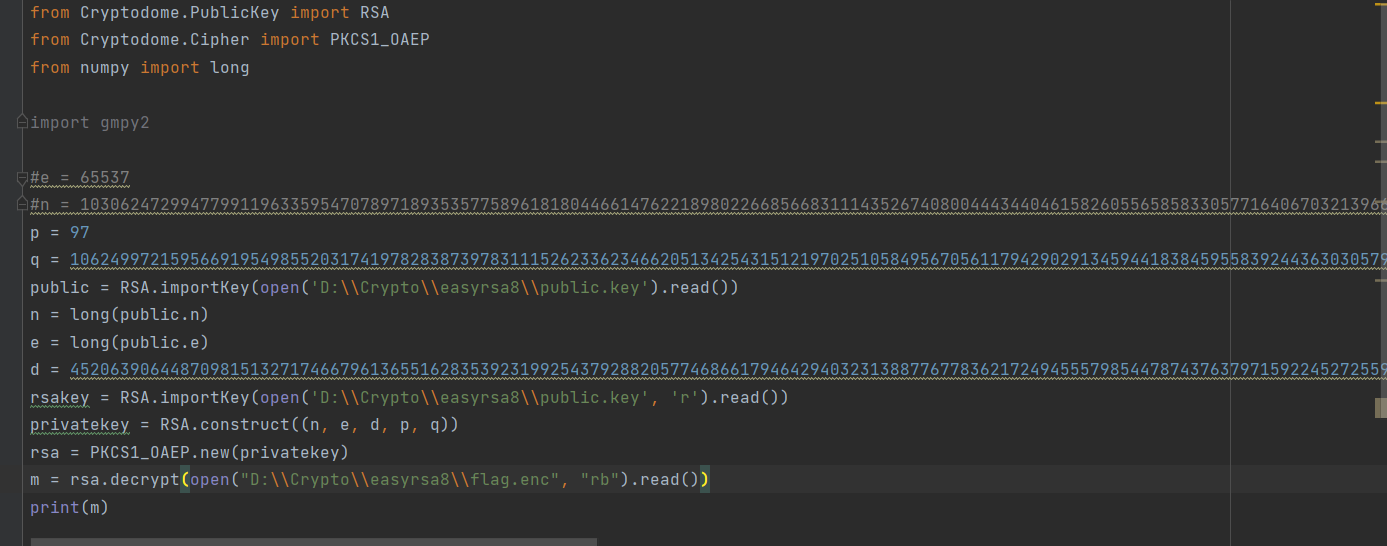

看了别人的wp,都是生成私钥,再去求m,并且要算出d的值来,脚本如下:

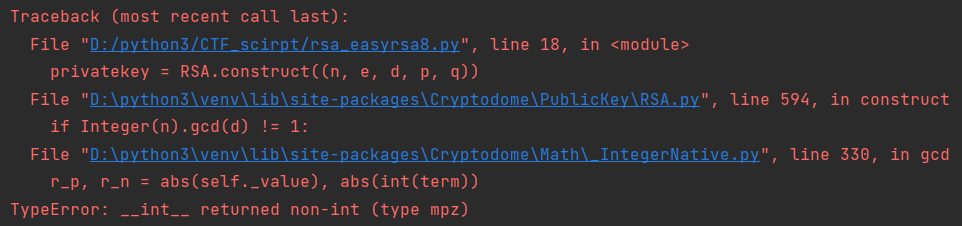

如果不算出d,写成d = gmpy2.invert(e, (p - 1) * (q - 1))会报错,如下:

原因分析:invert函数返回mpz类型,需要在d前加上int强制转换即可。

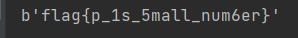

得到flag

分类:

CTF——Crypto

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· Linux系列:如何用heaptrack跟踪.NET程序的非托管内存泄露

· 开发者必知的日志记录最佳实践

· SQL Server 2025 AI相关能力初探

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理