网络编程- socket协议小结、hmac的检验客户端合法性和socketserver模块(十)

socket协议小结

TCP和UDP

# 一台服务器如何在网络中找到另一台服务器

# osi五层模型

# 应用层

# 传输层 tcp协议和udp协议

# 网络层 ip协议(ipv4 ipv6) 路由器

# 数据链路层 arp协议(利用ip找mac) 交换机

# 物理层

# tcp协议 可靠地 面向连接的 字节流传输

# udp协议 不可靠的 无连接的 高效的传输

# TCP协议中 三次握手和四次挥手

# 粘包 针对 tcp协议

# 拆包机制 nagel算法(合包) 缓存机制

# 面向流的传输 - 数据与数据之间没有边界

# 粘包机制可能发生在发送端和接收端

# udp协议不会粘包

# 面向数据包的传输方式

# 不可靠

# 对于空消息:

# tcp协议不能发空消息

# udp协议可以

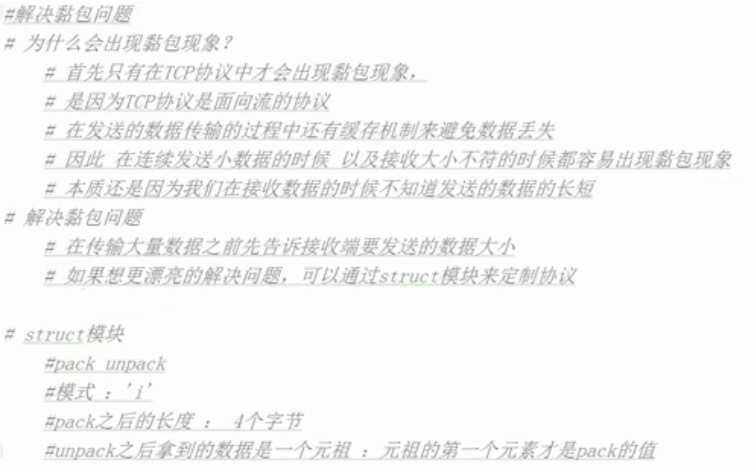

黏包现象小结

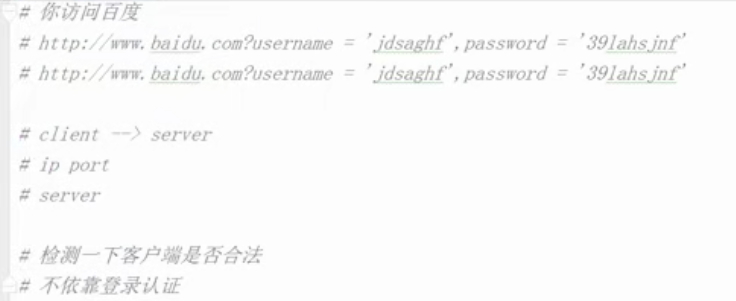

检验客户端合法性

import os

ret = os.urandom(32) #生成一个32位的随机字节

print(ret)

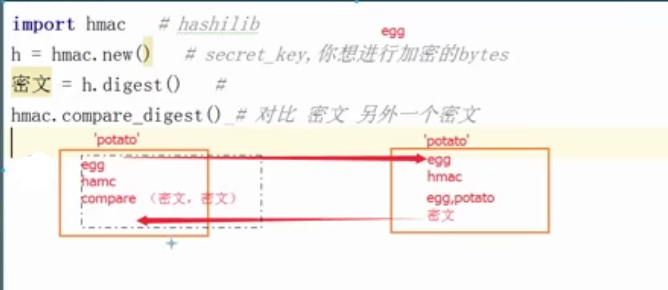

import hmac

# 内置模块

# 简单的网络编程中的客户端合法性验证

hmac_obj = hmac.new(b'egg',ret)

ret = hmac_obj.digest()

print(ret) # 密文的结果

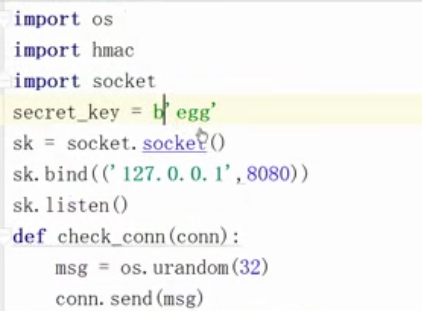

demo(server端)

import os

import socket

import hmac

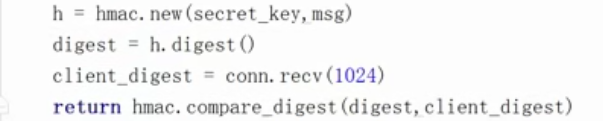

def check_client(conn):

secret_key = b'egg' # 密钥

send_str = os.urandom(32)

conn.send(send_str)

hmac_obj = hmac.new(secret_key,send_str)

secret_ret = hmac_obj.digest() #bytes类型

if conn.recv(1024) == secret_ret:

print('合法的客户端')

return True

else:

print('非法的客户端')

return False

sk = socket.socket()

sk.bind(('127.0.0.1',8090))

sk.listen()

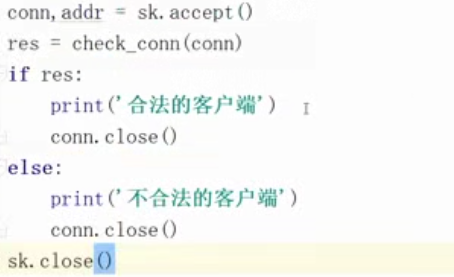

conn,addr = sk.accept()

ret = check_client(conn)

while ret:

inp = input('>>>')

conn.send(inp.encode('utf-8'))

msg = conn.recv(1024)

print(msg.decode('utf-8'))

conn.close()

sk.close()

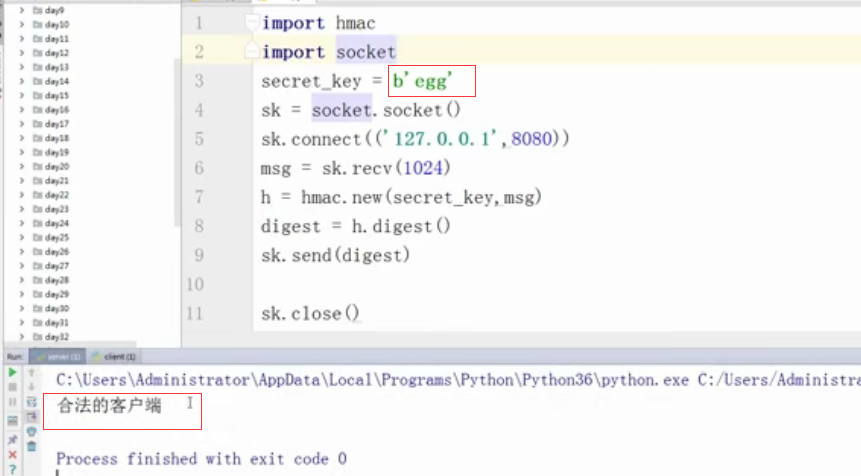

demo(client端)

import socket

import hmac

sk = socket.socket()

sk.connect(('127.0.0.1',8090))

recv = sk.recv(1024)

# 用和server端相同的手法对这个字符串进行摘要

secret_key = b'egg' # 密钥

hmac_obj = hmac.new(secret_key,recv)

ret = hmac_obj.digest()

sk.send(ret)

msg = sk.recv(1024)

if msg:

print(msg.decode('utf-8'))

while True:

inp = input('>>>')

sk.send(inp.encode('utf-8'))

msg = sk.recv(1024)

print(msg.decode('utf-8'))

sk.close()

server端(基于hashlib)

import os

import socket

import hashlib

def check_client(conn):

secret_key = b'egg' # 密钥

send_str = os.urandom(32)

conn.send(send_str)

md5_obj = hashlib.md5(secret_key)

md5_obj.update(send_str)

secret_ret = md5_obj.hexdigest()

if conn.recv(1024).decode('utf-8') == secret_ret:

print('合法的客户端')

return True

else:

print('非法的客户端')

return False

sk = socket.socket()

sk.bind(('127.0.0.1',8090))

sk.listen()

conn,addr = sk.accept()

ret = check_client(conn)

while ret:

inp = input('>>>')

conn.send(inp.encode('utf-8'))

msg = conn.recv(1024)

print(msg.decode('utf-8'))

conn.close()

sk.close()

client端(基于hashlib)

import socket

import hashlib

sk = socket.socket()

sk.connect(('127.0.0.1',8090))

recv = sk.recv(1024)

# 用和server端相同的手法对这个字符串进行摘要

secret_key = b'egon' # 密钥

md5_obj = hashlib.md5(secret_key)

md5_obj.update(recv)

ret = md5_obj.hexdigest()

sk.send(ret.encode('utf-8'))

msg = sk.recv(1024)

if msg:

print(msg.decode('utf-8'))

while True:

inp = input('>>>')

sk.send(inp.encode('utf-8'))

msg = sk.recv(1024)

print(msg.decode('utf-8'))

sk.close()

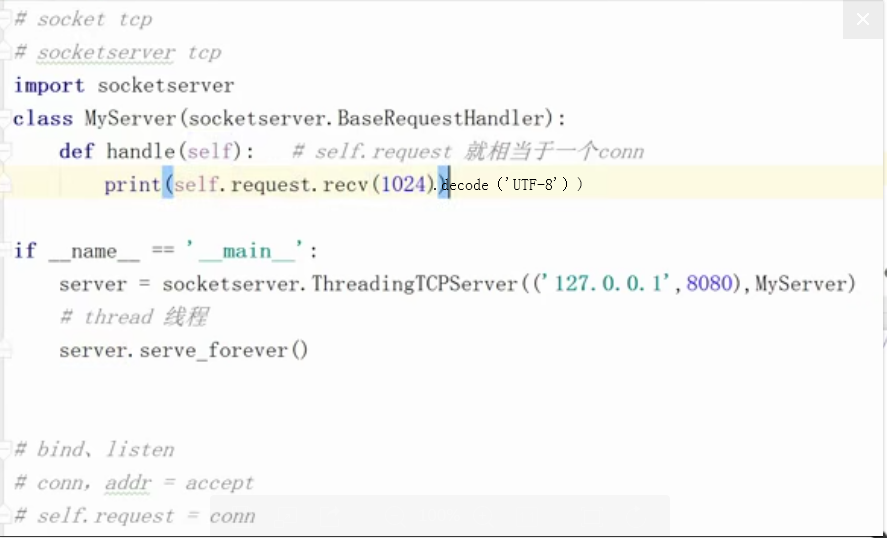

socketserver模块(支持多client)

demo1

server端demo(单用单聊)

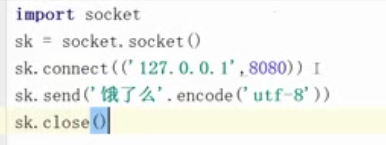

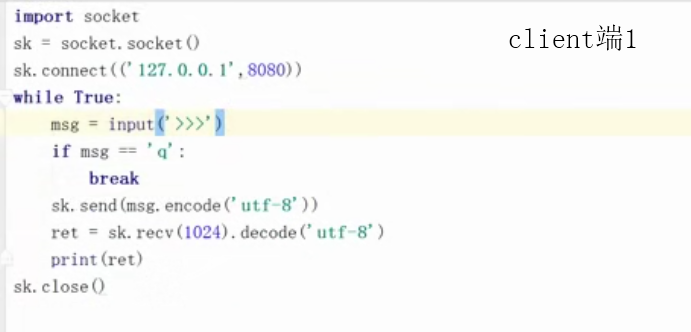

client端demo(单用户单聊)

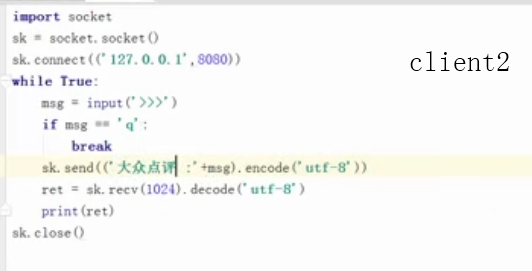

demo2(多用户多聊)

socketserver源码思路分析(详解见day33-3)

浙公网安备 33010602011771号

浙公网安备 33010602011771号