Pikachu-RCE

RCE概述:

exec"ping":(远程命令执行)

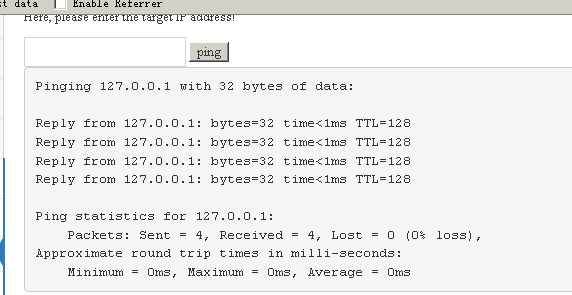

1.根据提示输入一个ip,输入127.0.0.1。返回的是正常的结果

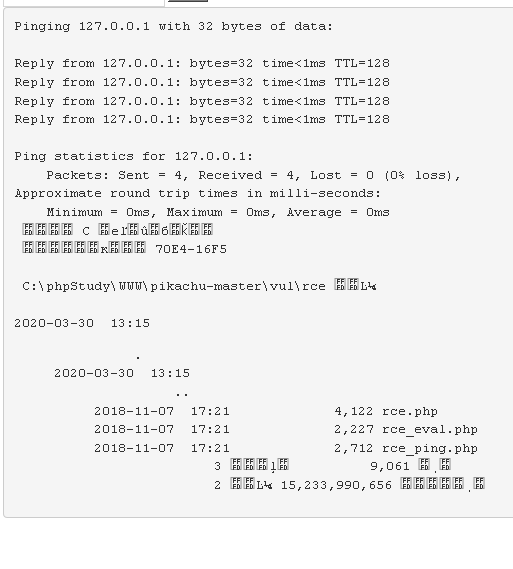

2.如果这时后端没有做严格的过滤。输入 127.0.0.1&dir,这句的意思就是说当它执行完127.0.0.1之后执行当然dir。发现把dir的结果也全部展示出来了。也就是说,后端没有做严格的处理

3.除了可以提交目标id之外,还可以通过拼接的符号来执行其它的命令

exec"evel":(远程代码)

1.根据提示,随便输入一个字符串,输入aaa,然后有一个返回结果

2.输入一个php的代码。输入phpinfo();发现我们输入的php代码被后端执行,然后结果返回到前端。这就是远程代码执行的漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号