反反调试示例

题目:【原创】反调试实战系列一 x64dbg+IDA 过IsDebuggerPresent - 吾爱破解 - 52pojie.cn

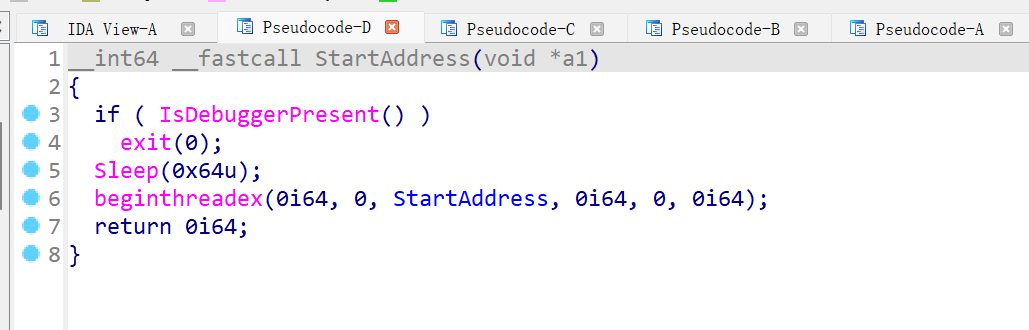

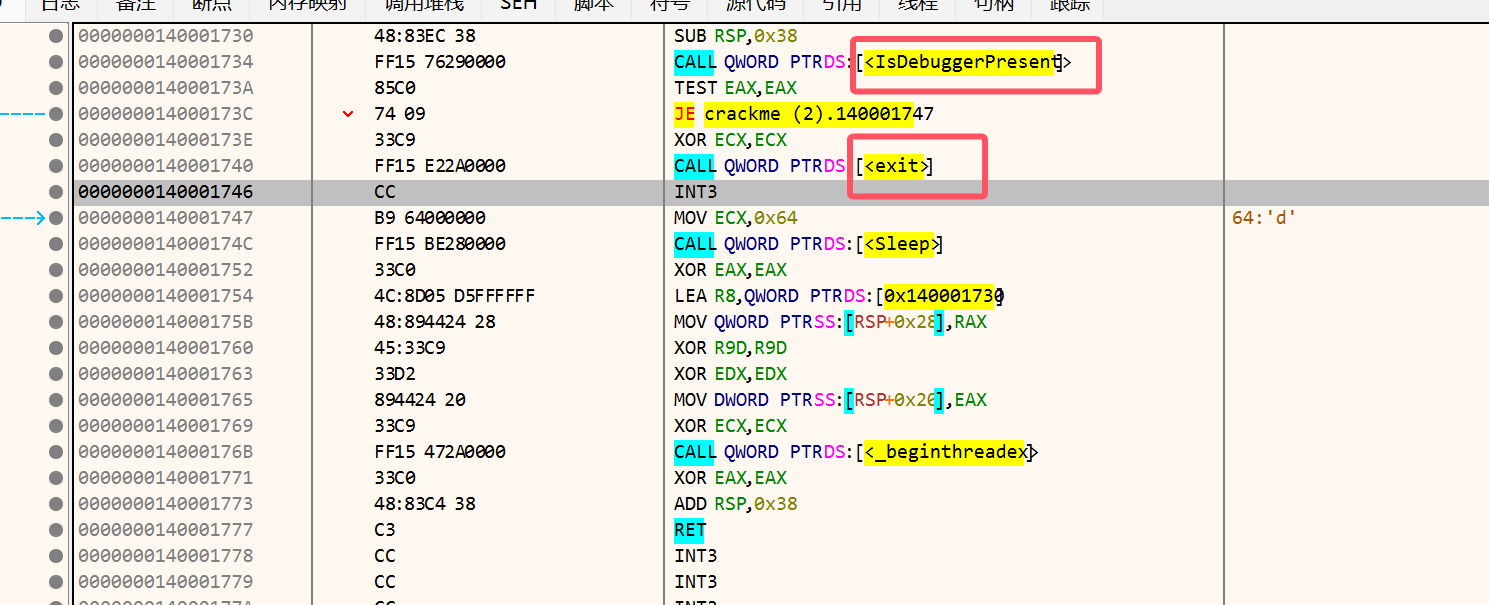

找到反调试函数处

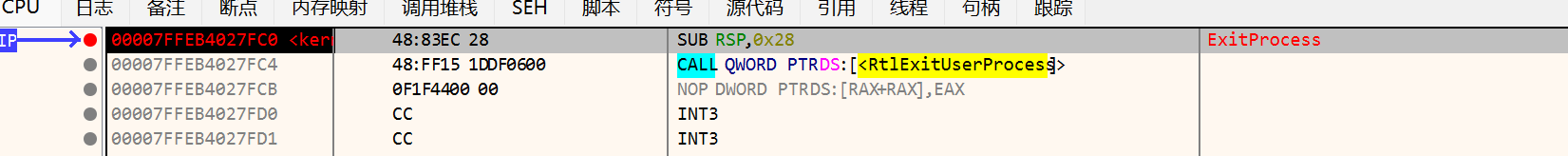

在x64debug下方输入

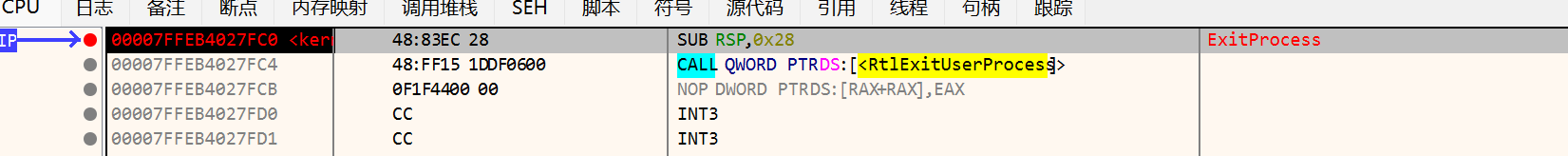

bp ExitProcess

在exit处打断点

F9运行

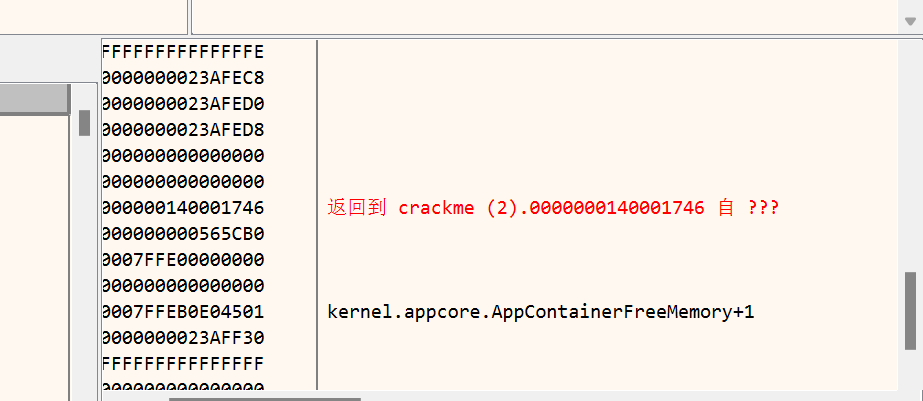

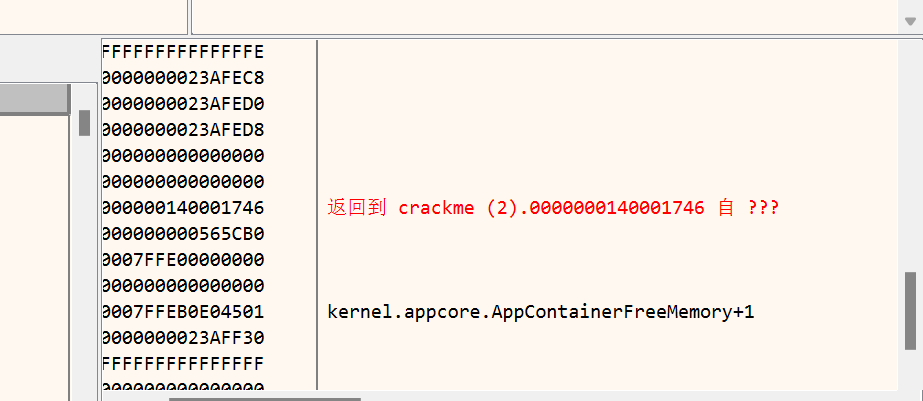

查看堆栈处

enter过去

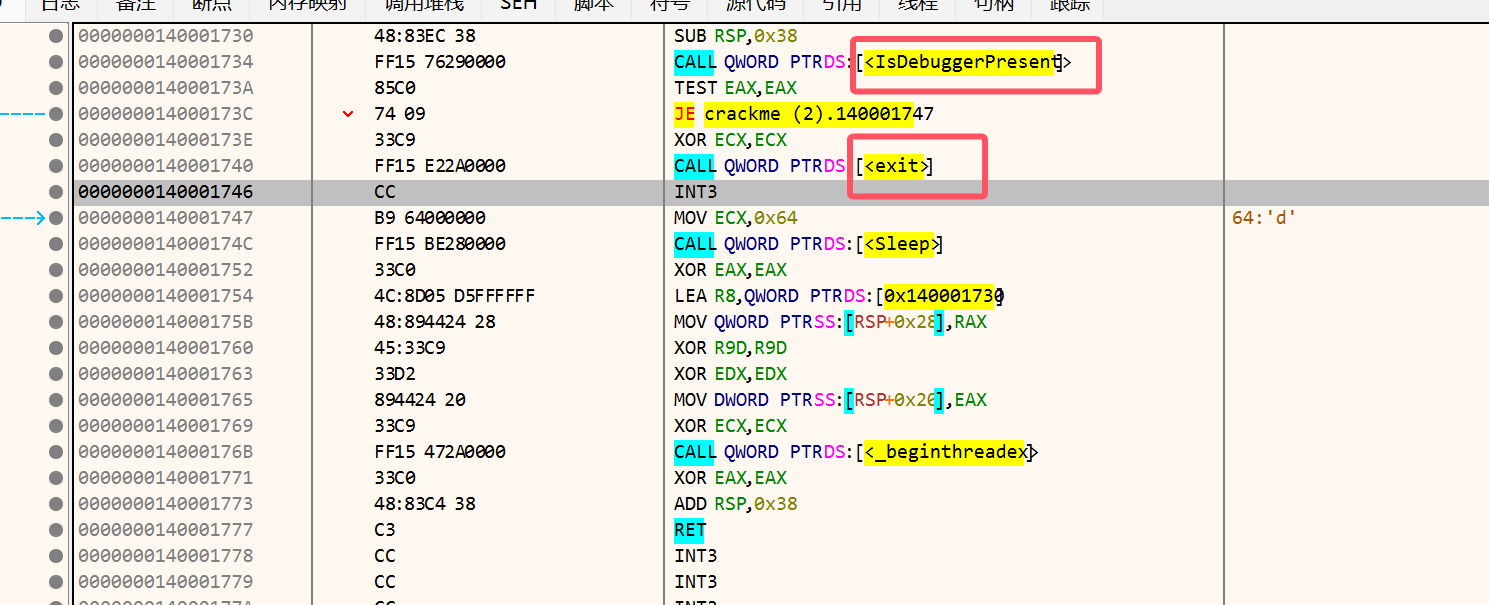

找到反调试函数

保存地址 0000000140001746

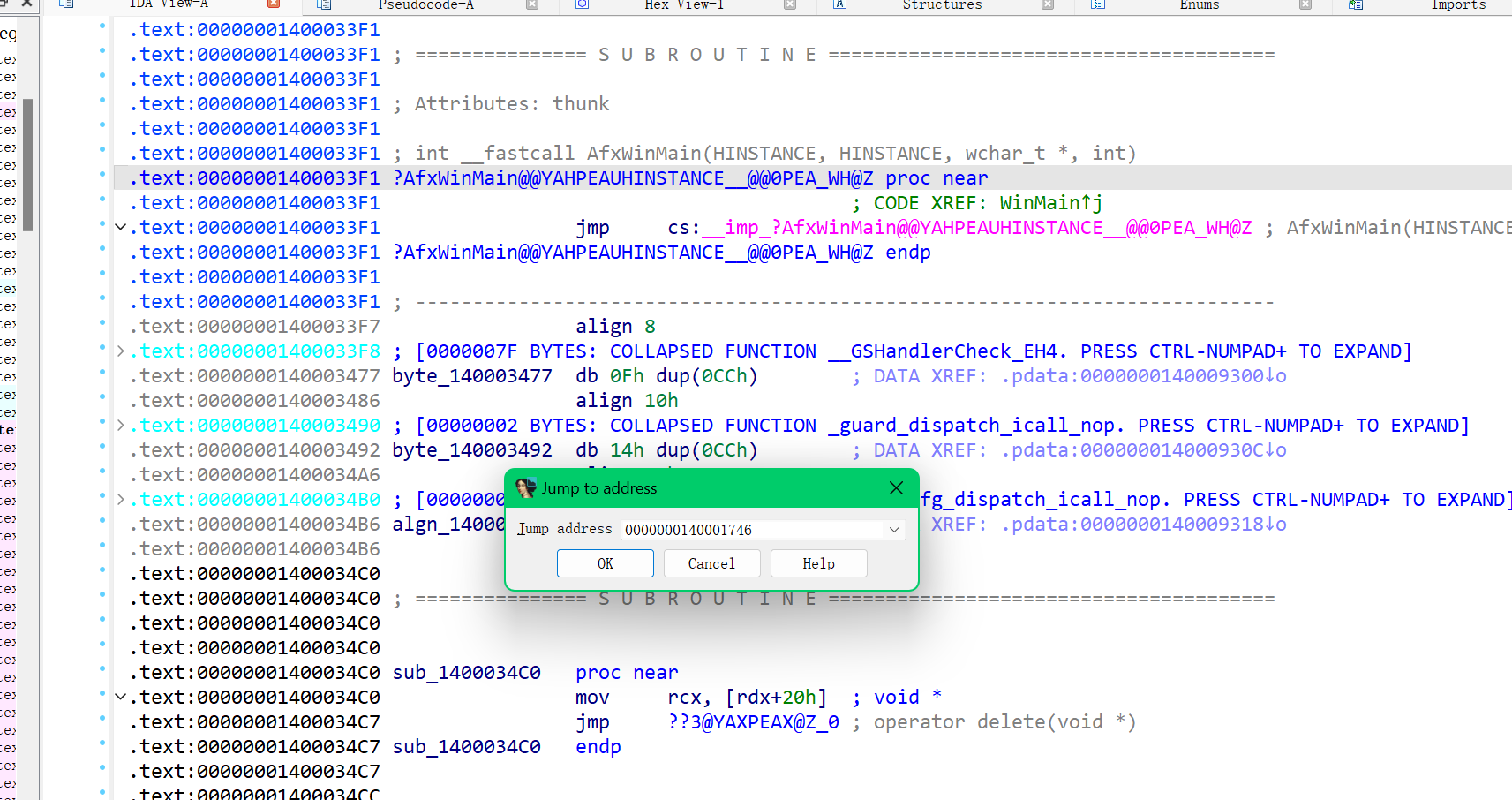

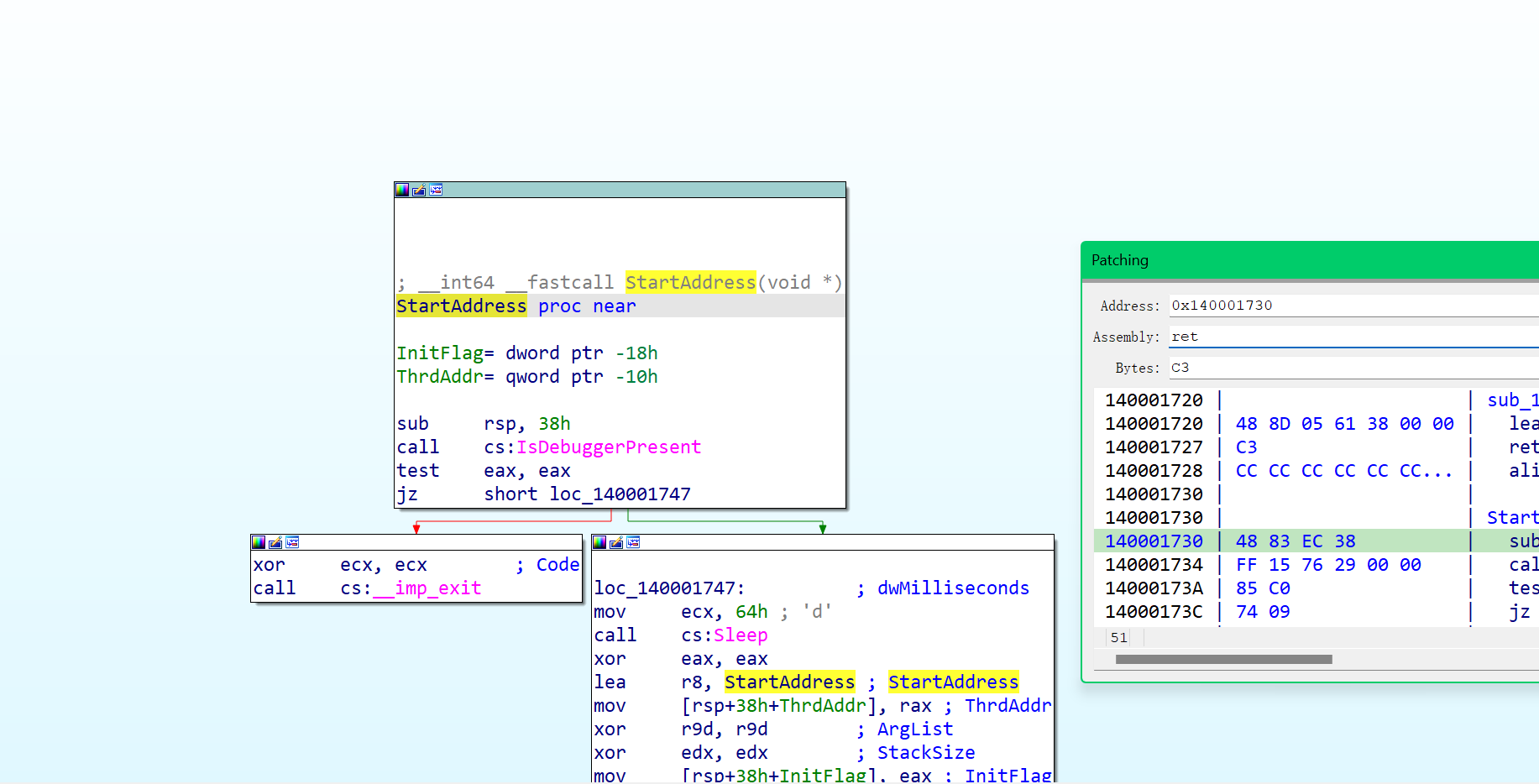

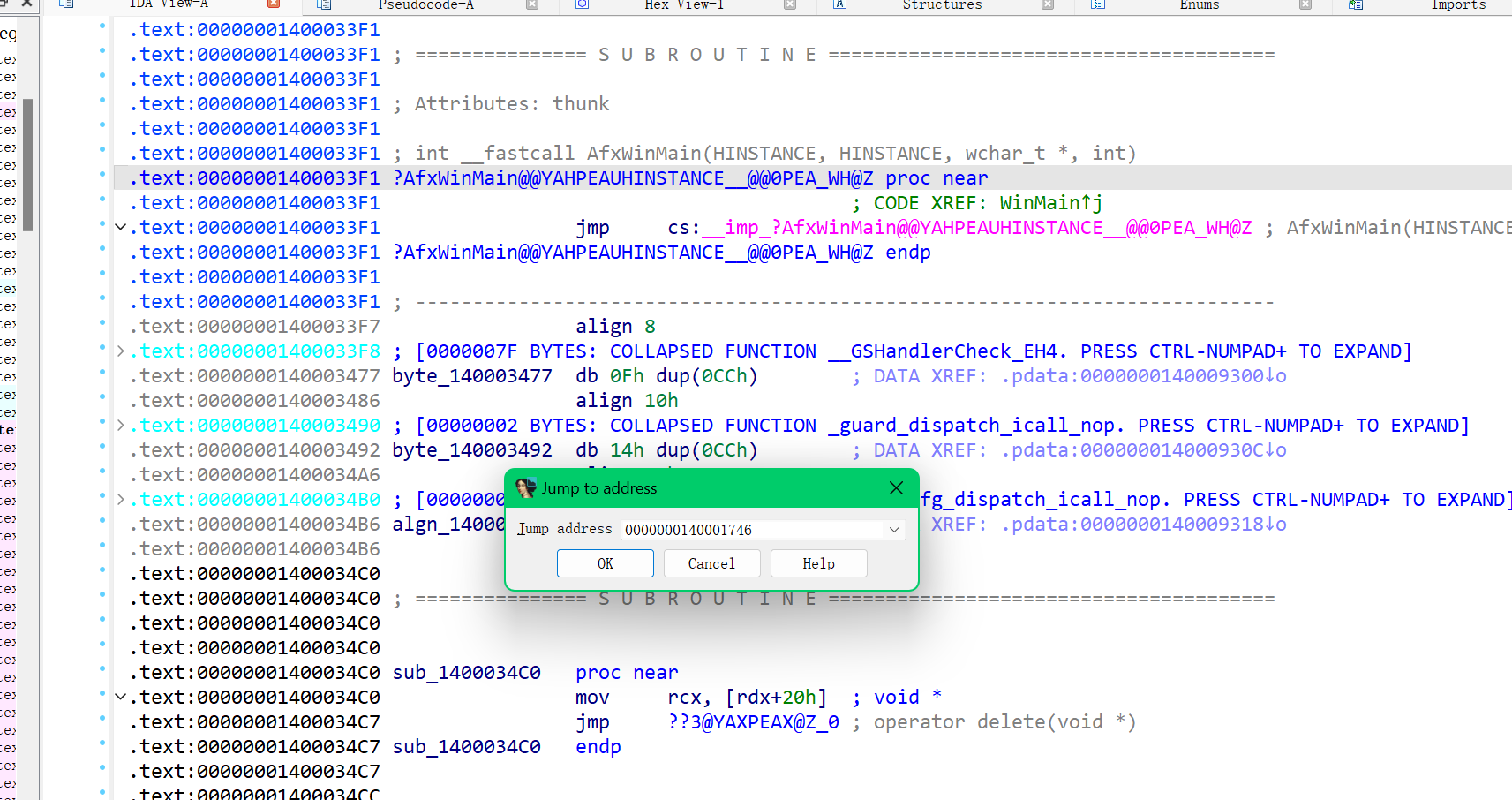

在ida中找到该地址

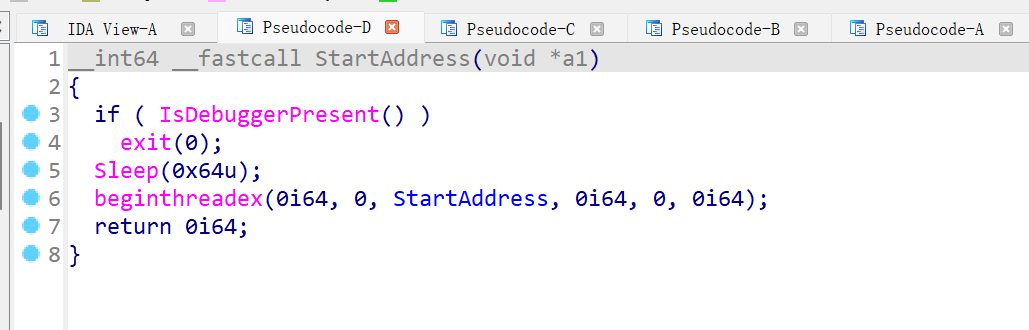

这就是反调试函数

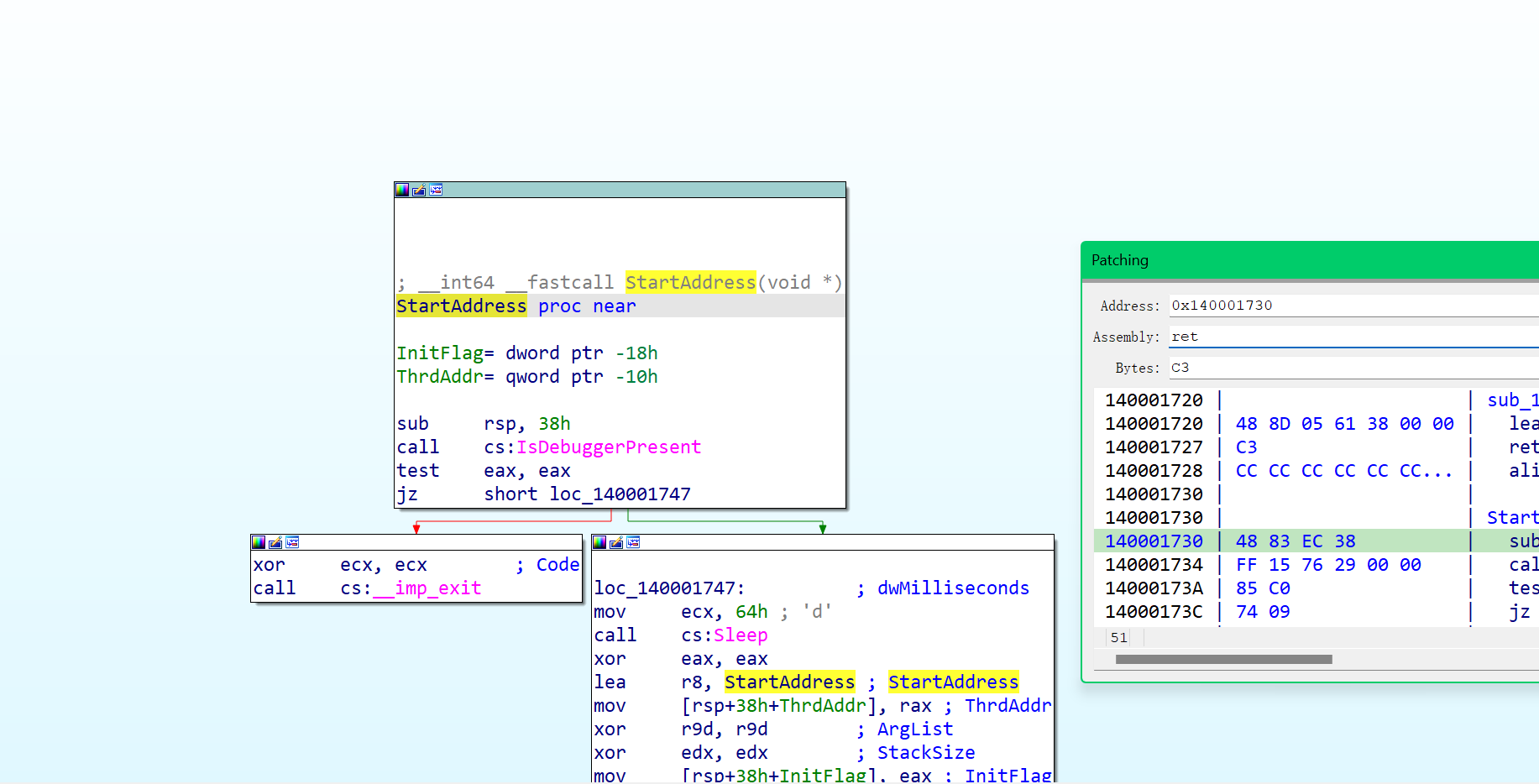

将文件头改ret

保存文件,即可绕过反调试

在x64debug下方输入

bp ExitProcess

在exit处打断点

查看堆栈处

enter过去

找到反调试函数

保存地址 0000000140001746

在ida中找到该地址

这就是反调试函数

将文件头改ret

保存文件,即可绕过反调试

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· TypeScript + Deepseek 打造卜卦网站:技术与玄学的结合

· 阿里巴巴 QwQ-32B真的超越了 DeepSeek R-1吗?

· 【译】Visual Studio 中新的强大生产力特性

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 【设计模式】告别冗长if-else语句:使用策略模式优化代码结构