【安全性测试】一个简单地绕前端暴XSS漏洞

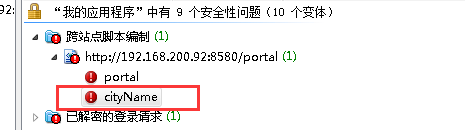

在appscan暴出一个关于跨站点脚本编制的漏洞,但是appscan并不能完整地显示该漏洞。于是,工具是否出现误报,需要通过自己手工验证。

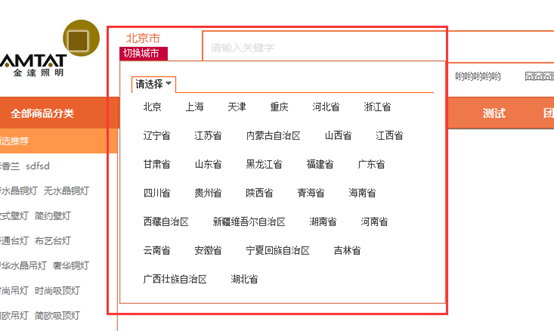

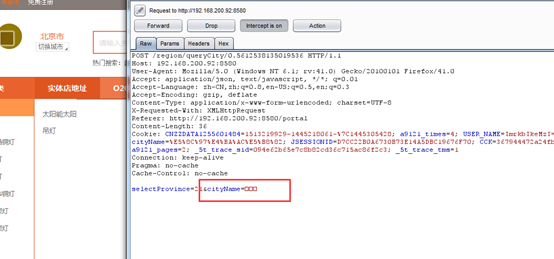

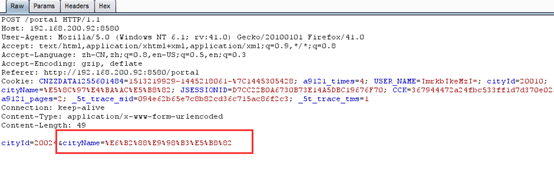

然后,我们需要找到目标参数的包并分析是从哪个步骤提交给服务器的。使用burp手动抓包。

由于当时没有设置好中文编码,导致显示乱码。当时并不影响我们的测试。我们先提交一下,因为我们不需要这个数据包。(注:你们也可以试试往这里加入跨站点的代码,不过没效果的)

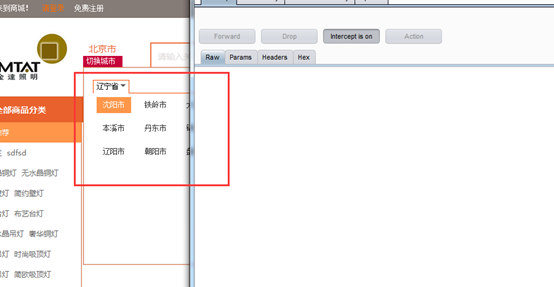

(注:不要感到意外,亲测功能是没有问题的,只是截断过程中有些数据包还没有交互而已)接着,我要在选择市

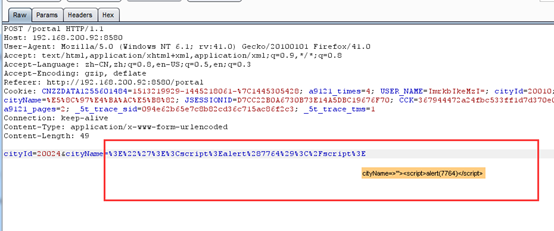

我需要的就是在下图进行修改

接着我们将一段xss代码放置在目标参数下

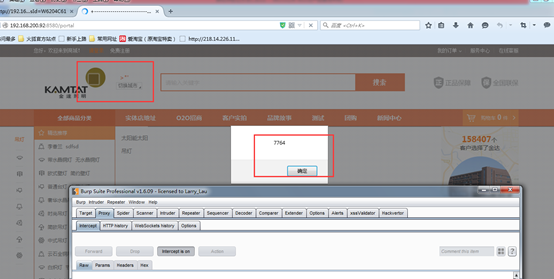

接着,我们只要一直提交就行了

下图就是报错的信息

一切博文基本原创,谢谢