IPSec 味皮恩配置实验

一、实验目的

1.理解IPSec协议在网络安全中的作用

2.掌握IPSec 味皮恩的基本原理。

3.掌握IPSec 味皮恩的配置方法

二、实验的仪器、设备、材料

路由器、PC机、防火墙

三、实验内容及实验原理

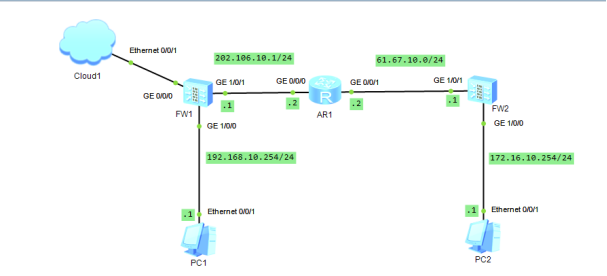

网络拓扑图如下:

网络的配置要求如下:

1、局域网需求

地址设计如上拓扑图所示

2、资源访问

(1)192. 168.10.0/24和172.16.10.0/24网段可以通过NAT (easyip) 方式访问外网,假设AR1为两个网段的默认路由,AR1. 上的loo0 (网段自行设计)为模拟外网

(2)192.168. 10.0/24和172.16.10.0/24网段借助于在FW1和FW2上配置IPSec 味皮恩的形式来进行访问。

四、实验步骤

以下配置以FW1为例进行配置,FW2与此类似。

1.基本配置

配置接口地址、防火墙的安全区域、防火墙的安全策略

[fen]int g1/0/0

[fen-GigabitEthernet1/0/0]ip add 192.168.10.254 24

[fen-GigabitEthernet1/0/0]int g1/0/1

[fen-GigabitEthernet1/0/1]ip add 202.106.10.1 24

[fen]firewall zone trust

[fen-zone-trust]add int g1/0/0

[fen]firewall zone untrust

[fen-zone-untrust]add int g1/0/1

[fen]security-policy

[fen-policy-security]default action permit

2.配置NAT策略

[fen]nat-policy

[fen-policy-nat]rule name t_t

[fen-policy-nat-rule-t_t]source-zone trust

[fen-policy-nat-rule-t_t]destination-zone untrust

[fen-policy-nat-rule-t_t]source-address 192.168.10.0 24

[fen-policy-nat-rule-t_t]destination-address 172.16.10.0 24

[fen-policy-nat-rule-t_t]action no-nat

[fen-policy-nat]rule name t_u

[fen-policy-nat-rule-t_u]source-zone trust

[fen-policy-nat-rule-t_u]destination-zone untrust

[fen-policy-nat-rule-t_u]action source-nat easy-ip

3.配置默认路由

[fen]ip route-static 0.0.0.0 0.0.0.0 202.106.10.2

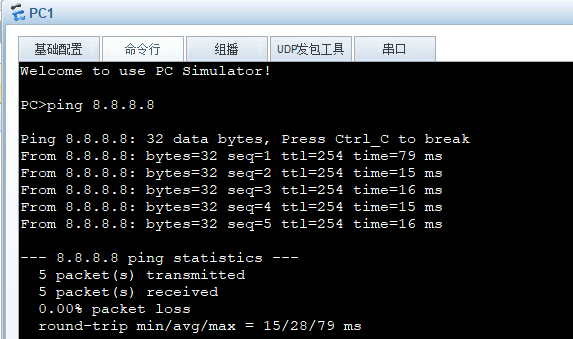

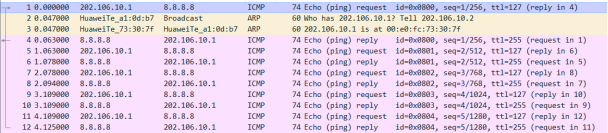

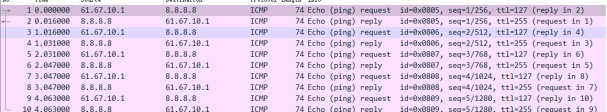

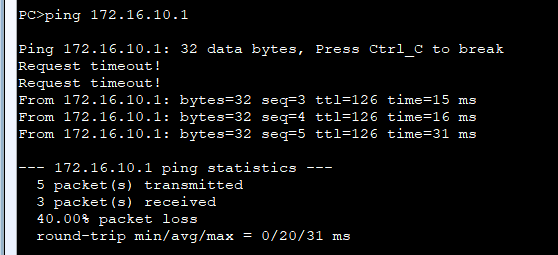

测试(1):从两个内网分别ping外网,查看是否能ping通(即ping 外网8.8.8.8)

4.配置受保护的数据流

[fen]acl 3000

[fen-acl-adv-3000]rule permit ip source 192.168.10.0 0.0.0.255 destination 172.1

6.10.0 0.0.0.255

5.创建IKE SA

(1)创建IKE提议

[fen]ike proposal 10

(2)创建IKE对等体

[fen]ike peer zong

[fen-ike-peer-zong]pre-shared-key huawei

[fen-ike-peer-zong]ike-proposal 10

[fen-ike-peer-zong]remote-address 61.67.10.1

6.创建IPSec SA

(1)创建IPSec安全提议

[fen]ipsec proposal fen

(2)创建IPSec策略

[fen]ipsec proposal fen

[fen]ipsec proposal

[fen]ipsec policy fen 10 isakmp

[fen-ipsec-policy-isakmp-fen-10]security acl 3000

[fen-ipsec-policy-isakmp-fen-10]ike-peer zong

[fen-ipsec-policy-isakmp-fen-10]proposal fen

7.应用安全策略

[fen]int g1/0/1

[fen-GigabitEthernet1/0/1]ipsec policy fen

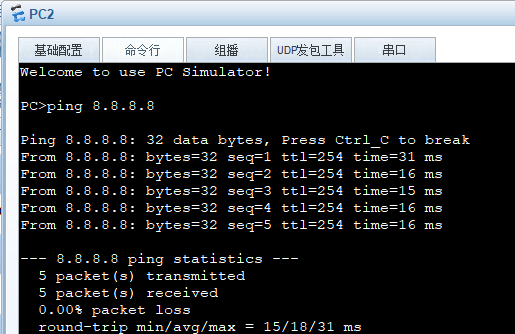

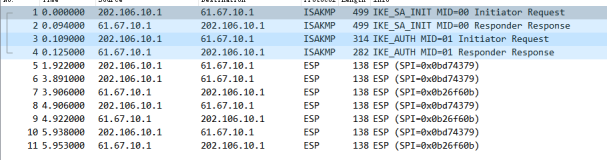

测试(2) :从PC1 ping PC2,查看是否能ping通,抓取数据包并简要分析。

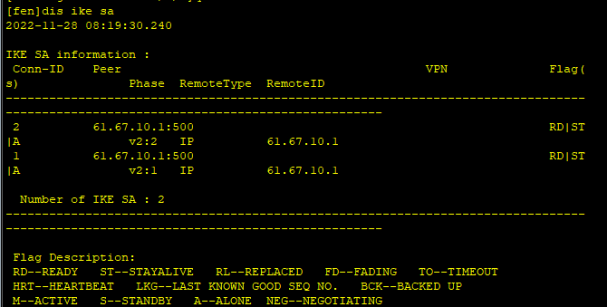

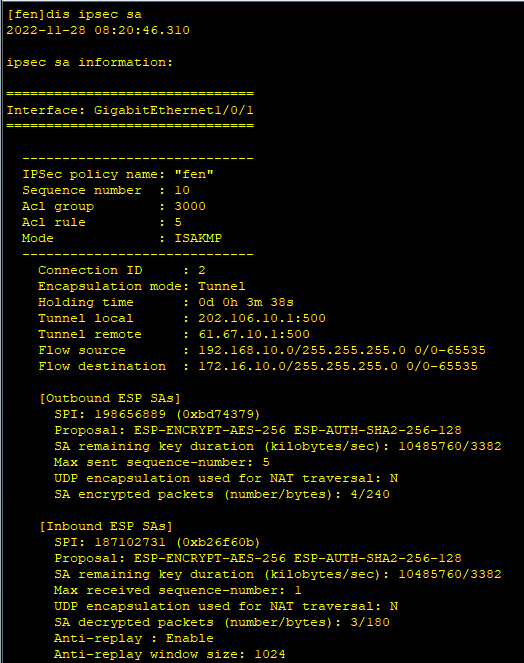

8.查看IKE SA及IPSecSA

[fen]dis ipsec sa

[fen]dis ike sa

Conn-ID:连接索引

Peer:对端IP和端口号

味皮恩:ipsec所绑定VPN实例,图中默认不显示

Flag:RD:sa建立成功,ST发起方,A:IPSec策略组为不备份状态

Phase:sa所属阶段

RemoteType:对端接口类型

RemoteID:接口ID,IP地址

IPsec policy name:安全策略名

Sequence number:序号

Acl group:保护的数据流

Acl rule:数据流编号

Mode:ISAKMP模式

Encapsulation mode:Tunnel隧道模式

Tunnel local:本端地址

Tunnel remote:对端地址

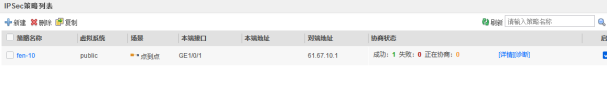

9.通过web页面查看刚才配置的所有内容,将IPSec 味皮恩的相关配置截图

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载,但是未经作者本人同意,转载文章之后必须在文章页面明显位置给出作者和原文连接,否则保留追究法律责任的权利。

本文作者:木易同学

本文链接:https://www.cnblogs.com/mu-yi2/p/16943143.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步