防火墙配置实验

一、实验目的

1.掌握防火墙的区域划分。

2.掌握防火墙的基本配置。

3.掌握在防火墙上配置源NAT的方法。

4.掌握在防火墙上配置NAT Server的方法

二、实验的仪器、设备、材料

路由器、PC机、服务器、防火墙、交换机

三、实验内容及实验原理

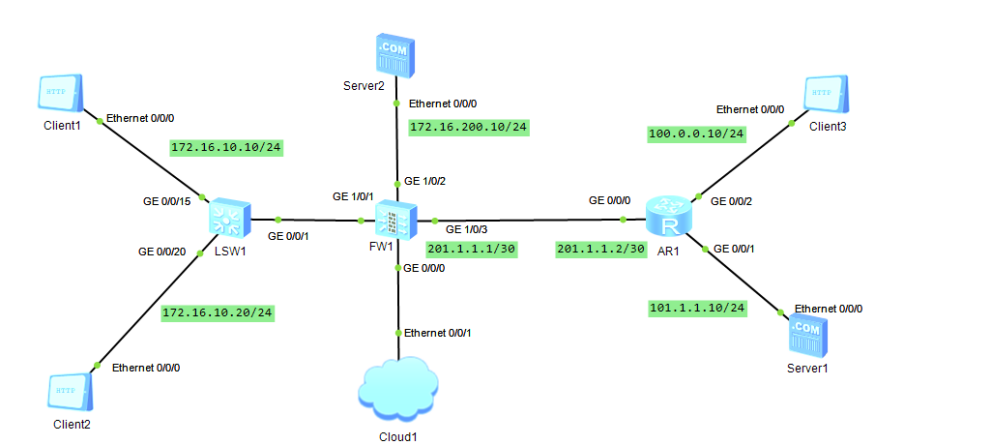

如上图所示,网络的配置要求如下:

1、局域网需求

(1)地址设计

网络地址为172.16. 10.0/24

(2)资源访问

要求172.16.10.20 可以上网,并且可以访问DMZ区域的FTP和WEB服务

172.16.10.10不能上网,但是能够访问DMZ区域的FTP和WEB服务

内网用户通过NAT(easy-ip)的形式访问互联网。

2、防火墙安全区域的设计

防火墙接口G1/0/1加入到trust区域

防火墙接口G1/0/2加入DMZ区域

防火墙接口G1/0/3加入untrust区域

3、互联网用户访问内网服务器的设计

要求在互联网上能够访问DMZ区域中的WEB服务,但不能访问它的FTP服务,内网

服务器配置的全球地址为200.1.1.1

四、实验步骤

1.组网

(1)搭建环境

按照如图3.1所示搭建实验环境。

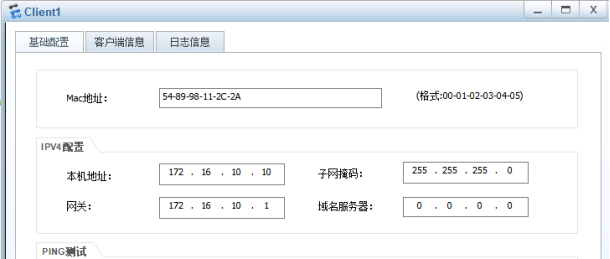

(2)设置各主机IP地址,配置情况如图所示。

以Client1为例

(3)配置各网段的网关地址为该网段的有效地址的第-一个。

2.配置防火墙

(1).IP地址配置

配置防火墙G1/0/1、G1/0/2、 G1/0/3 的接口地址。

[FW1]int g0/0/0

[FW1-GigabitEthernet0/0/0]ip add 192.168.93.2 24

[FW1-GigabitEthernet1/0/1]int g1/0/2

[FW1-GigabitEthernet1/0/2]ip add 172.16.200.1 24

[FW1]int g1/0/1

[FW1-GigabitEthernet1/0/1]ip add 172.16.10.1 24

[FW1-GigabitEthernet1/0/2]int g1/0/3

[FW1-GigabitEthernet1/0/3]ip add 201.1.1.1 30

(2).安全区域的设置

[FW1]firewall zone trust

[FW1-zone-trust]add interface g1/0/1

[FW1-zone-trust]fire zone untrust

[FW1-zone-untrust]add interface g1/0/3

[FW1-zone-untrust]fire zone dmz

[FW1-zone-dmz]add interface g1/0/2

(3).设置安全策略,使内网用户可以访问dmz区域的服务器

[FW1]security-policy

[FW1-policy-security-rule-id]rule name td

[FW1-policy-security-rule-td]source-zone trust

[FW1-policy-security-rule-td]destination-zone dmz

[FW1-policy-security-rule-td]action permit

(4).设置安全策略,使内网用户可以访问互联网,并且阻止172.16.10.10 访问互联网

[FW1-policy-security]rule name tu_deny

[FW1-policy-security-rule-tu_deny]destination-zone untrust

[FW1-policy-security-rule-tu_deny]source-address 172.16.10.10 32

[FW1-policy-security-rule-tu_deny]action deny

[FW1-policy-security]rule name tu_permit

[FW1-policy-security-rule-tu_permit]source-zone trust

[FW1-policy-security-rule-tu_permit]destination-zone untrust

[FW1-policy-security-rule-tu_permit]action permit

(5).设置安全策略,使互联网用户能够访问DMZ区域的web服务,但不能访问它的FTP服务

[FW1-policy-security]rule name ud

[FW1-policy-security-rule-ud]source-zone untrust

[FW1-policy-security-rule-ud]destination-zone dmz

[FW1-policy-security-rule-ud]destination-address 172.16.200.0 24

[FW1-policy-security-rule-ud]service http

[FW1-policy-security-rule-ud]action permit

[FW1]security-policy

[FW1-policy-security]rule name deny_ftp

[FW1-policy-security-rule-deny_ftp]source-zone untrust

[FW1-policy-security-rule-deny_ftp]destination-zone dmz

[FW1-policy-security-rule-deny_ftp]destination-address 172.16.200.0 24

[FW1-policy-security-rule-deny_ftp]service ftp

[FW1-policy-security-rule-deny_ftp]action deny

(6).配置防火墙的默认路由

下一跳为路由器的G0/0/0端口地址

[FW1]ip route-static 0.0.0.0 0.0.0.0 201.1.1.2

(7).配置源NAT

[FW1]nat-policy

[FW1-policy-nat]rule name tu_nat

[FW1-policy-nat-rule-tu_nat]source-zone trust

[FW1-policy-nat-rule-tu_nat]destination-zone untrust

[FW1-policy-nat-rule-tu_nat]source-address 172.16.10.0 24

[FW1-policy-nat-rule-tu_nat]action source-nat easy-ip

(8).配置源NAT server

[FW1]nat server policy_nat_web protocol tcp global 200.1.1.1 www inside 172.16.2

00.10 www no-reverse

(9)配置黑洞路由

[FW1]ip route-static 200.1.1.1 32 NULL0

3.配置路由器到防火墙的静态路由

[AR1]ip route-static 200.1.1.1 32 201.1.1.1

4.测试

测试:抓图验证实验内容要求的各部分内容。

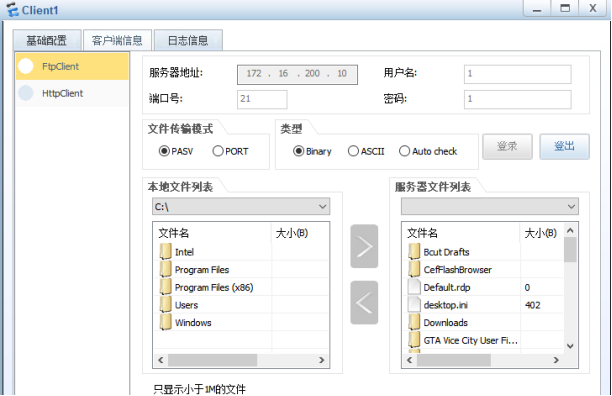

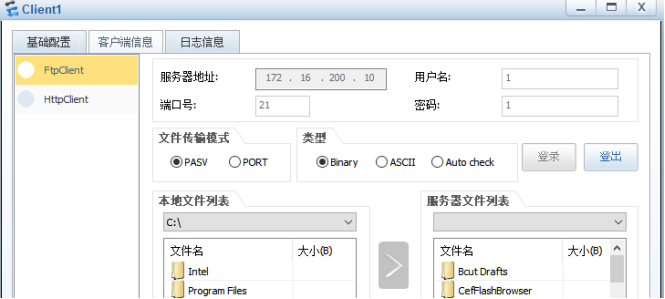

(1)内网用户可以访问dmz区域的服务器

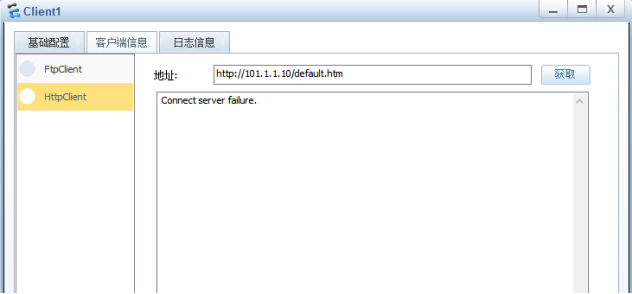

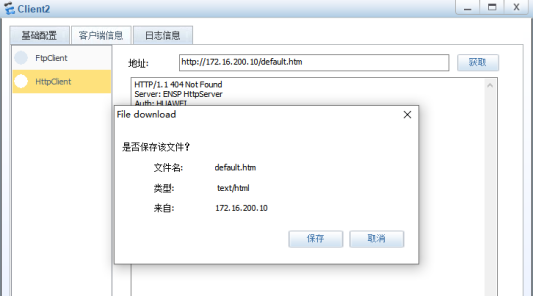

Client1访问dmz区域的服务器:

(2)内网用户可以访问互联网,并且阻止172.16.10.10 访问互联网

Client1(172.16.10.10)不可以上网:

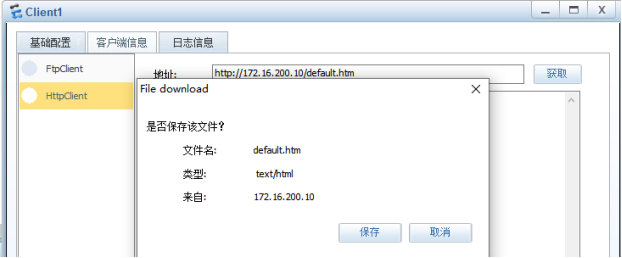

Client1(172.16.10.10)访问DMZ区域web服务和ftp服务成功:

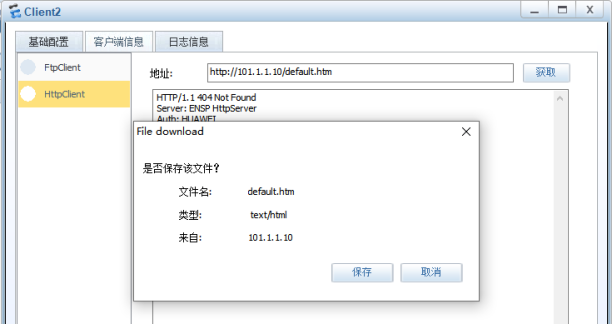

Client2(172.16.10.20)可以上网:

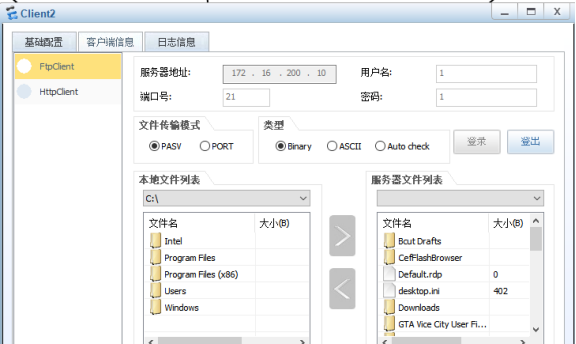

Client2(172.16.10.20)访问DMZ区域web服务和ftp服务成功:

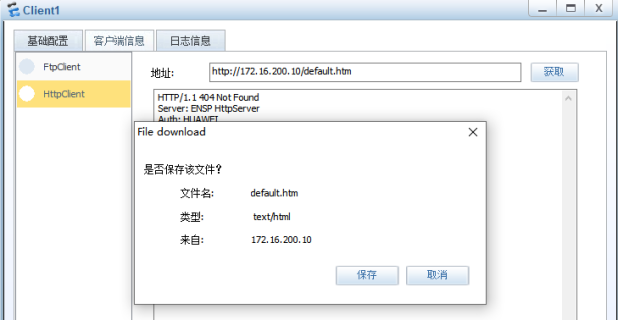

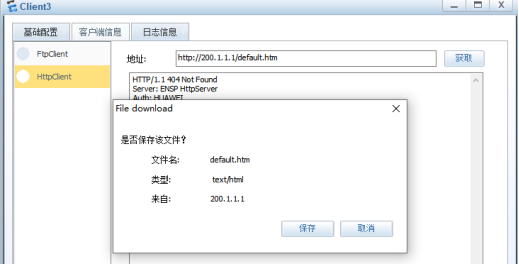

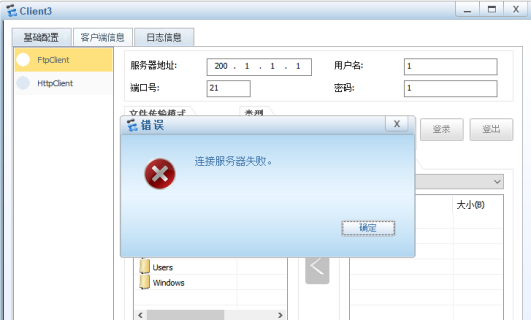

(3)使互联网用户能够访问DMZ区域的web服务,但不能访问它的FTP服务

Client3访问DMZ区域的web服务:

Client3访问DMZ区域的ftp服务:

5.通过web方式查看防火墙的配置

[FW1]service-manage https permit

[FW1]service-manage ping permit

https://192.168.93.2:8443(g0/0/0接口的地址)

admin

Admin@123

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载,但是未经作者本人同意,转载文章之后必须在文章页面明显位置给出作者和原文连接,否则保留追究法律责任的权利。

本文作者:木易

本文链接:https://www.cnblogs.com/mu-yi2/p/16880619.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步