使用python解密微信image下.dat文件

用清理软件清理电脑垃圾的时候,发现微信存了很多图片,进入路径一看,全是以.dat为格式的文件:

尝试了直接把后缀名的.dat 改 .jpg和.png,都打不开,感觉事情没那么简单,随后立刻度娘了一下,并找到了代码。下面一步一步的来看一下。

微信客户端保存的路径一般是这样的,相信你能找到。

F:\Users\Tencent Files\WeChat Files\wxid_\FileStorage\Image\2020-11

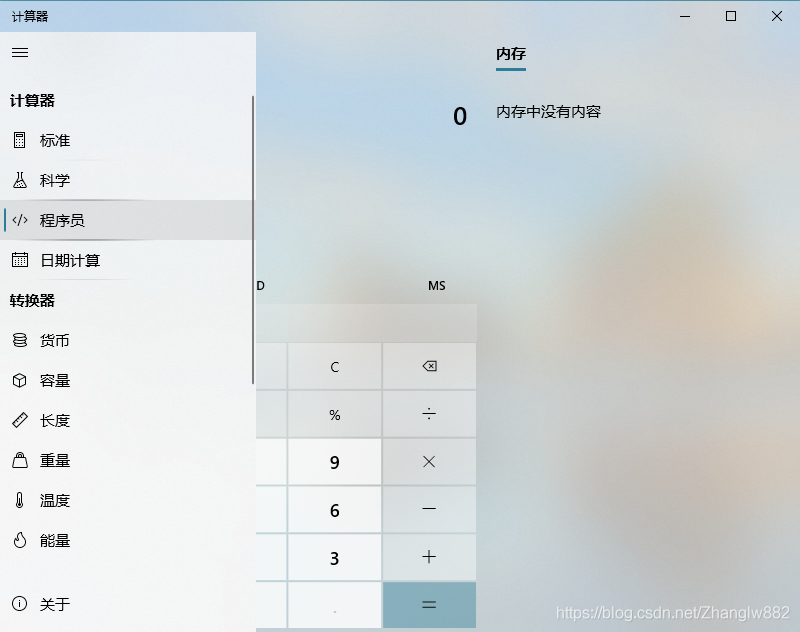

就可以发现里面保存了一堆.dat格式的东西,微信保存的这个格式是16进制存储的,所以需要一个可以查看16进制的软件,如果你有就更好了,没有的话推荐一个:微软出的文本编辑器,官方链接:https://www.ultraedit.com/

用它就可以打开我们的.dat文件。打开后就可以看到是这个样子的,注意图中标红的位置,就是这个文件的开头部分,你会发现你不管打开哪个.dat文件,开头的四个数都是一样的(你的4个数可能和我的不一样,很正常,就像微信号一样,但是你的.dat文件都是以特定的4位数字开头)。这四个数相当于一把解锁的钥匙。

我们用能打开16进制的软件打开.jpg时,会发现.jpg的格式都是以FFD8为开头的,同样.png的也是FFD8。

用你的4位数钥匙与FFD8做异或运算,就能得到你的解锁密码:

异或运算的结果是一个16进制的4位数,但是我们只需要最后两位。所以最终你得到的是一个16进制的两位数。记住它,后面要用的。

准备工作到这里就结束了,接下来就是代码,用的python语言。

需要你改的地方有三个(代码中有相应的注释):

两个路径:将.dat的路径、你要保存解密后文件的路径都改为你自己的;

一个值:用你自己的密码(两位数)代替我的密码。

import os

def imageDecode(dat_dir,dat_file_name):

dat_read = open(dat_dir, "rb")

if not os.path.exists(target_path):

os.makedirs(target_path)

out=target_path+"\\"+dat_file_name+".png"

png_write = open(out, "wb")

for now in dat_read:

for nowByte in now:

newByte = nowByte ^ xor_value

png_write.write(bytes([newByte]))

dat_read.close()

png_write.close()

def findFile(dat_path):

fsinfo = os.listdir(dat_path)

for dat_file_name in fsinfo:

temp_path = os.path.join(dat_path, dat_file_name)

if not os.path.isdir(temp_path):

#print('文件路径: {}' .format(temp_path))

imageDecode(temp_path,dat_file_name)

else:

pass

if __name__=='__main__':

# 修改.dat文件的存放路径

dat_path = r'F:\Users\Tencent Files\WeChat Files\wxid\FileStorage\Image\2020-04'

# 修改转换成png图片后的存放路径

target_path = r'F:\Users\Tencent Files\WeChat Files\image'

# 修改加密的异或值,比如说我的异或值最后两位是B2,则xor_value = 0xB2,0x表示16进制

xor_value = 0xB2

findFile(dat_path)

print("end")运行后,可以看到输出都是一个有一个图片,直观明了,就可以保存自己想要的图片,清理不需要的:

最后,我对比了一下解密前后的空间占用情况,占用空间的完全相同,不知道为啥腾讯要以.dat文件存储。

参考:https://blog.csdn.net/weixin_45611266/article/details/105411005

出处:https://blog.csdn.net/Zhanglw882/article/details/110221075

出处:https://blog.51cto.com/phyger/5225324

如果,您希望更容易地发现我的新博客,不妨点击一下绿色通道的【关注我】。(●'◡'●)

因为,我的写作热情也离不开您的肯定与支持,感谢您的阅读,我是【Jack_孟】!

本文来自博客园,作者:jack_Meng,转载请注明原文链接:https://www.cnblogs.com/mq0036/p/17271653.html

【免责声明】本文来自源于网络,如涉及版权或侵权问题,请及时联系我们,我们将第一时间删除或更改!

posted on 2023-03-30 10:26 jack_Meng 阅读(1182) 评论(0) 编辑 收藏 举报

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】凌霞软件回馈社区,博客园 & 1Panel & Halo 联合会员上线

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】博客园社区专享云产品让利特惠,阿里云新客6.5折上折

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· DeepSeek “源神”启动!「GitHub 热点速览」

· 微软正式发布.NET 10 Preview 1:开启下一代开发框架新篇章

· C# 集成 DeepSeek 模型实现 AI 私有化(本地部署与 API 调用教程)

· DeepSeek R1 简明指南:架构、训练、本地部署及硬件要求

· NetPad:一个.NET开源、跨平台的C#编辑器

2022-03-30 VBS调用Win32 Api函数删除文件

2022-03-30 vbs删除文件到回收站,及清空回收站

2022-03-30 VBS判断传入的是文件夹还是文件

2022-03-30 VBS脚本常用经典代码收集

2022-03-30 VBS基础篇 - wscript 对象

2022-03-30 在vbs文件中传递参数

2021-03-30 为你的博文自动添加侧栏导航目录