NCRE-3 计算机等级考试三级网络技术抢救方略:sniffer抓包分析相关

sniffer抓包分析

通过分析sniffer抓取的数据包,可以看到DNS的域名解析的过程,可以看到TCP的三次握手,也可以看到数据在不同地址之间的传输。

比如:

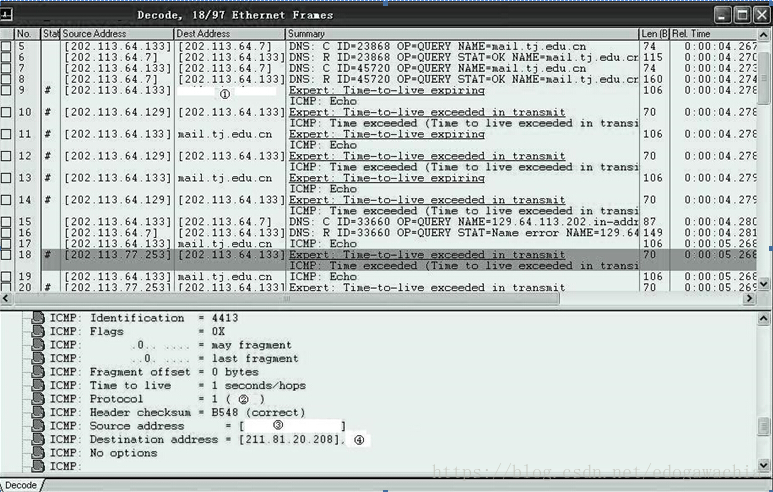

首先,通过TTL和ICMP协议,可以知道这个是tracert 命令的结果。首先经过了DNS,说明tracert的是一个域名而不是ip地址。域名可以看到就是mail.tj.edu.cn,前面四行是域名解析的过程,可以看到Dest Address就是dns的地址,这里是202.113.64.7,因为C是请求,R是dns服务器的回复,所以也可以知道本机的ip是202.113.64.133。填空的1的位置,由于已经dns解析成功,所以dest addr就是mail.tj.edu.cn。Protocol可以知道是ICMP,source address就是上面的本机ip。而且可以通过这个数据包看出,第一个经过的路由是:202.113.64.129,第二个经过的是202.113.77.253。destination address是目的ip和域名,就是mail.tj.edu.cn。

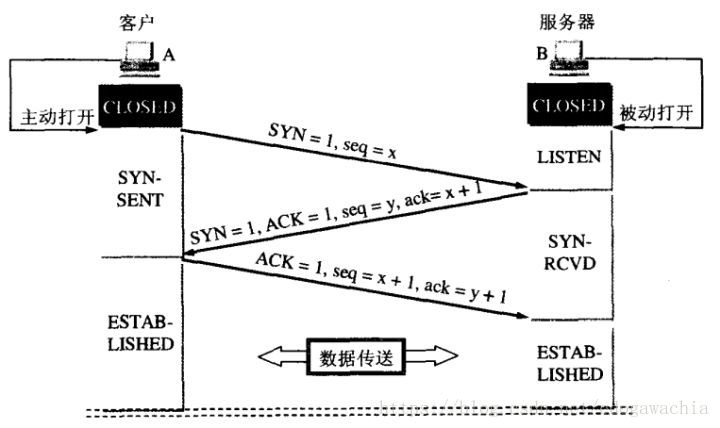

首先,这个是一个在浏览器访问网站时用url访问的结果。可以看出,destination address是mail.lb.pku.edu.cn,destination port可知用的是https协议,所以url为https://mail.lb.pku.edu.cn ,这里可以看到TCP的三次握手,具体的过程如下:

客户机先给服务器发一个随机的seq = x,并把SYN=1,服务器接收到以后,返回一个值为x+1的ack给客户机,并且也发一个seq = y,这时SYN=1,ACK=1。然后客户机再给服务器发送,seq = x + 1,ack = y + 1。这样就成功的建立了链接。

根据这个过程,可以看出,第一次seq = 486042694,所以第二次的ack=486062695;然后根据第三次的ack,可以推断第二次的seq为1327742113.

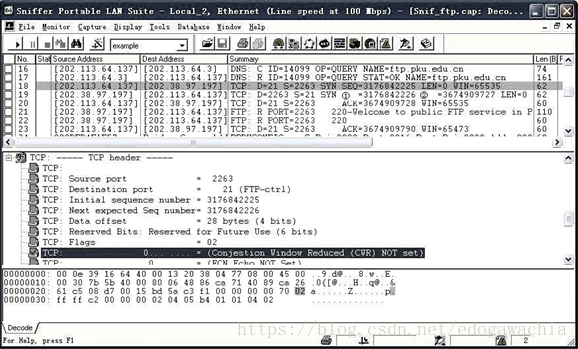

这是ftp相关的的一个数据包,前面的都一样,TCP握手和之前一样。这个可以看出要访问的地址是ftp.pku.edu.cn,通过TCP握手的过程或者后面的数据传输的过程,可以看到这个站点的ip地址是:202.38.97.197。得到这个响应执行的操作为:ftp ftp.pku.edu.cn。 由于选中的这条是SYN报文,对应的flag = 02

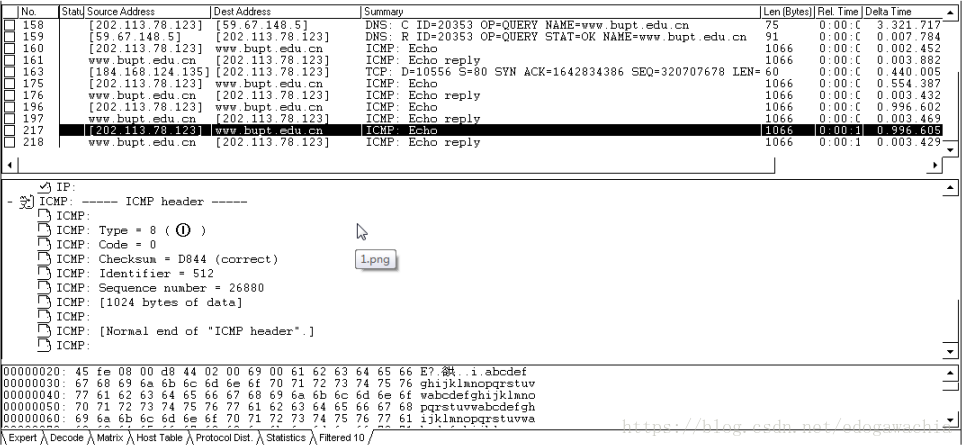

找到一个和ping有关的,这个由echo和echo-reply,以及ICMP协议的报文,可以知道这是一个ping的操作的结果,首先Type = 8 表示Echo,如果是0表示Echo-reply,11表示Time Exceeded。

需要注意的是,这里的不是一个简单的ping命令,因为ping默认4个报文每个64 byte的数据,这里可以看到,1024 bytes of data,说明这个是用了参数设置的。对于ping命令,如下:

ping -l size (按照指定长度size发送报文)

ping -n count (按照指定数量发送报文)ps:

DNS中,C代表请求,R代表回复

DNS缺省端口是53

HTTP协议通信源端口是80。

FTP的服务器提供的端口:21用于数据连接;20数据传送

Email的访问:

SMTP:tcp端口25

POP3:tcp端口110

IMAP4:tcp端口143

ICMP:典型应用,ping和tracert,icmp是作为ip数据报的数据部分进行传送的。

报文:8:echo,0:echo-reply,11:time exceeded

echo和echo-reply表示的ping,而有ttl exceeded的则是tracert的操作。由原理即可推理出。

2018年03月23日14:30:24