Vulfocus靶场 | tomcat-pass-getshell 弱口令

漏洞原理

在tomcat8环境下默认进入后台的密码为tomcat/tomcat,未修改造成未授权即可进入后台,或者管理员把密码设置成弱口令。

使用工具对其进行穷举,得到密码后,也可以进行后台上传恶意代码控制服务器。

环境

kali vulhub 靶场 /tomcat/tomcat8

漏洞复现

访问登录口:

http://ip:port/manager/html

弱口令

tomcat/tomcat登录进去之后

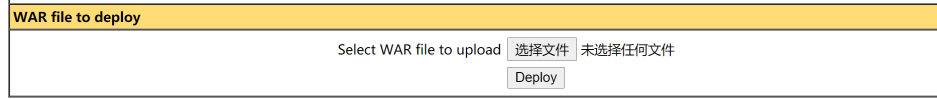

找到上传点

制作war包, 将jsp木马压缩为zip,然后修改后缀为war就可以了。

这里就用冰蝎里自带的jsp木马了

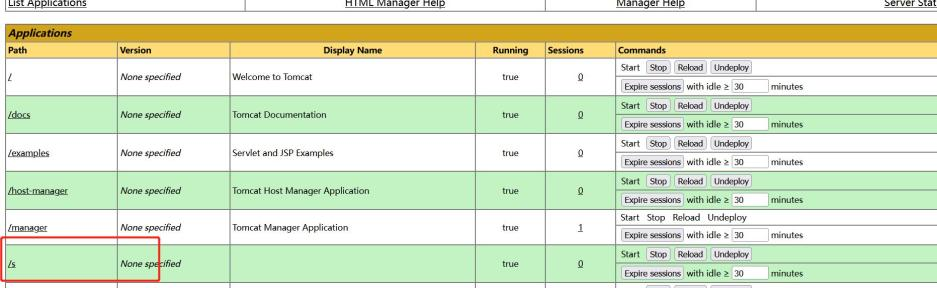

上传之后,会自动解压,并且生成一个shell的文件夹:

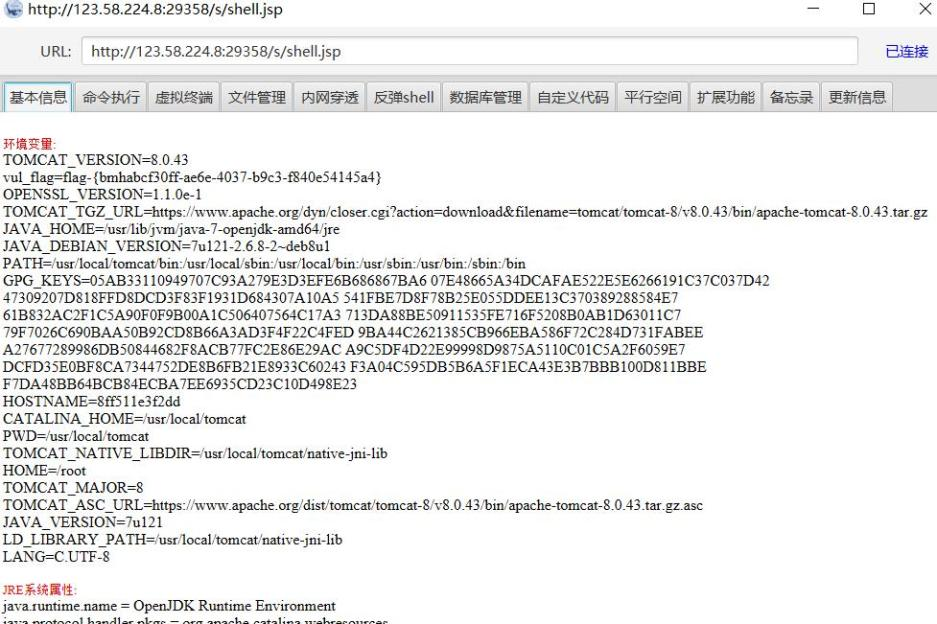

点击,访问,补全路径 /s/shell.jsp

然后使用冰蝎连接

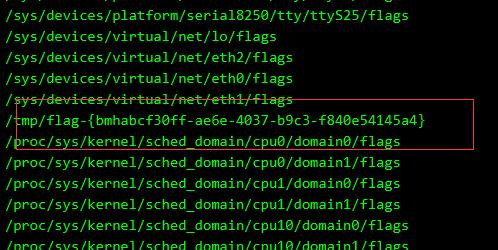

拿到了Shell,直接找flag就行了

浙公网安备 33010602011771号

浙公网安备 33010602011771号