ISCC之web1

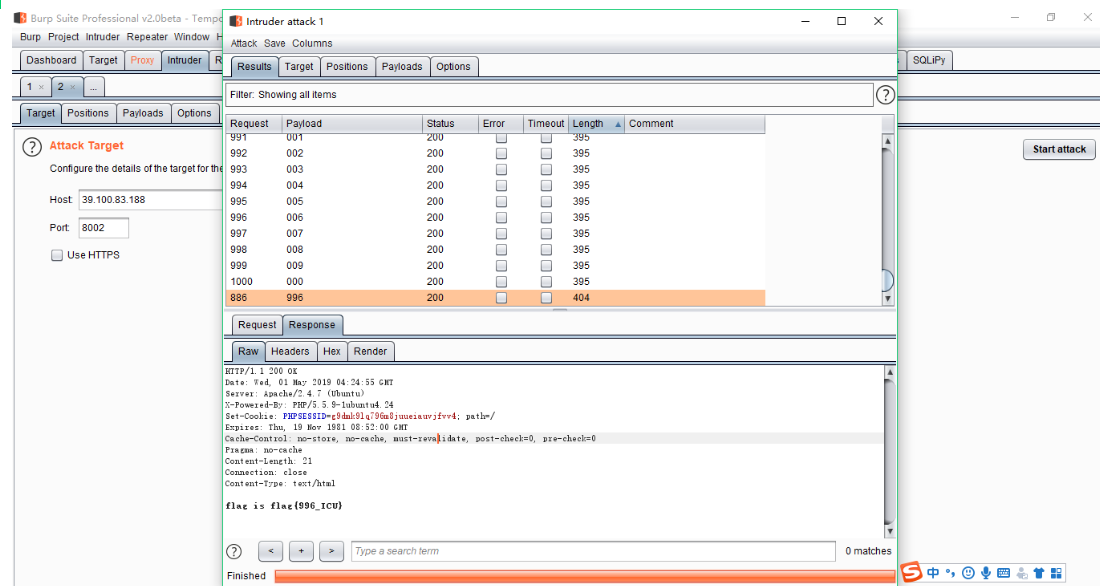

由题意知,爆破可行。

简单说一下抓包过程,第一个抓到的POST包直接放掉,右键扫描站点,扫出来第二个POST包,第二个POST包cookie,验证码,密码均为空,于是我开始尝试去利用,

经过几次repater测试过后,发现,返回包只返回密码错误,而不是验证码错误,于是拿去直接爆破。

抓包发现,验证码没有用到,只是一个摆设

flag is flag{996_ICU}

越有故事的人越沉静简单,越肤浅单薄的人越浮躁不安,真正的强者不是没有眼泪的人,而是含着眼泪依然奔跑的人,我们要敢于背上超出自己预料的包袱。努力之后,你会发现,自己要比想象的优秀很多。

坚持梦想,负重前行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号