CTFer成长记录——CTF之Web专题·buuctf-easy_tornado

一、题目链接

https://buuoj.cn/challenges#[%E6%8A%A4%E7%BD%91%E6%9D%AF%202018]easy_tornado

二、解法步骤

本题一共给了三个文件:

同时发现,打开不同的文件url的格式都是差不多的:file?filename=xxx&filehash=xxx。猜测下hint应该是提示filehash的值,只要我们将filename写成/fllllllllllllag,filehash找到正确的值就可以获取到flag了。

通过题目提示tornado,上网搜查:

那么猜测本题应该是一个python模板注入,如何注入?尝试修改filehash:

file?filename=fllllllllllllag&filehash={{1}},先用常用的模板注入方式试试:

,同时url也变成了

,同时url也变成了error?msg=Error

Error被回显,那么在这里进行注入试试:error?msg={{1*1}}

提示: ,这种情况就存在过滤了。如果想获取更多信息需要知道关于tornado模板的知识:

,这种情况就存在过滤了。如果想获取更多信息需要知道关于tornado模板的知识:

结合题目提示的cookie_secret与tornado模板,搜到cookie_secret是在Tornado框架的附属文件handler.settings里

那么尝试访问该附属文件:error?msg={{handler.settings}}

得到cookie_secret,最后就是通过md加密构造filehash值了:

根据提示,首先对/fllllllllllllag进行加密:3bf9f6cf685a6dd8defadabfb41a03a1

然后将cookie_secret放在/flll前面:040e1bae-4c46-4bcb-910d-3cc7a80503e93bf9f6cf685a6dd8defadabfb41a03a1

最后对它们进行md加密:fd20b8ed59f976ee66310bb957c1c028

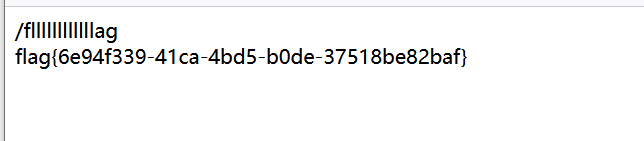

构造payload:file?filename=fllllllllllllag&filehash=fd20b8ed59f976ee66310bb957c1c028

取得flag

取得flag

三、总结

本题虽然操作简单,但是要想到不容易,首先得明白如何正确传参,接着还是搜到tornado的cookie_secret的位置,还是有一定难度的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号