CTFer成长记录——CTF之Misc专题·攻防世界—hon

一、题目链接

https://adworld.xctf.org.cn/challenges/list

二、解法步骤

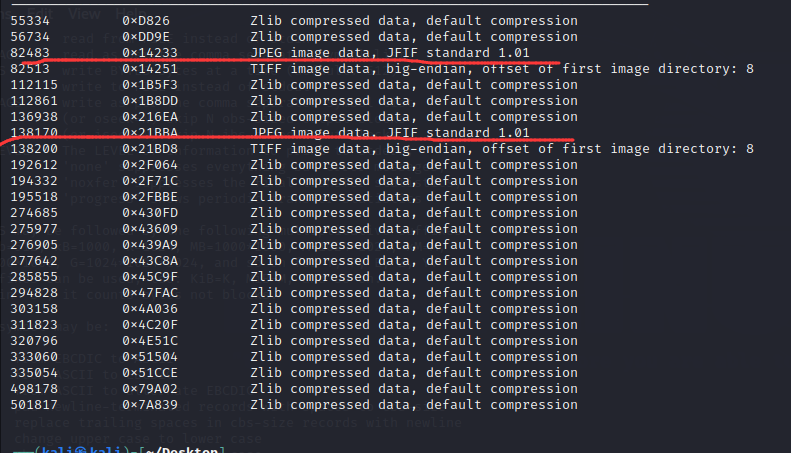

附件给的是一个音频,但是打不开。用binwalk看看是否嵌套了文件:

里面藏了两个jpg文件,那么用dd命令分离:

dd if=hong.mp3 of=a.jpg skip=82483 bs=1,dd if=hong.mp3 of=b.jpg skip=138170 bs=1

分别是一个二维码和图片,图片上有flag,我们直接提交看看:BCTF{cute&fat_cats_does_not_like_drinking},发现是正确的flag。

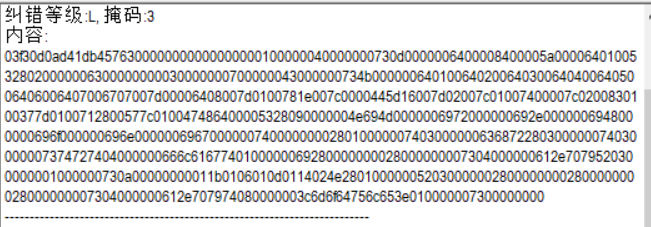

那么看看二维码,用二维码扫描:

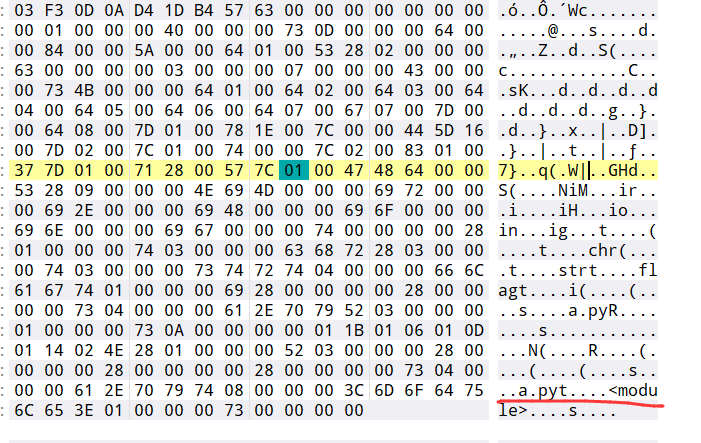

这与之前的题类似,我们需要复制他们到010的地址区域,观察文本区:

熟悉的后缀,是python代码编译后的文件,将文件名后缀改成.pyc,然后反编译:https://tool.lu/pyc/

def flag():

str = [

77,

114,

46,

72,

111,

110,

103]

flag = ''

for i in str:

flag += chr(i)

print flag修改下错误,最后运行即可。答案是:Mr.Hong,但是这个不是flag。

三、总结

本题是通过音频文件嵌套图片来进行隐写的,对图片的操作比较常规,也算是对.pyc格式python文件的再次回顾。

浙公网安备 33010602011771号

浙公网安备 33010602011771号