网络二(网络管理)

设备连接

- 初始化:

console口(协议serial,接口com,波特率9600 默认8,none,1),设置管理密码(user-interface 0,authentication-mode ?三种模式),重置(ctrl+b进入BootROM,默认账号admin密码为Admin@huawei.com,7清除密码,1默认启动),配置远程连接,了解视图(用户,系统)和用户级别(0 访问级,1监控级,2,配置级,3-15管理级),undo info-center enable,恢复出产设置https://blog.51cto.com/13001500368/2848837?ivk_sa=1024320u - 远程连接 :

telnet(代码一,ensp环回口配置,过时硬件KM-TEST,云配置udp2112,重新安装WinPcap_4_1_3),了解管理vlan和接口,ssh连接

代码一

telnet server enable

user-interface vty 0 4

protocol inbound telnet

authentication-mode aaa

q

aaa

local-user admin password irreversible-cipher wx2020!!

local-user admin privilege level 15

local-user admin service-type telnet - 备份还原 :

ftp(代码一),恢复配置文件(代码二)

代码一

ftp server enable

aaa

local-user ftp password cipher ftp

local-user ftp privilege level 15

local-user ftp service-type ftp

local-user ftp ftp-directory flash:/ #这里是交换机当前目录

代码二

<>startup saved-configuration config.zip

reboot

N

Y - 产品品牌:

带机量:思科,华为,华三+深信服+锐信(胖瘦ap)

交换机(mac表)

- mac:一张arp缓存表,dis mac-address summary,查看mac状态,了解动态(300s),静态,黑洞类型,自动学习绑定功能Sticky MAC

1、arp攻击:主机或者网络,时断时续(设备IP误配置成网关地址)

2、环路:引起广播风暴,导致网络延时高或直接瘫痪,会有mac地址漂移

了解,802.1x接入认证(准入系统)

Vlan虚拟局域网

- 802.1Q帧:2B的TPID+3b的PRI+1b的CFI+12b的VID

1、TPID为0x8100表示是802.1q,优先级PRI为0-7,越大越优先做Qos,CFI是否为以太网帧,VID长度0-4096,0和4096保留,1默认配置

2、隔离广播信息,更加高效和安全

3、链路类型(代码一):access(收:强制打上tag,发:移除tag),trunk(收:打上tag,发:不变(移除pvid相同的tag),交换链路),hybird(自定义)

代码一

vlan 10 --- vlan batch 20 30或者20-30

int g0/0/1

port link-type access --- t h

p d v 10

p t a v 10 20

p h tag v 10

port t pvid v 3

接口初始化clear configuration this,undoshutdown,批量配置port-group group-member eth0/0/1 to Ethernet 0/0/3

4、了解:vlan基于接口(mac,IP等),grvp协议:动态vlan管理,二层+路由:单臂路由,端口隔离技术(一个vlan内的隔离)

认证了解:

Mux Vlan,管理机制

主vlan:

隔离vlan:主互通

互通vlan:主互通,同个互通vlan内互通端口隔离【同个vlan下的端口隔离】

二层模式和三层模式

接口下配置port-is enable

stp生成树协议

stp(解决环路(查看接口的广播,接口等狂闪?))

原理:二层stp协议(mac(协议号105)+llc+stp)包,两种类似keeplive和update报文,选举维护生成树

选举:根桥(pid=优先级+mac),每个交换机选举根端口(开销>对端Bid>对端Pid>本段Pid),指定端口(开销>Bid>Pid),最后阻塞口,,,修改优先级,cost(从根到端口的开销,对端接口累加)改变选举

stp版本:stp(5中状态),rstp(优化成3种,边缘口),mstp(多实例,不同vlan走不同树)默认

端口角色:R,D,A,边缘端口:快速进入转发(stp edged-port enable)+BPDU保护,不接受该报文(stp bpdu-protection)

端口状态:DISCARDING,learning,forwarding ,了解30秒端口状态变化,非直连50秒

认证了解:

Rstp

1、端口角色添加2种,alternate【备份根】,backup【备份指定】,状态变为3种discarding,learing和forwarding

2、快速收敛机制,P/A机制秒级【不依赖计时器】,,,边缘端口【直接转发,收到bpdu会重新计算stp,开启bpdu保护,收到bpdu就shutdown】

2.1、stp状态listeing-learning,15s,learning-forwarding,15s,合计30s

2.2、故障30s,非直连【BP阻塞口交换机】50s

3、变更机制,直接泛洪【不先通告根桥】

Mstp【多生成树协议,解决浪费和不通】

默认支持16个实例,0-15,,,默认MSTID实例是0

配置略【定义根桥和备份根桥,修改实例阻塞口cost】

mstp兼容stp和rstp

路由表

- 来源:直连0+静态60+动态(ospf10,rip100)

1、静态:ip route-static 0.0.0.0 0 IP/接口,2条等价的双出口,2条不等价的主备ip route-static 192.168.1.0 24 6.6.6.6 preference 100 默认60

2、动态:自动更新路由表,rip,ospf,isis

- OSPF:

osfp原理:常用dis ospf lsdb

header+hello 包:hello建立维护邻居表

1、header头报文,版本为v2,共5种类型报文(hello建立维护邻居表,DD发送lsdb摘要,LSR请求lsa,LSU发送lsa,LSAck确认),唯一标识ID,了解区域ID(a0为骨干区域,其他区域必须直连,边界路由器ABR和系统边界路由器ASBR,stub区域和nssa区域)

2、Hello报文(32bit的Network Mask+16bit的Hello interval+8bit的Options+8bit的Rtr Pri:DR优先级,默认为1,如果为0不参与DR/BDR选举+32bit的Router Dead Interval+32bit的Designated Router+32bit的Backup Designated Router+32bit的Neighbor),10秒和40秒,有个dr和bdr的概念(交换机+多路由),邻居列表(了解6种状态到full)header+DB Description+LSA TYPE x 包:DD发送lsdb摘要

1、DD报文(Interface MTU:16bit+Options:8bit+4bit的条目标识+DD sequence number:32bit+LSA Headers长度可变),发送摘要header+Link State Request 包:LSR请求lsa

1、LSR报文(LS type:32bit+Link State ID:32bit+Advertising Router:32bit)header+LS Update Packet 包:LSU发送lsa

1、LSU报文(Number of LSAs:32bit+多个完整的LSA-type x)

2.1、LSA-type头部:(LS age:16bit+Options:8bit+LS type:8bit+Link State ID:32bit+Advertising Router:32bit+LS sequence number:32bit+LS checksum:16bit+Length:16bit+Flags: 0x00:8bit+Number of Links: 2 16bit+多条type x)

2.2、7类lsa,格式不一:ABR路由器(其中一个区域必须是骨干区域),ASBR(位于OSPF自治系统和非OSPF网络之间),stub末梢区域(不传45类,完全不传345,靠一条三类静态默认,命令stub就行),NSSA等同于stub(打破了末节规则引入外部路由)

2.2.1、Router-LSA格式:路由器产生,本区域

(16bit的来源标识+links:16bit+Link ID:32bit+Link Data:32bit+Type:8bit+TOS:8bit+Metric:16bit+[TOS:8bit+TOS metric:16bit])

2.2.2、Network-LSA格式:DR(或BDR),本区域

(Network Mask:32bit+Attached Router:32bit)

2.2.3、Network-summary-LSA(Type3)+ASBR-summary-LSA(Type4):ABR,非stub区域间;ABR,非stub区域间(指向ASBR,RID)

(Network Mask:32bit+TOS:8bit+Metric:24bit+[TOS metric:24bit])

2.2.5、AS-External-LSA格式:ASBR,非stub区域间(引入外部路由)

(Network Mask:32bit+E:1bit+Metric:24bit+Forwarding Address:32bit+External Route Tag:32bit+[TOS:8bit+TOS metric:16bit])

2.2.6、Group membership LSA:组播ospf,目前不支持

2.2.7、NSSA-LSA同5:ASBR,nssa区域间(域间7类,跨域变成5类)header+LSA type x 包:LSAck确认

1、多条LSA type x确认信息代码

ospf 1 router-id 1.1.1.1

default-route-advertise always \\引入缺省路由,等同import-route static

area 0

network 172.16.2.0 0.0.0.255

network 172.16.3.0 0.0.0.255

network 192.168.10.0 0.0.0.255

network 192.168.20.0 0.0.0.255

q

q

ip route-static 0.0.0.0 0 1.1.1.1

查看邻居dis ospf peer

修改cost值(10m=10,100m=1,1000m=1,出口累加),影响选路,ospf cost 10

虚连接:解决了不规范区域架构的连接问题

DHCP协议

- DHCP:广播请求DHCP Discover,单播回应DHCP Offer,广播DHCP Request,单薄DHCP Ack,另外,释放IP地址DHCP RELEASE

代码(可以配置在全局,接口,vlan下)

interface g0/0/0

ip address 192.168.1.1 24

dhcp select interface

dhcp server dns-list 192.168.1.2

dhcp server excluded-ip-address 192.168.1.2

dhcp server lease day 2 hour 0 minute 0 //租用有效期,默认1天

了解中继,攻击:仿冒攻击,饿死攻击(无有效手段),中间人攻击,防御:DHCP Snooping和IPSG

acl访问控制列表

- acl:对数据流进行条件筛选,配合其他命令,管理网络,例如traffic-filter

代码

acl 2000 \\2000ip,3000+端口和协议,4000+mac和2层协议

rule 1 p s 192.168.1.0 0.0.0.255 \\反掩码,条目序号低到高,默认5和5的步长,华为和华三默认放行,cisco,锐捷默认拒绝

int g0/0/1 \\不影响其他业务的最近的接口

traffic-filter outbound acl 2000

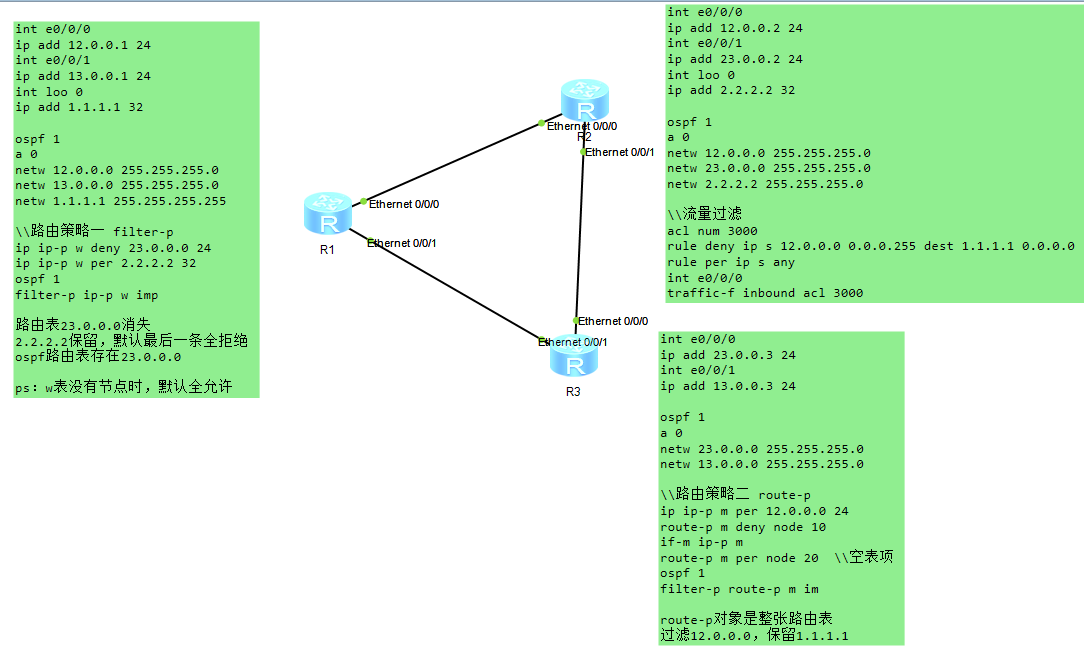

路由策略和策略路由【需求管理】

认证了解:

路由策略

acl分类

基本,高级,二层,自定义

ip-prefix

可以匹配掩码,只用于路由过滤

Filter-Policy

ibgp和ebgp

不能过滤lsa

Route-Policy

node之间或关系,if-match与关系

策略路由

PBR(由本地Policy-b-r,接口Traffic-P和Traffic-f工具实现)

基于转发平面,不影响路由,优先级高于路由策略;可多元匹配【路由策略,只能匹配目的地址】;手工逐跳配置【绑定协议】

局域网安全

mac安全

原理:保护信任的mac(网关)和接口关系,流量抑制,防止地址漂移

配置:静态绑定网关;网关接口为信任接口【接口学习优先级最高】

端口安全

原理:接口上学习到的MAC地址,自动和接口绑定,其他口无法登录;限制学习个数【默认动作restrict,丢弃且上报】;Sticky功能,学习到mac不会消失

dhcp安全

原理:offer包,只能在信任接口接收;饿死攻击,限制学习数量

ip【ipsg】安全

原理:根据DHCP回复报文offer,绑定ip和mac关系,可静态指定

实现了无法手工地址指定功能

arp安全

原理:防网关冲突,只有在信任接口能接受网关的回复报文;限速,防止无效的arp和泛洪攻击

防火墙

- FW:对信息流全方位的安全管控,查看官方手册,web管理(Console接口的初始化)

1、二层:认证系统

2、三层:认证系统+黑名单+vpn+路由

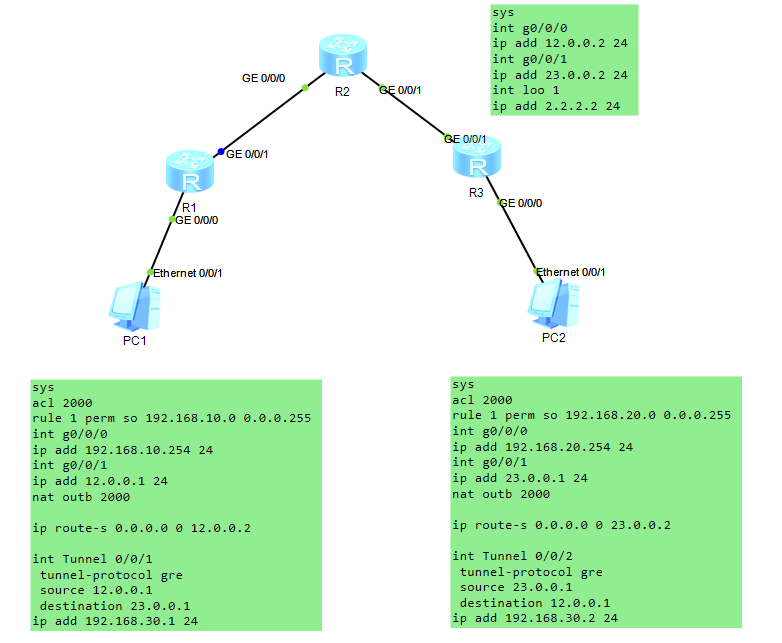

vpn简介

原理:多了一层3层封装+vpn协议【公网ip|封装协议(mpls标签+gre跑路由>IPsec固定ip>L2TP拨号上网,ssl vpn使用ssl协议),主要是认证或+加密|私网ip+数据】

3、四层:Snat(私网转公网)+Dnat(公网访问内网服务)+应用服务控制+web过滤,攻击防范ddos(没有配置,防御比较消耗防火墙的性能)

4、五层:流量管理+IPS+服务器保护

了解,区域和域间策略,单向策略,aspf协议,双出口的智能选路,健康检查(心跳侦测)

nat网络地址转换

- nat:主要,snat上网-私网转公网IP,dnat服务开放-公网转私网,主要是web管理

代码

snat

nat outbound 2000 address-group 1(napt) \\了解no-pat

dnat

nat server protocol tcp global 12.0.0.200 80 inside 192.168.10.1 80

路由回流(内网访问映射服务,无法访问):主机发出的包和收到的ip是不一致的,丢弃,解决思路:修改源ip成公网,让流量回到防火墙

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· 无需6万激活码!GitHub神秘组织3小时极速复刻Manus,手把手教你使用OpenManus搭建本

· C#/.NET/.NET Core优秀项目和框架2025年2月简报

· 一文读懂知识蒸馏

· Manus爆火,是硬核还是营销?

· 终于写完轮子一部分:tcp代理 了,记录一下