企业安全建设第12-13课--实验网络准入实验

实验名称

网络准入实验

实验目的

了解准入系统原理及作用

实验环境

一台ubuntu

注意用户名

用户名 root 密码 360CollegeP@ssw0rd

ubuntu内含安装virtual box 虚拟机,和GNS3网络模拟器,共有四台设备

如下:

一台win 2003 (virtual box 虚拟机)作为radisu服务器,进行网络授权,同时作为DHCP,认证服务器 一台win xp (virtual box 虚拟机)作为接入端,进行准入验证 一台路由器 由GNS3模拟,模拟企业核心路由器 一台交换机 由GNS3模拟,模拟企业接入层交换机

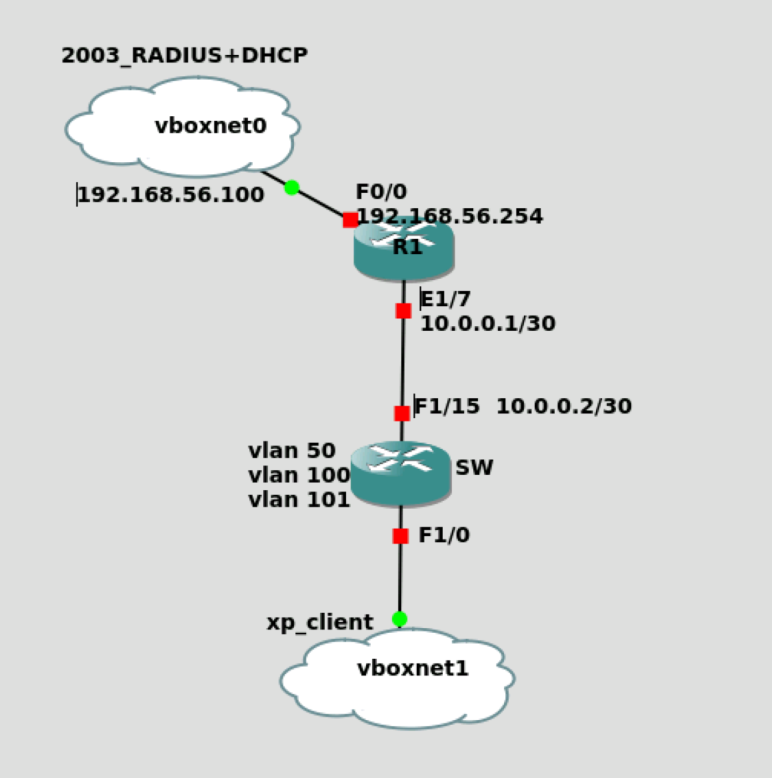

实验拓扑

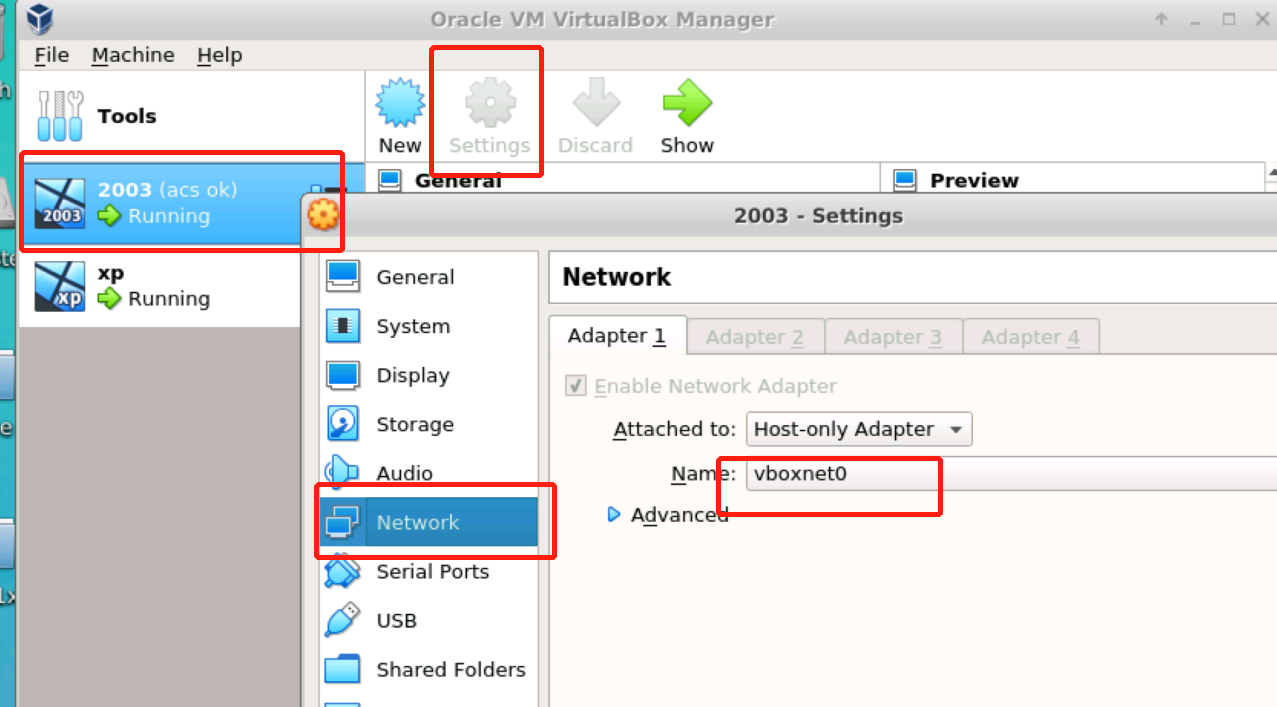

vboxnet0 接到win 2003 的虚拟网络 vboxnet1 接到win xp 的虚拟网络

实验说明

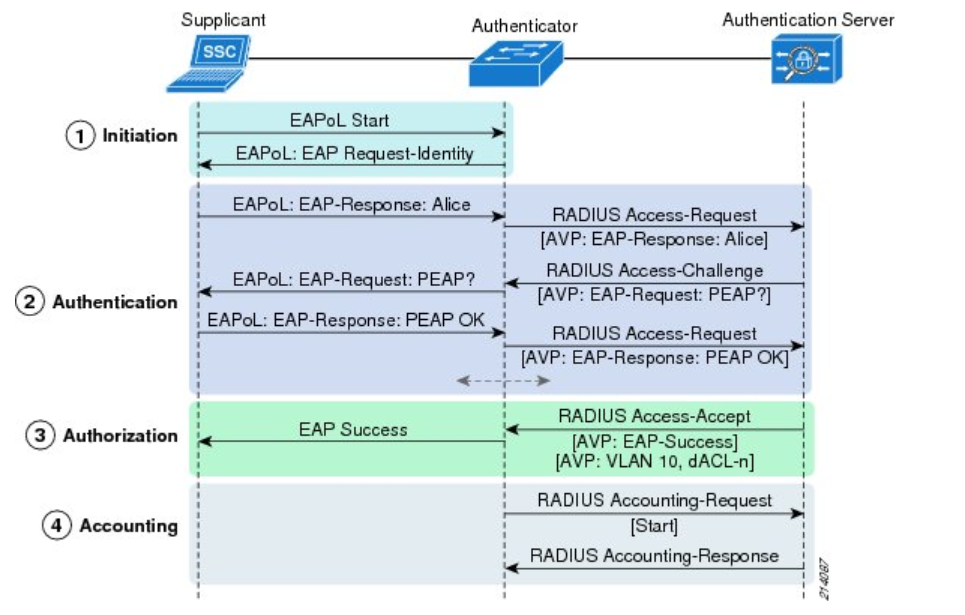

802.1x 准入过程

实验步骤

使用root登录,密码360CollegeP@ssw0rd

安装一个xfce4-terminal终端

apt install -y xfce4-terminal

然后输入下面命令启动图形界面

startx

一、模拟网络拓扑

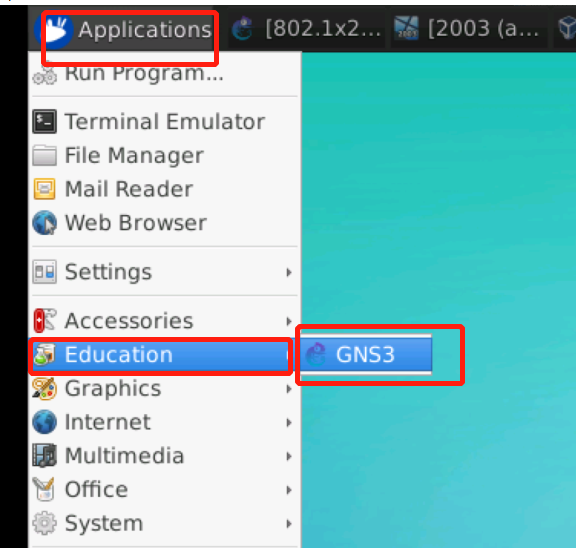

如图打开GNS3

按 ctrl+n 新建一个空白项目 或者点击 file --> New blank project 起名保存。

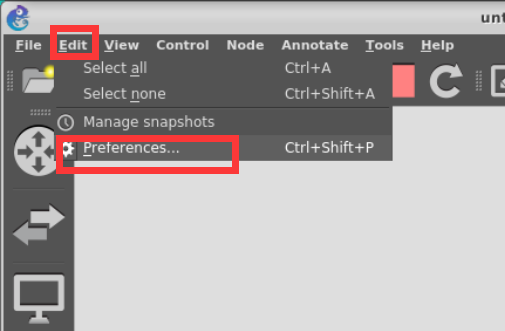

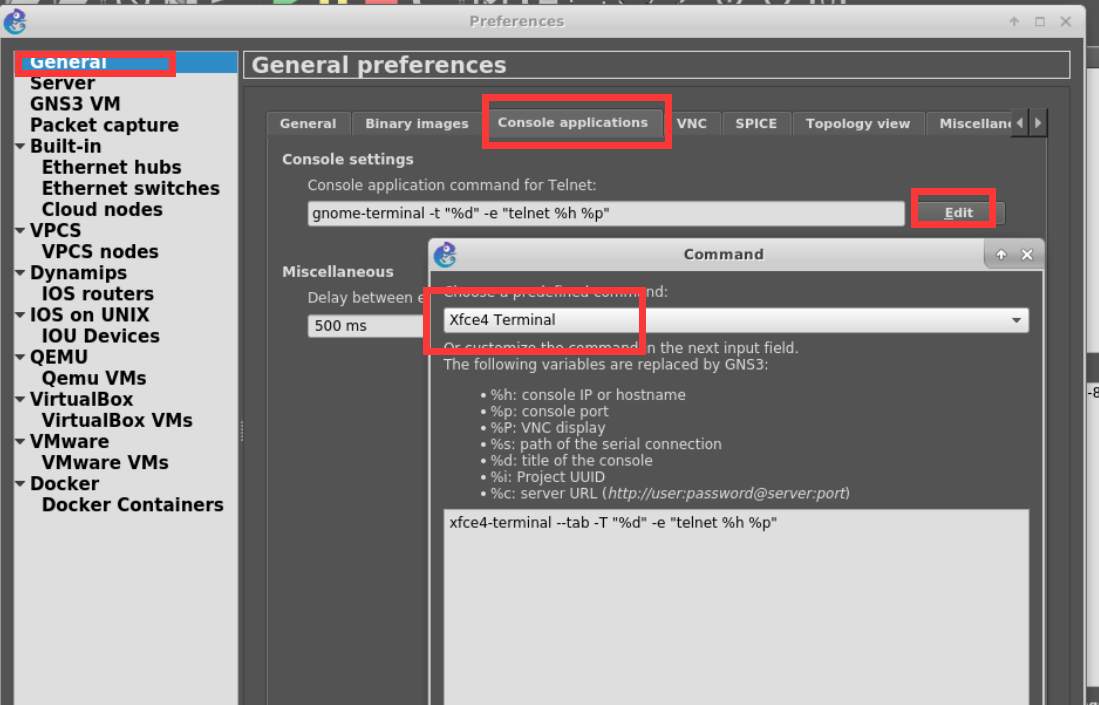

设置GNS3的默认终端

GNS3默认终端设为我们安装的XFCE4-terminal

添加交换机与路由器及虚拟机网卡

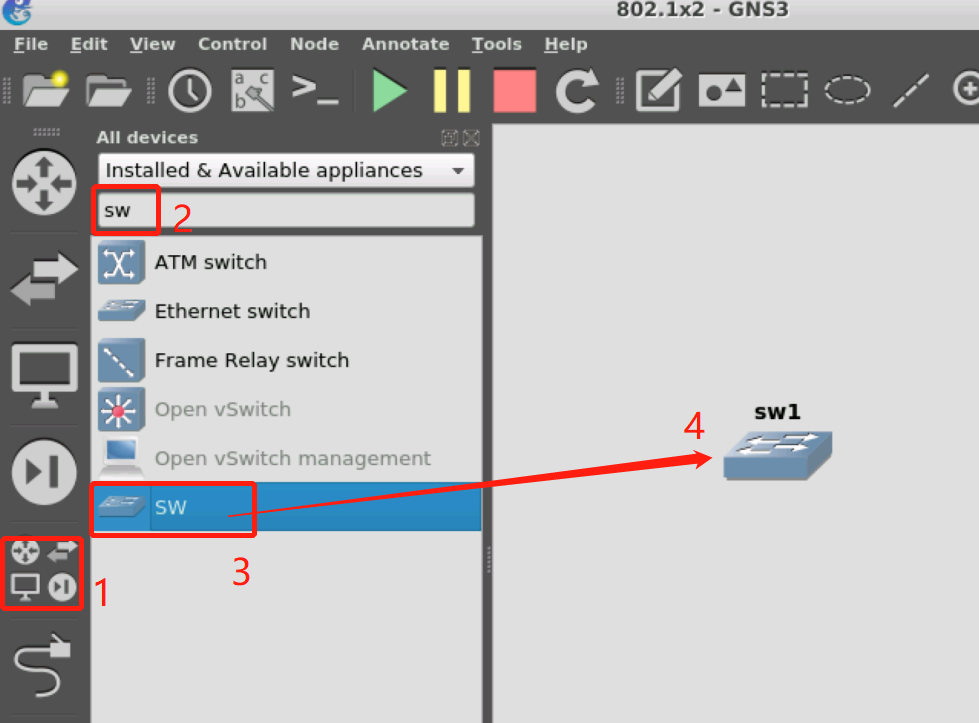

添加交换机

如图点击 ,将sw 拖到右边空白处

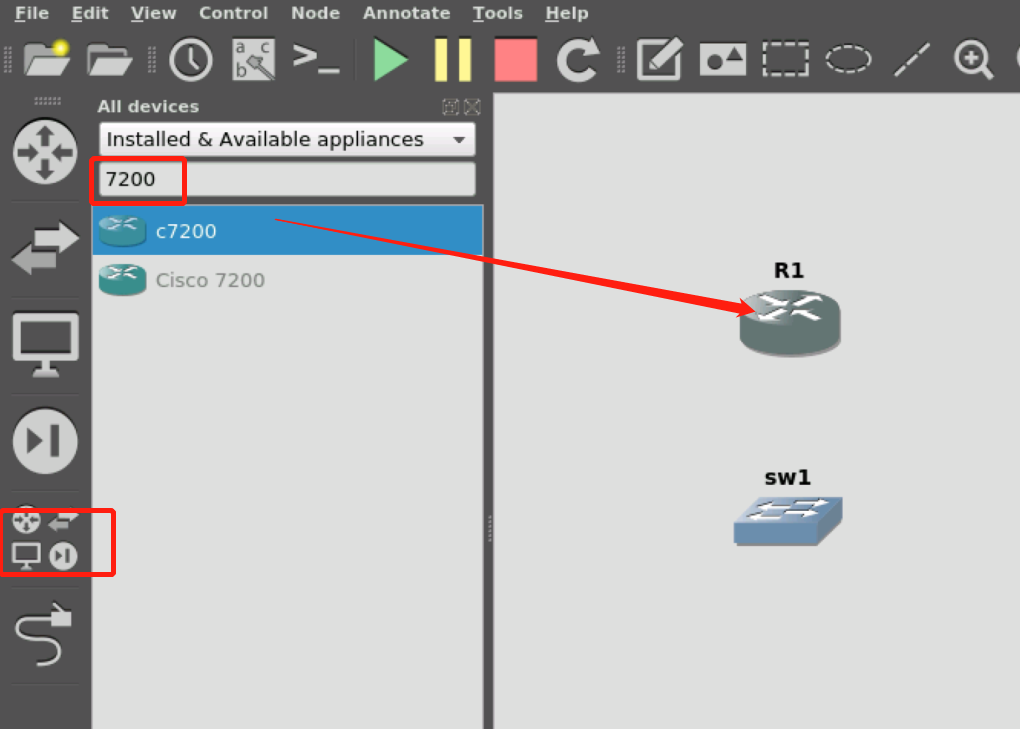

添加路由器

查找字符串为7200

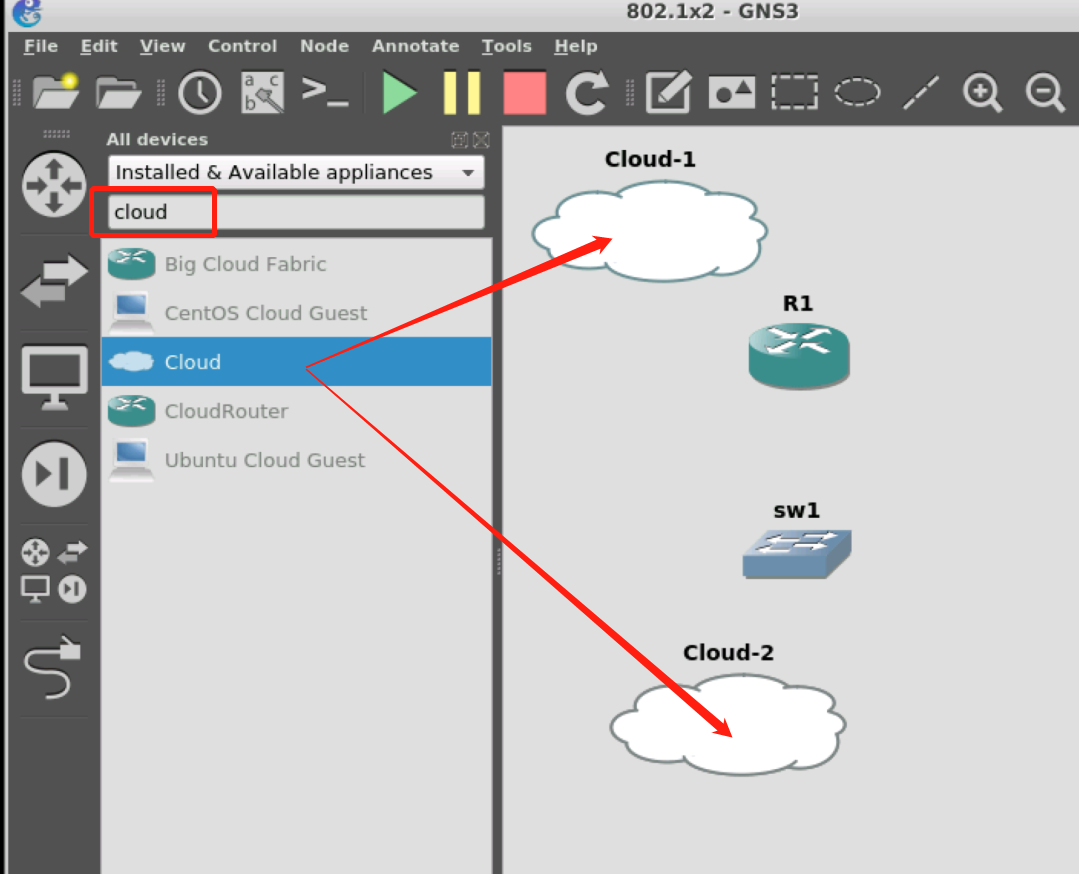

添加虚拟机网卡X2

查找字符串为cloud

配置虚拟机网卡

先打开Oracle virtualbox ,让虚拟机加网卡,不然下面步骤可能找不到网卡。如果找到不可以点

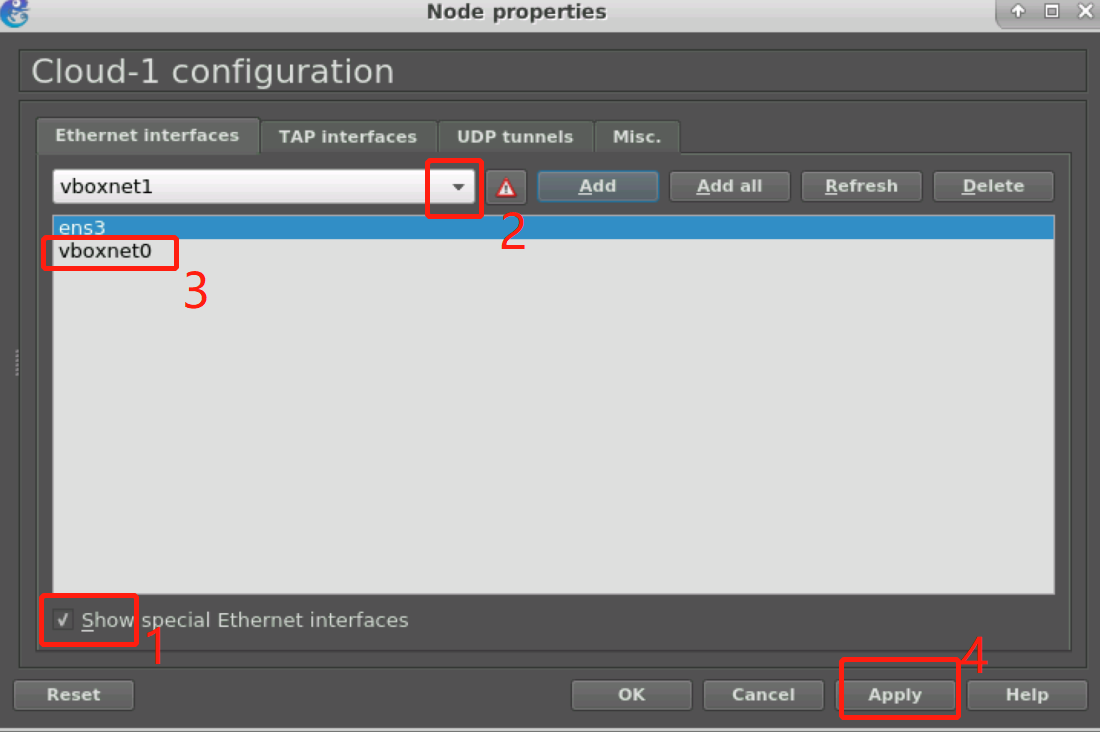

右键点 Cloud-1--> Configure,添加 vboxnet0 如果找不到可以点Refresh刷新一下

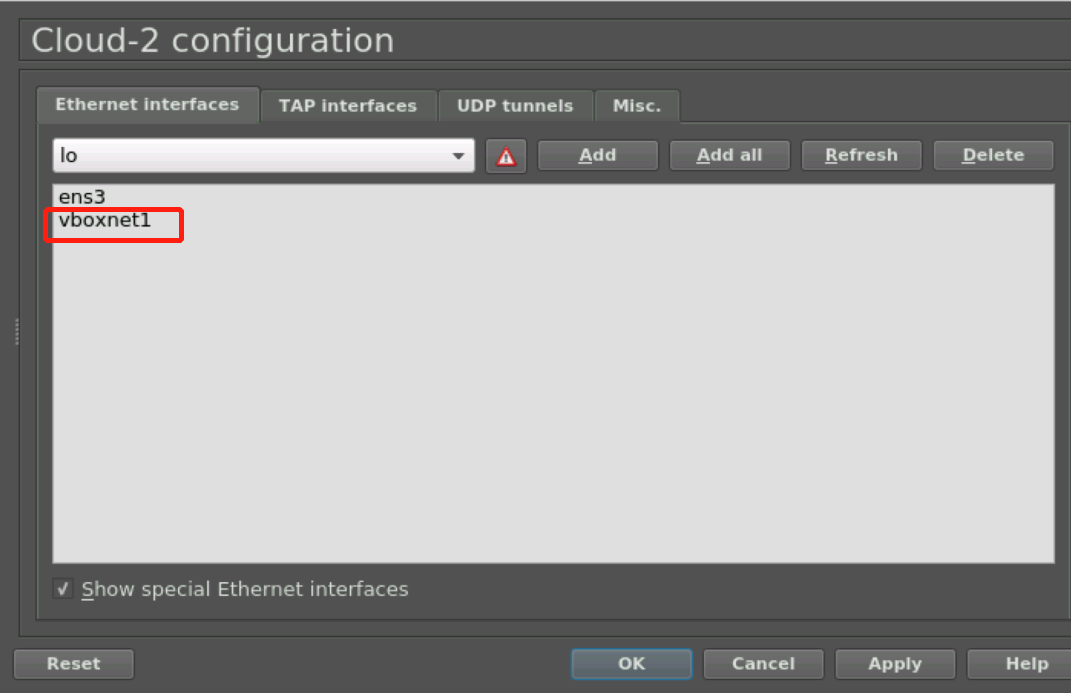

同理配置Cloud2 右键点 Cloud-2--> Configure,添加 vboxnet1

连线

点左侧连线图标,然后点击设备,选择网卡,开始连线

连线建议参照我们的接口,也可以按照自己习惯。如按自己习惯,请修改相应网络配置。

连线建议参照我们的接口,也可以按照自己习惯。如按自己习惯,请修改相应网络配置。

cloud2:vboxnet1 <----> sw1:FastEthernet1/15

sw1:FastEthernet1/0 <----> R1:Ethernet1/7

R1:FastEthernet0/0 <----> cloud1:vboxnet0

启动设备

在R1 和 sw1 上分别点右键 ,start 开启设备,可以看到,接口红点变绿。

二、配置网络设备

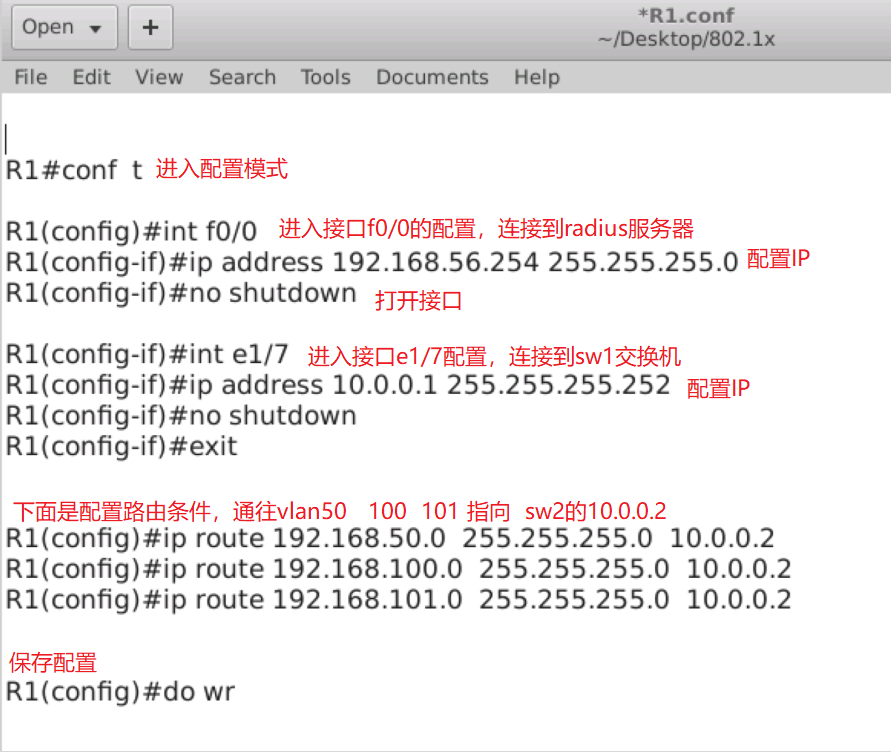

配置路由器

双击R1 ,按回车键。输入以下配置命令,注意提示符。可以参照桌面802.1x文件夹中,R1.conf

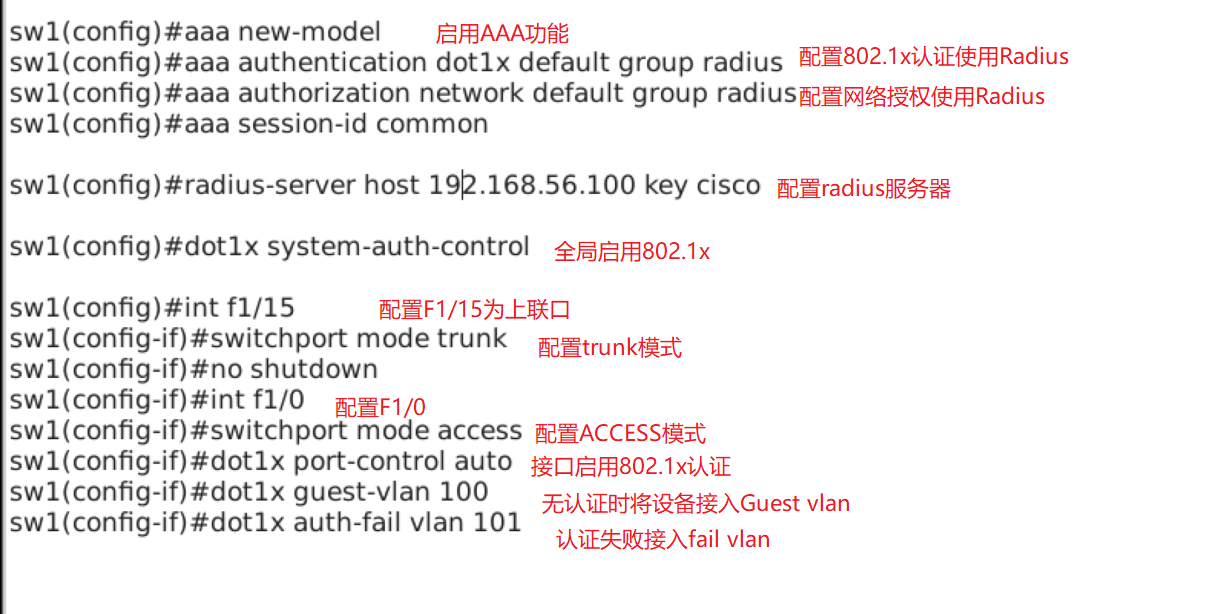

配置交换机

双击sw1 ,按回车键。输入以下配置命令,可以参照桌面802.1x文件夹中,sw1.conf

三、配置服务器 radius+dhcp

配置win 2003 (用户名,administroatr 密码 360College)

检查网络是否设置到vboxnet0(默认已经设置好)

开启虚拟机,点击上方Input --> Keyboard --> Insert Ctrl-Alt-Del

输入账号密码 (用户名,administroatr 密码 360College)

配置用户及组

开始-->所有程序-->管理工具-->计算机管理-->系统工具-->本地用户和组

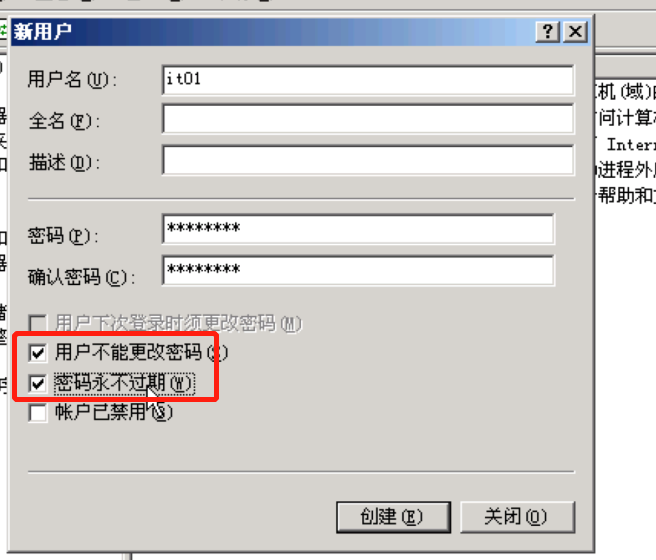

新建用户,用户名为it01,密码P@ssw0rd。这个用户是用来作准入验证的用户。

点击创建,关闭。

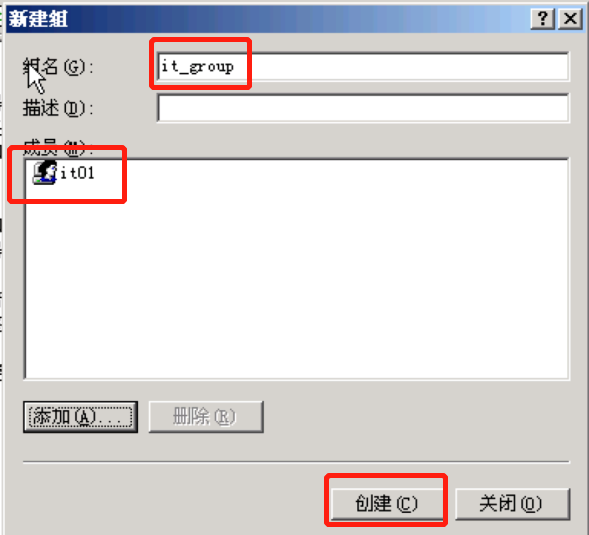

新建用户组,组名为it_group,将it01加入此组。

点创建,关闭。

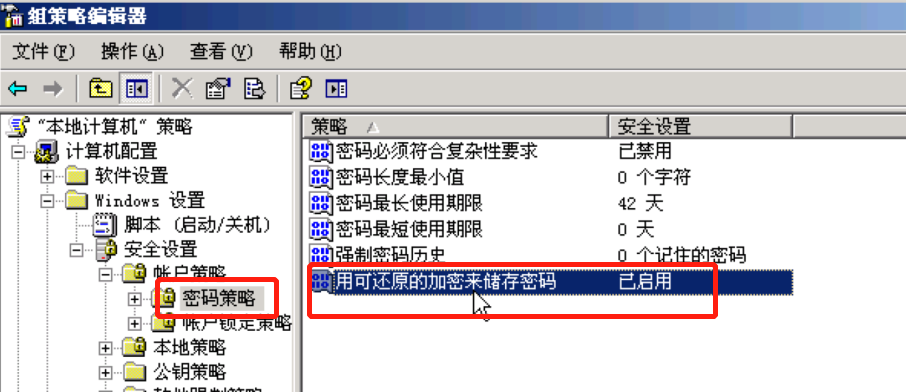

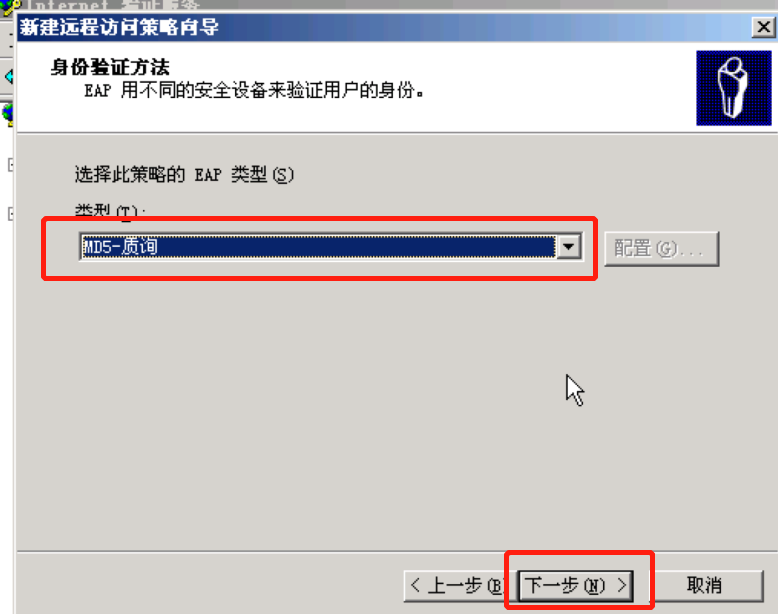

开始运行gpedit.msc,打开组策略。(这一步在实验环境中已经设置好,但在操作系统默认下,没有设置。)因为我们使用,EAP-MD5质问,操作系统需要知道用户的密码。所以这里配置使用可逆的存储密码。

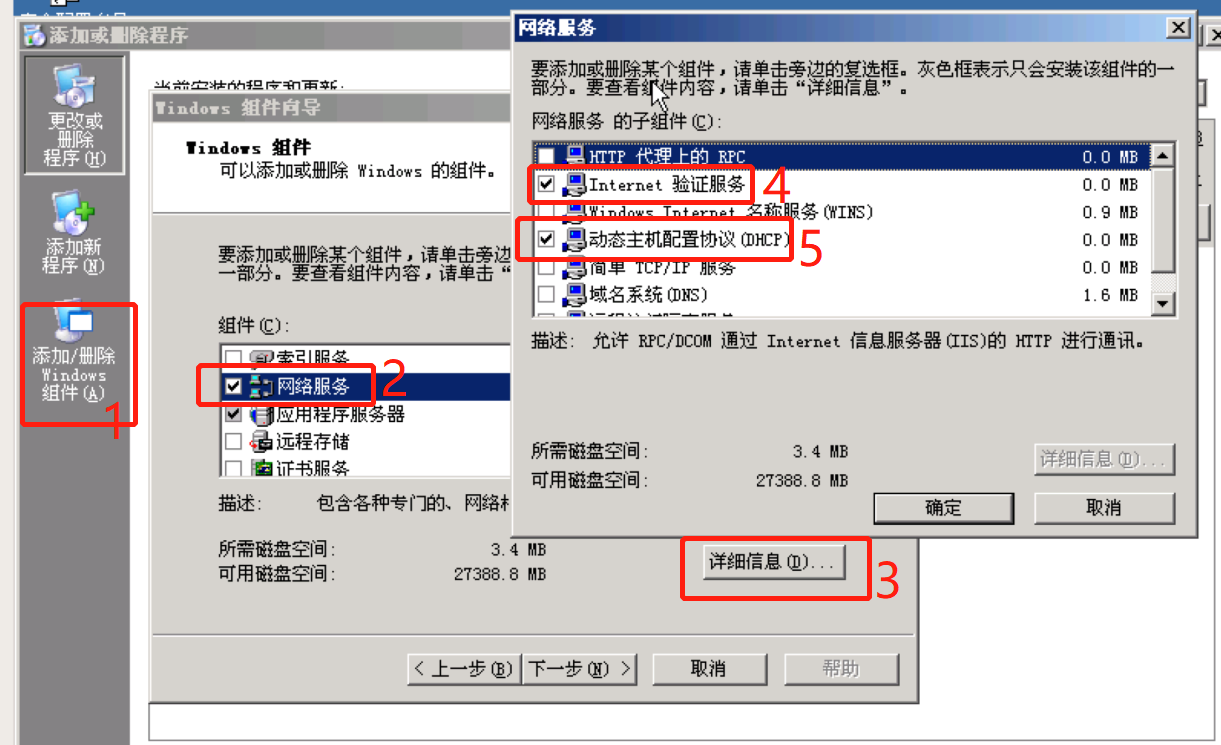

安装DHCP+Radius

开始,运行 appwiz.cpl,打开添加删除程序-->添加/删除Windows组件

点击确定,下一步至完成即可。

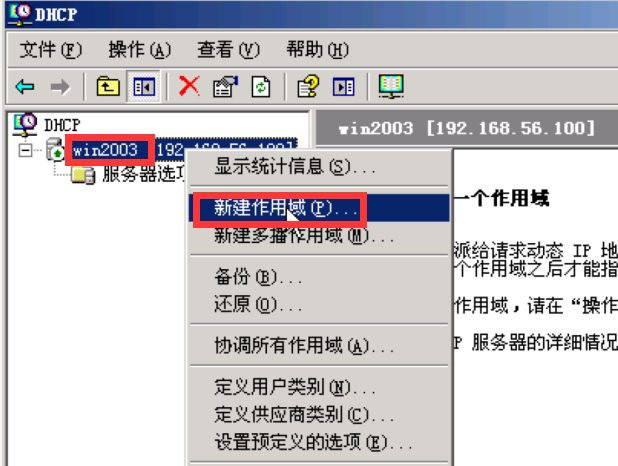

配置DHCP

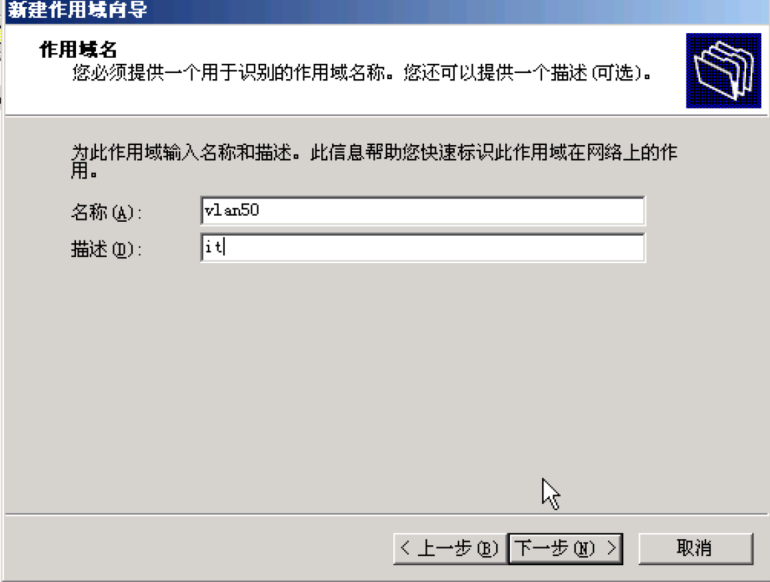

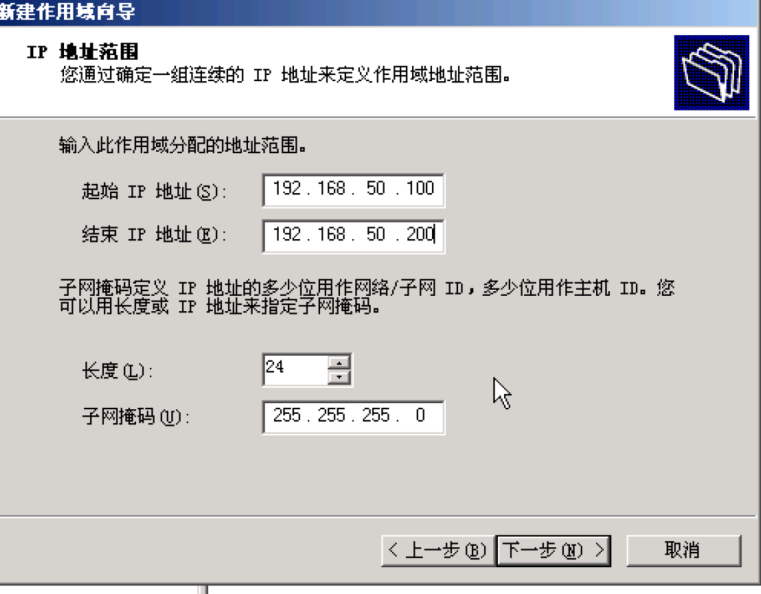

依次点击,打开DHCP管理器。 开始-->所有程序-->管理工具-->DHCP 右键点服务器名,新建作用域,如图

配置如图

点三次下一步,到配置默认网关,输入网关IP 192.168.50.254

点下一步,直到完成。

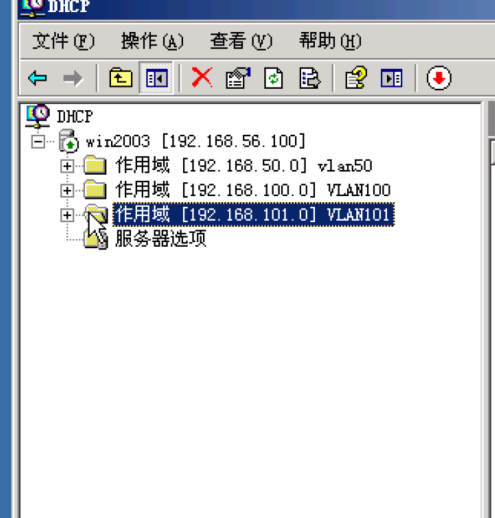

按同样方式新建Vlan100和vlan101的作用域。

VLAN100 IP为192.168.100.100--192.168.100.200 网关192.168.100.254

VLAN101 IP为192.168.101.100--192.168.101.200 网关192.168.101.254

配置完成后如图

配置Radisu(在Windows中称为Internet验证服务,简称IAS)

开始-->所有程序-->管理工具-->Internet验证服务

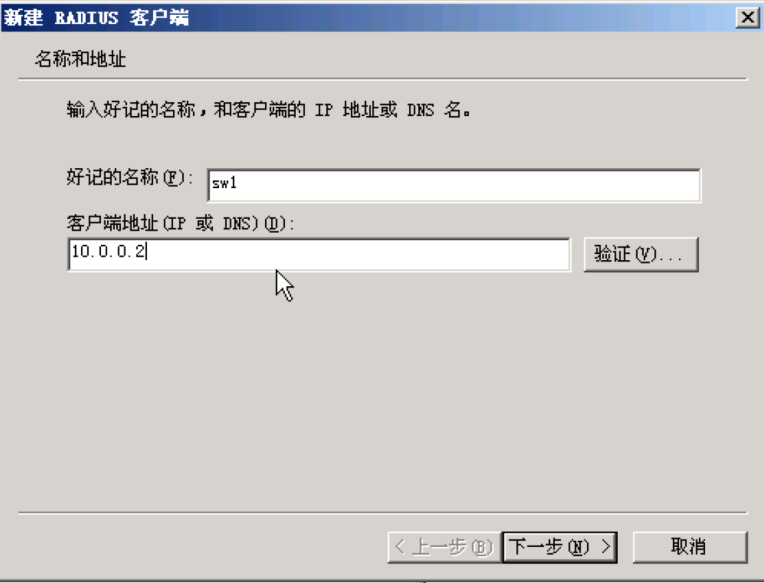

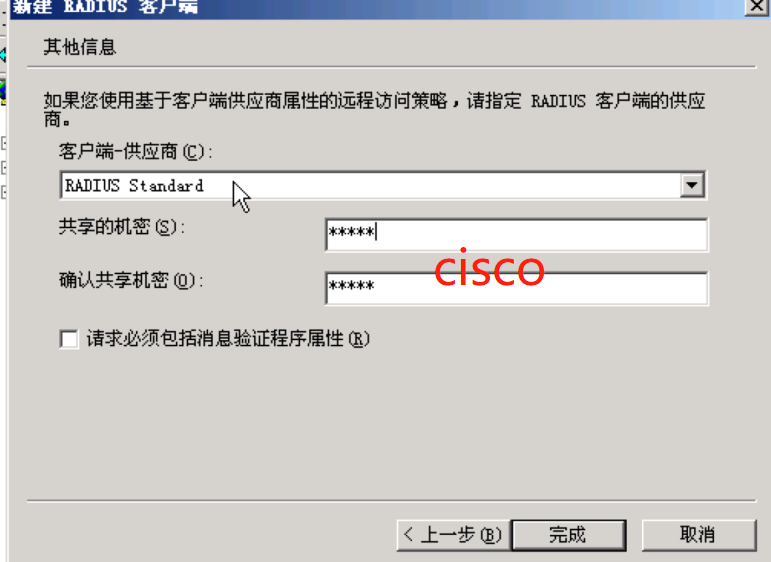

右键点击,RADIUS客户端 -->新建radius客户端,配置IP 10.0.0.2 ,密码 cisco 。(与sw1中配置的一致)

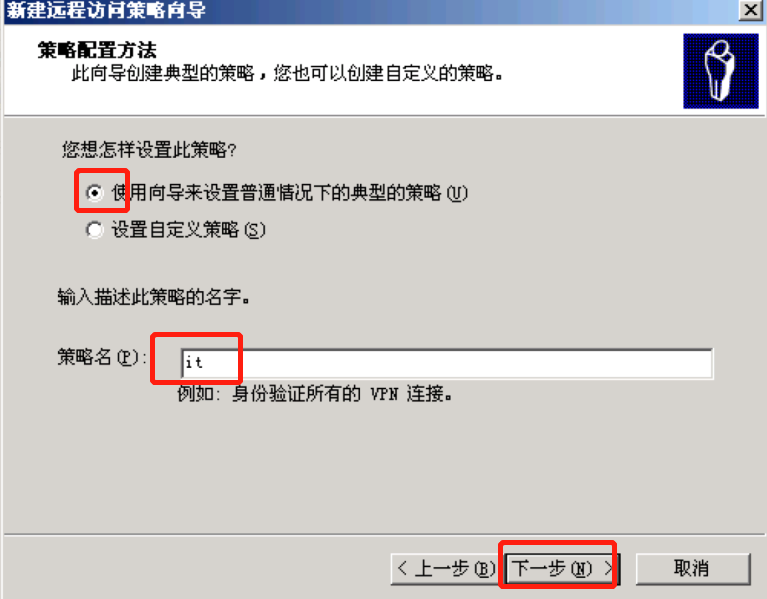

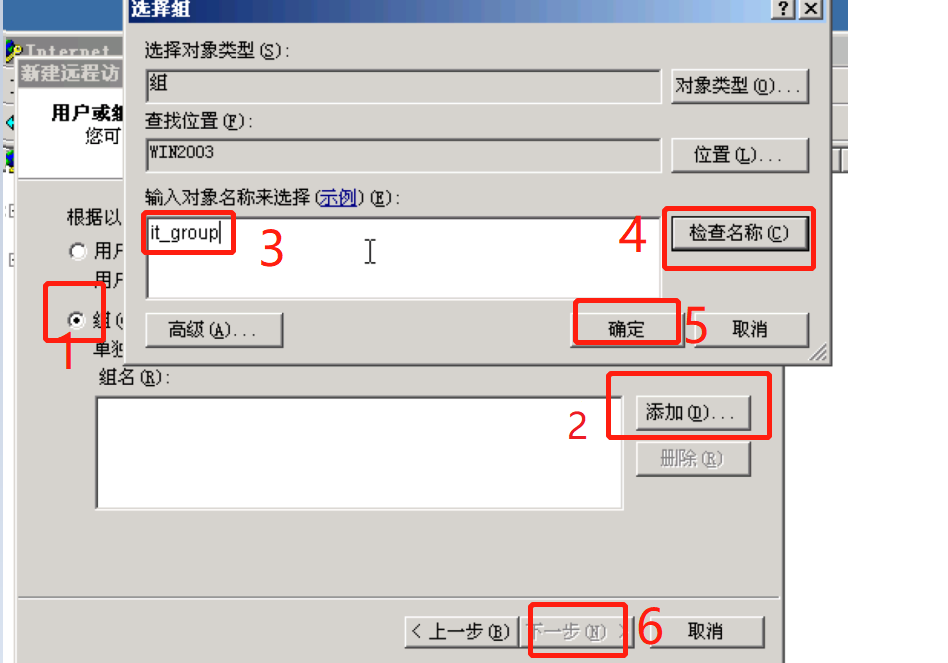

右键点击,远程访问策略-->新建远程访问策略-->下一步

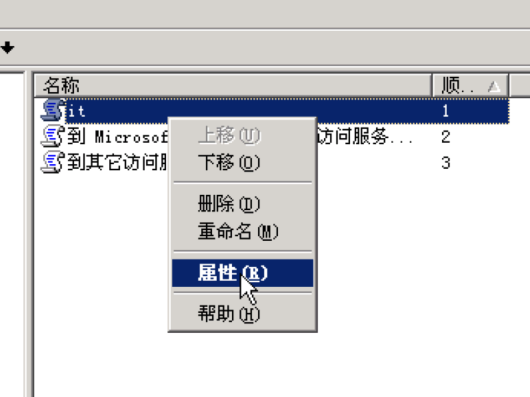

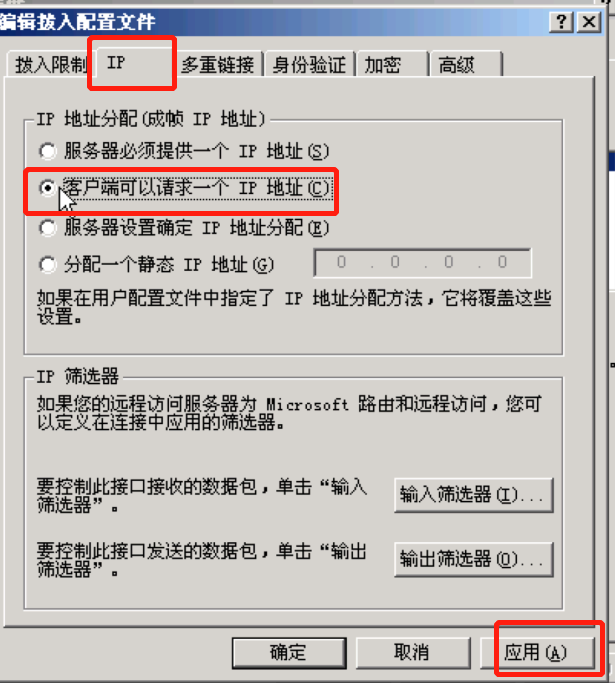

右键点击建好的策略,属性

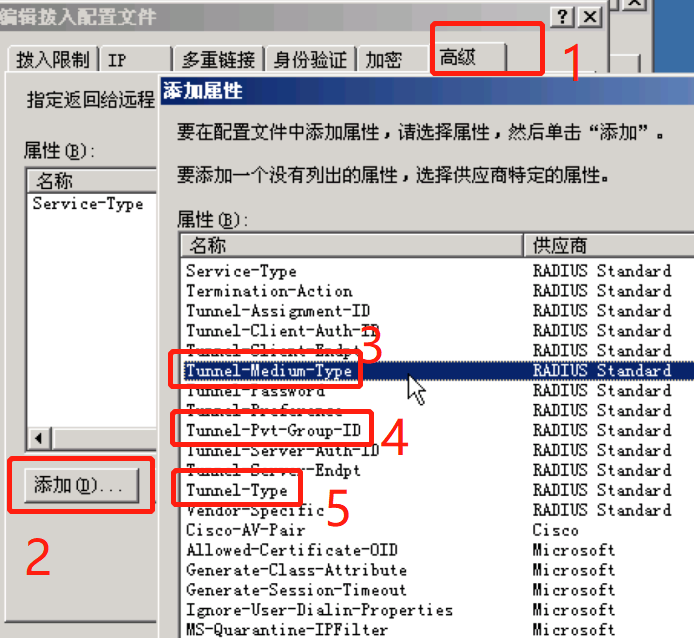

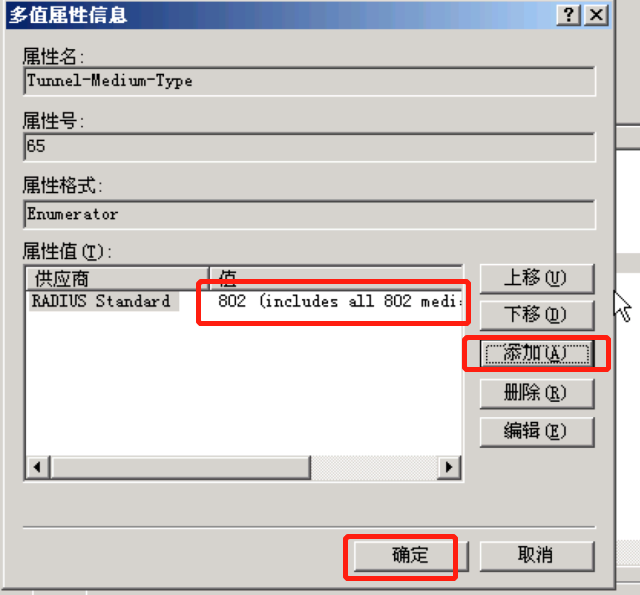

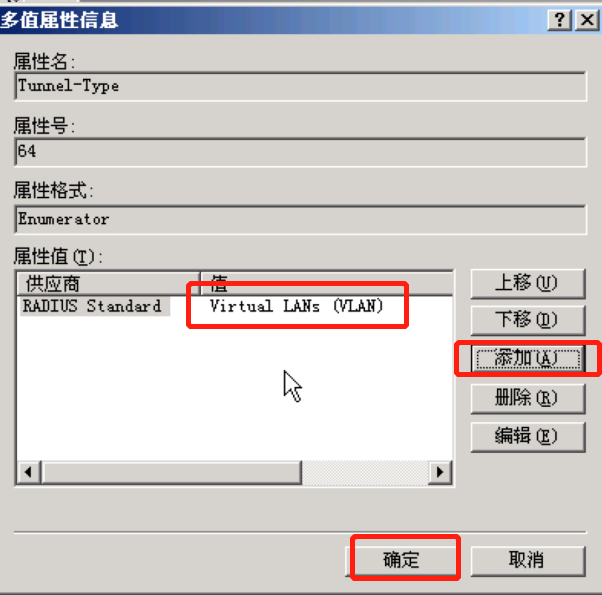

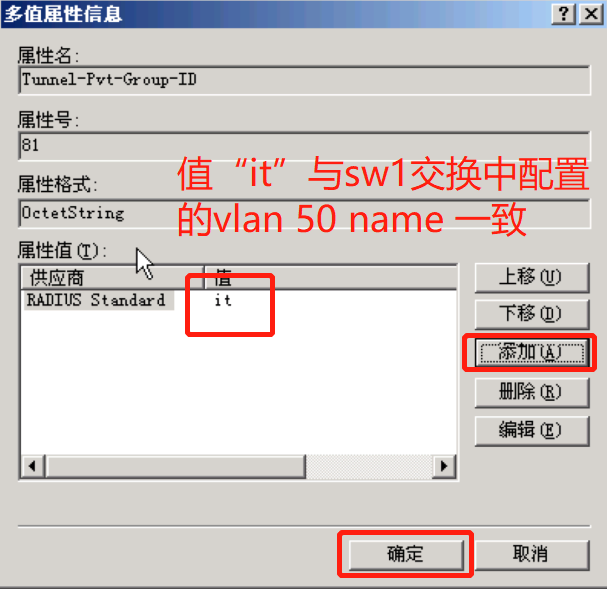

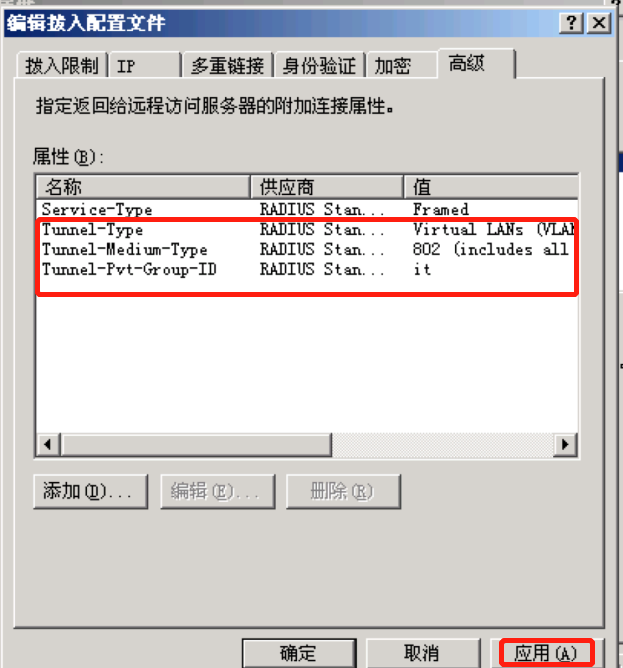

在高级中添加下面三个属性。用于下发vlan。

最终配置好的界面如下,点应用

radius配置完成

配置windows xp,验证配置

启动虚拟机,检查网络是否接入vboxnet1,检查过程同win2003

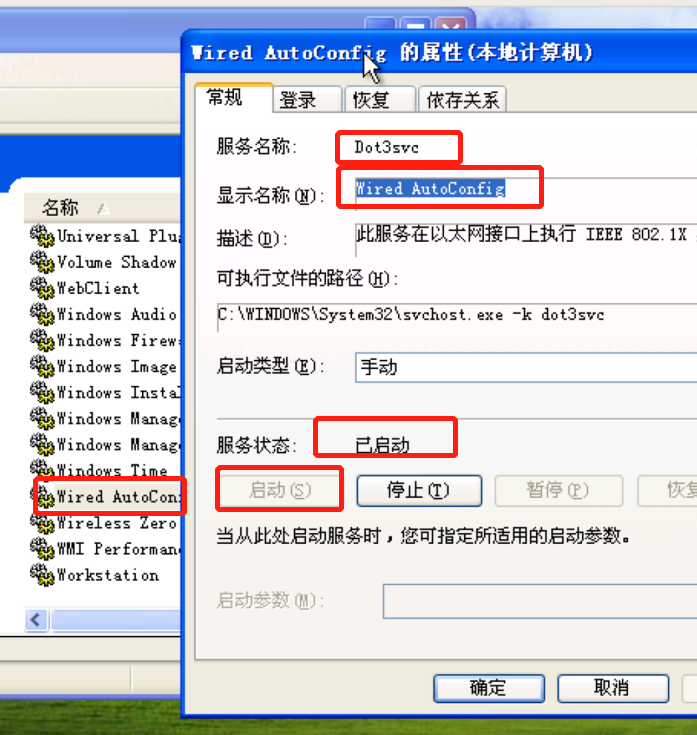

开始运行 services 打开服务管理。

找到Wired Autoconfig,启动服务

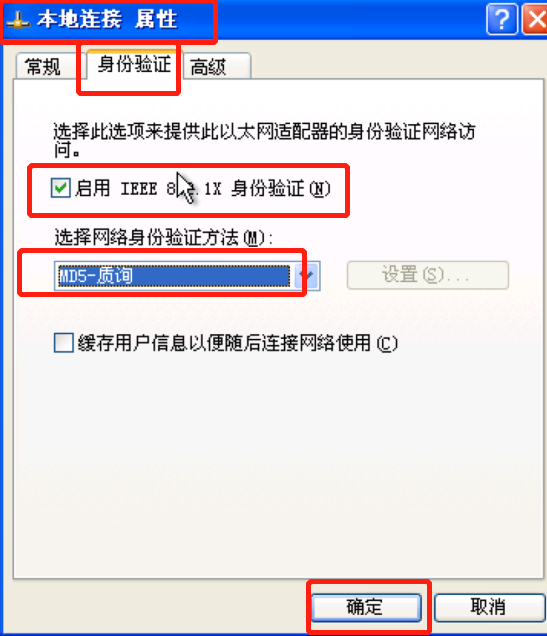

配置本地连接,使用EAP-MD5质询。

点击确定,右下角,会弹出认证提示。

输入用户名it_01,密码 P@ssw0rd

如果验证不成功,请禁用本地连接,再启用

或关闭sw1的F1/0口,再开启。命令如下

sw1(config)# int f1/0 sw1(config-if)# shutdown sw1(config-if)# no shutdown

再进行验证。

最终验证成功,可以看到window获取IP为192.168.50.100

如果,不输入用户名密码,过一会windows获取IP为192.168.100.100 即guest vlan

如果尝试输入错误密码,会获取IP为192.168.101.100 即 fail vlan

作业:

同学们也可以依据实验,创建不同用户组和用户,根据不同用户,下发不同vlan。达到部门隔离作用。

同时radisu还可以下发acl给用户。用于访问控制。

总结:

准入验证是现在非常常见的基础网络安全产品。商用产品,在免费架构上,加入了易用性及可视化查询等功能。但原理都是一样。

在本实验中还有很多802.1x的参数没有涉及,如重认证时间,重认证间隔,多主机模式等。这些参数在真实应用场景中会需要慢慢调整优化。

除了802.1x 还有cisco的Eap over udp协议,也可以实现准入认证。但为cisco专用。有比802.1x更多的特性。