Web安全-基于上传漏洞的MIME检测绕过

实验声明:本实验教程仅供研究学习使用,请勿用于非法用途,违者一律自行承担所有风险!

基于上传漏洞的MIME检测绕过

【实验目的】

通过本实验理解上传文件过程中MIME检测的方法,掌握利用burpsuit代理抓包后修改相关数据包信息绕过MIME检测的方法,熟悉MIME上传漏洞检测的防护策略。

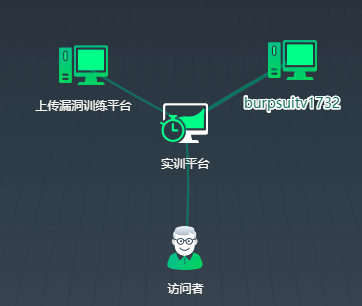

【实验环境】

渗透平台:Kali

用户名: college

密码: 360College

工具:Burpsuite

目标网站:上传漏洞训练平台

Pass-02(MIME检测绕过漏洞)

【实验原理】

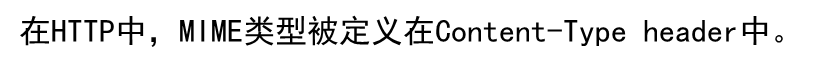

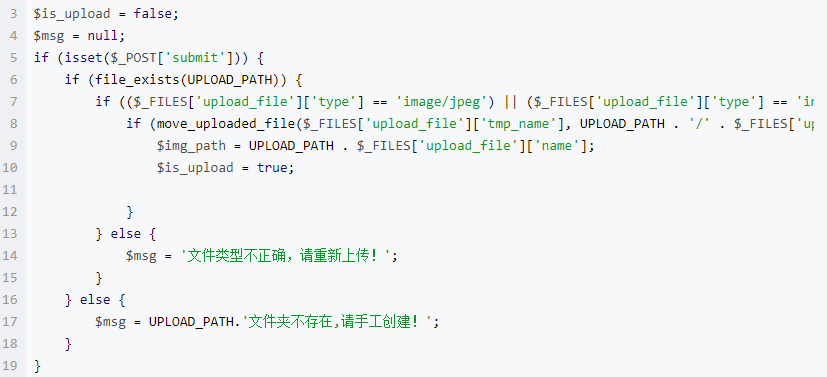

服务器端上传检测文件时,在HTTP中MIME类型被定义在Content-Type header中。此处便是我们进行绕过检测成功上传的核心。

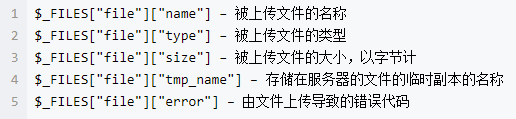

代码中相关的参数项

实验步骤

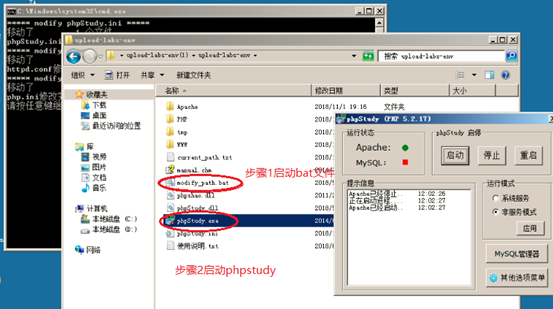

第一步 开启目标网站

如图所示来启动web服务器

第二步 开启目标网站渗透主机将浏览器代理功能与burpsuit关联

第三步 开启目标网站尝试各种方式将php后缀文件进行上传

(1)发现上传正常php,报错

(2)burpsuit抓包修改后缀名(上传XX.php抓包改为XX.jpg),依然报错

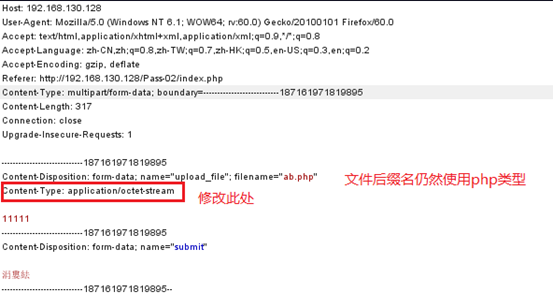

第四步 开启目标网站利用burpsuit代理功能将上传数据进行修改后重新上传,注意修改MIME文件类型

burpsuit抓包修改文件类型(上传XX.php,修改Content-Type: image/gif后重新提交),成功上传。

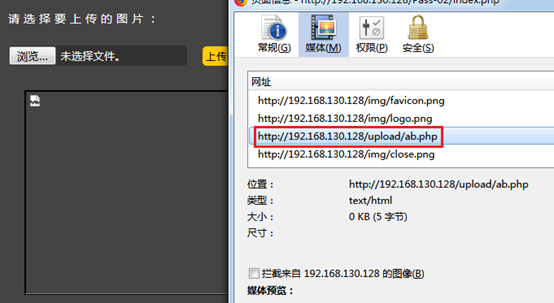

第五步 开启目标网站成功上传时的界面

【思考与总结】

通过本次实验,体会到在web服务器端编写检测代码时必须考虑全面,真正了解网络攻击者的思路与方法,才能真正做好安全防护。

通过本次实验,成功实现了绕过MIME检测,掌握上传漏洞的攻击方法以及防御措施。