Web安全-上传漏洞利用与防护

上传漏洞利用与防护

【实验目的】

通过本实验能够利用网站的上传漏洞,上传Webshell,绕过上传文件安全控制来达到远程控制目标主机的目的;同时使大家感受到网站上传漏洞的危害以及掌握如何进行安全防护。

【实验环境】

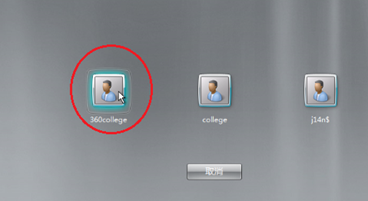

**存在上传漏洞靶机:DVWAWin2k8**

(用户名: 360college 密码: 360College)

**Web渗透主机:WebPentester**

(用户名: college 密码: 360College)

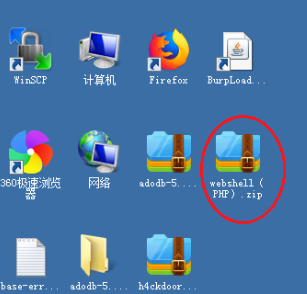

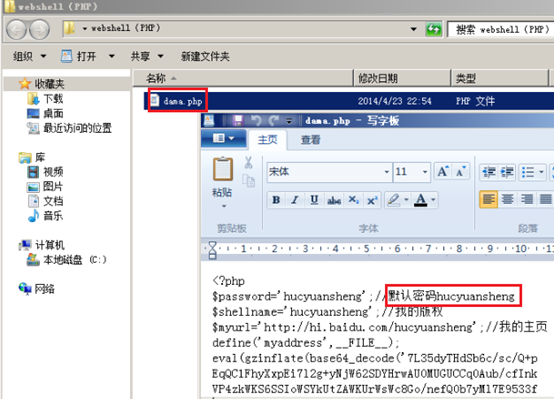

webshell存放路径:C:/用户/test/桌面/

【实验原理】

网站上传漏洞是指利用对上传文件无安全过滤或对上传文件安全控制不严等网站上传漏洞,上传Webshell,绕过上传文件安全控制来达到远程控制目标主机的目的。

常见的上传漏洞攻击有如下几种类型:

(1)能直接上传asp文件的漏洞。

如果网站有上传页面,就要警惕直接上传asp文件漏洞。例如流行的动网6.0论坛中upfile.asp上传页面,该页面对上传文件扩展名过滤不严,导致攻击者能直接上传asp文件,因此只要打开upfile.asp页,直接上传asp木马即可拿到webshell、拥有网站的管理员控制权。

(2)00截断上传的漏洞

目前网上流行的所有无组件网站上传都存在此类漏洞。攻击者利用“抓包嗅探”、“ULTRAEDIT”和“网络军刀”等工具伪造IP包,突破服务器端对上传文件名、路径的判断,巧妙上传ASP、ASA、CGI、CDX、CER、ASPX类型的木马。

(3)图片木马上传的漏洞

有的网站其后台管理中可以恢复/备份数据库,这会被攻击者用来进行图片木马入侵。图片木马入侵过程如下:首先将本地木马(例如D: \muma.asp)扩展名改为.gif,然后打开上传页面,上传此木马;再通过注入法拿到后台管理员的账号密码,进入网站后台管理中,使用备份数据库功能将.gif木马备份成.asp木马(例如muma.asp),即在“备份数据库路径(相对)”输入刚才图片上传后得到的路径,在“目标数据库路径”输入:muma.asp,提示恢复数据库成功;最后打开浏览器,输入刚才恢复数据库的asp路径,木马就能运行了。

(4)添加上传类型的漏洞

如今大多数论坛后台中都允许添加上传类型,这也存在上传漏洞的风险。攻击者如果获取后台管理员账号密码,然后进入后台添加上传类型,在上传页面中就能直接上传木马。例如bbsxp后台中允许添加asa、asp类型,通过添加操作后,就可以上传这两类文件了;ewebeditor后台也能添加asa类型,添加完毕即可直接上传asa后缀的木马;而LeadBbs3.14后台也允许在上传类型中增加asp类型,不过添加时asp后面必须有个空格,然后在前台即可上传ASP木马(在木马文件扩展名.asp后面也要加个空格)。

实验步骤

第一步 登录存在上传漏洞的Web服务器并启动网站Web服务。

(1)使用上图的账号进行登录(密码为360College)

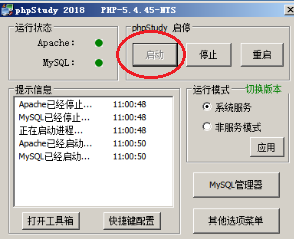

(2)双击桌面快捷方式phpStudy启动服务

Web服务成功启动后的界面如下图所示

第二步 Web渗透主机远程访问DVWA网站

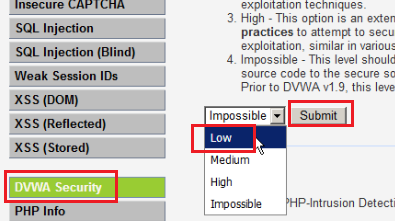

(1)输入url地址http://远程IP:8085

(2)设置训练级别为low

第三步 利用上传漏洞上传Webshell至目标Web网站

(1)输入解压密码360College释放解压webshell(PHP)

右键打开,查看webshell的连接密码

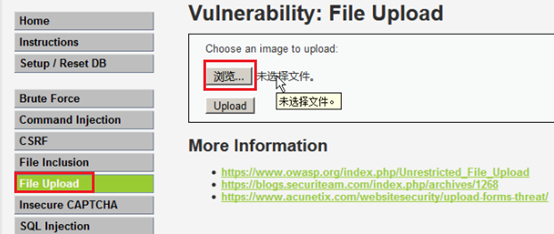

(2)找到DVWA网站的上传路径,上传webshell

如果php文件成功上传,其目标路径如下图所示

第四步 远程连接Webshell,控制目标web服务器

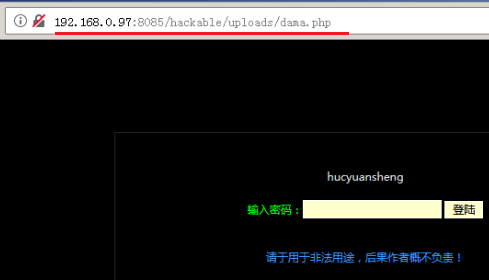

(1)输入如图所示的URL地址

http://目标IP:8085/hackable/uploads/dama.php

(2)连接webshell成功后的界面如下

(3)可以选择左侧的shell功能进行远程资源获取或控制

【思考与总结】

此次实验主要利用了DVWA网站由于对上传文件控制的不严格,导致攻击者上传了恶意的Webshell从而被远程控制。

上传漏洞最终形成的原因主要有以下两点:

(1)目录过滤不严格,攻击者可能建立畸形目录;

(2)文件未重命名,攻击者可能利用Web容器解析漏洞。

如果不能删除上传页面,为了防范入侵,建议在上传程序中添加安全代码,禁止上传asp\asa\js\exe\com等类文件,这需要管理者能看懂asp程序。针对00上传的漏洞,最安全的防范办法就是删除上传页面。

针对图片木马上传漏洞,删除后台管理中的恢复/备份数据库功能。针对添加上传类型的漏洞,可删除后台管理中的添加上传类型的功能。

文件上传漏洞的利用方式多种多样,但是要想遏制住它也很容易。漏洞利用的条件通常都比较苛刻,只要堵住关键点,就能够解决问题。

防范文件上传漏洞可以从阻止非法文件上传、阻止非法文件执行两处着手。阻止非法文件上传可采取扩展名白名单、文件头判断;阻止非法文件执行可采取存储目录与Web应用分离、存储目录无执行权限、文件重命名和图片压缩等方法。