Wireshark的简介

--------------------------------------------------------------

《Wireshark数据包分析实战》这本书其实还很不错,当时买回来只是翻了翻,就被同事借走了,之后公司搬家,这本书也就再也没看到了…,不过我在网上找到了PDF版,这里共享一下(这个也是网上找到的,如果有侵权行为,我会立即删除掉),PDf下载地址>>

这个算扫描版了,建议有兴趣的同学还是购买正版图书 :)

--------------------------------------------------------------

Wireshark是一个网络封包分析软件。一般我们主要用它来分析网络数据,干嘛呢?比如分析是否遭受了DDoS攻击(使用Wireshark分析并发现DDoS攻击)

看看聊天工具(ICQ软件,比如QQ、MSN)的消息传送(现在全部加密了,聊天内容不能直接查看了)等等…

如何使用它呢?

第一步:下载并安装;

可以直接去官网上进行下载(链接地址>>),支持Linux、OS X、Windows

第二步:使用

这一步,网上已经有很多很详细的说明了。这里再大概介绍一下:Caputre –> Interfaces 选择要监测的网卡。

默认是监听所有的网络消息(包括TCP、UDP等各种协议的网络请求),如果不进行过滤(Filter)那么你会看看刷刷的网络封包列表,不停的再滚动,根本无从下手。很有可能因为消息过多,而导致你的电脑“卡死”

红色标注的按钮,点击后取消自动滚动列表。方便在查看某个网络消息时,定格消息列表…

过滤器有两种:

a、显示过滤器,就是捕获了全部,而通过过滤器来显示满足条件的封包消息(上图中的Filter后面的文本输入框);

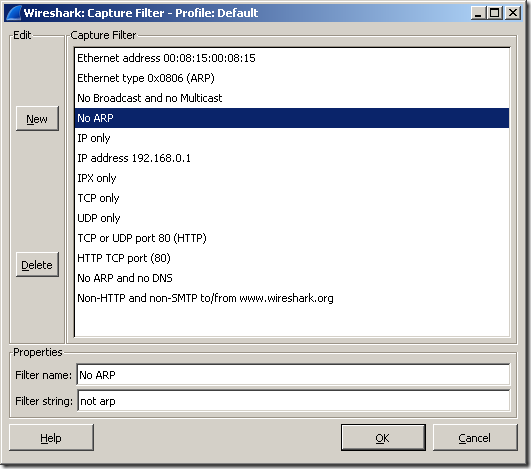

b、捕获过滤器,用来过滤捕获的封包,避免捕获过多的记录,在Capture –> Capture Filters中进行设置;

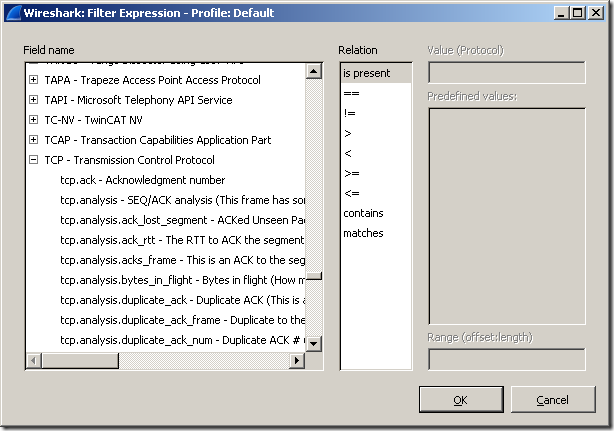

二者的操作界面:

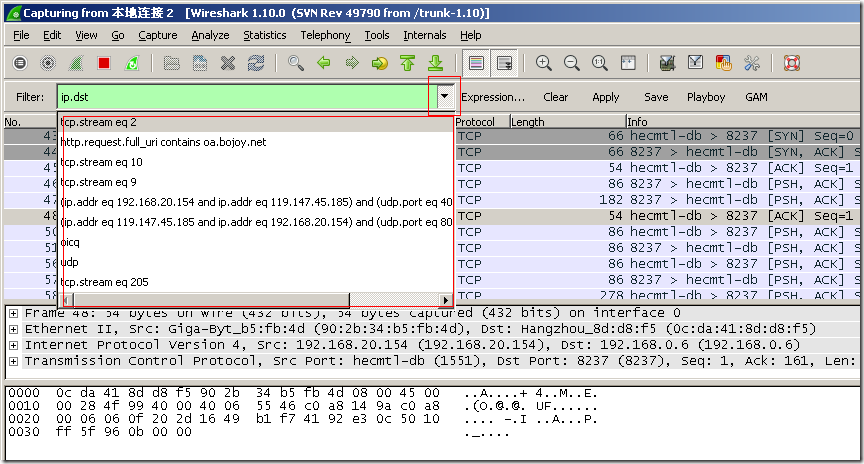

过滤的规则,有保存、应用、清除三个操作,你使用过的规则,默认如果不保存,在点击输入框右侧下拉按钮时也可以显示。

Save按钮后面的“Playboy”、“GAM”就是我所保存过的规则名称,点击后直接应用该规则了

过滤表达式的一些规则:

1、协议过滤;

TCP、HTTP、UDP、HTTP、IP、SMTP、FTP、ICMP、SSL等…,排除某种协议可使用!tcp或者not tcp

2、IP过滤:包括来源IP(src)和目标IP(dst);

ip.dst == 192.168.0.1 多个规则可使用and、or进行组合,支持括号,包括使用contains关键字

3、端口过滤;

tcp.port >= 1 and tcp.port <= 8

4、包长过滤;

(udp.length > 100 and udp.length < 1000) or udp.length == 1200

5、http模式过滤;

http.request.method == “Get”

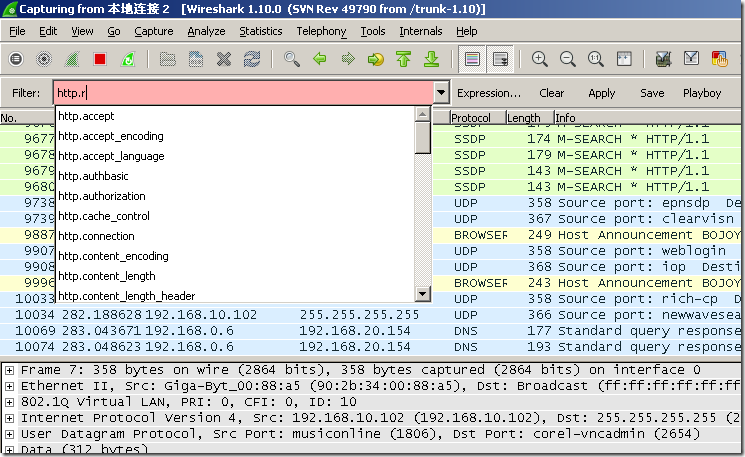

所有的过滤规则,在应用时,如果表达式正确,会显示“绿色”,否则为“红色”。

比较方便的是,它有自动提示功能^_^

介绍到这里,一般也就差不多够用了。但默认显示的列数据可能不够用,比如只显示了请求目标的IP,但没有显示请求的url。

默认显示的字段有:No.(列表编号)、Time(时间)、Source(消息源IP-src)、Destination(消息目标IP-dst)、Protocol(协议类型)、Length(封包长度)、Info(请求的相关信息,比如HTTP会显示请求方式、路径等)

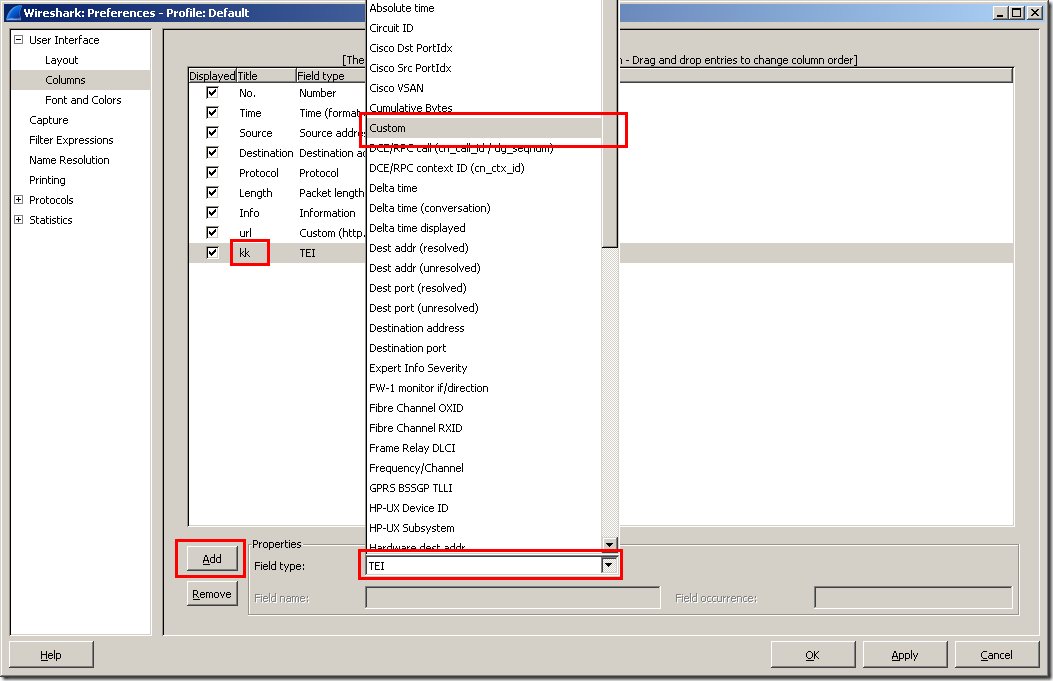

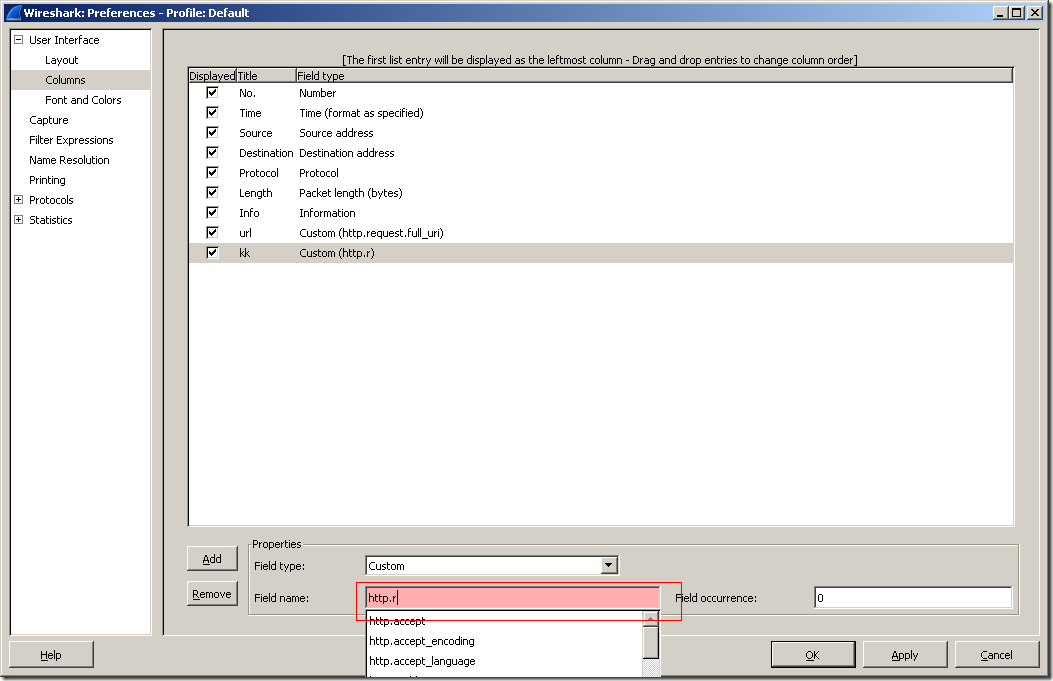

如果想显示更多信息,可以自已定制。点击菜单 Edit –> Preferences –> User Interface –> Columns

Add –> 输入显示的字段名,然后选择类型,这里可以选择自定义。

然后保存应用即可。

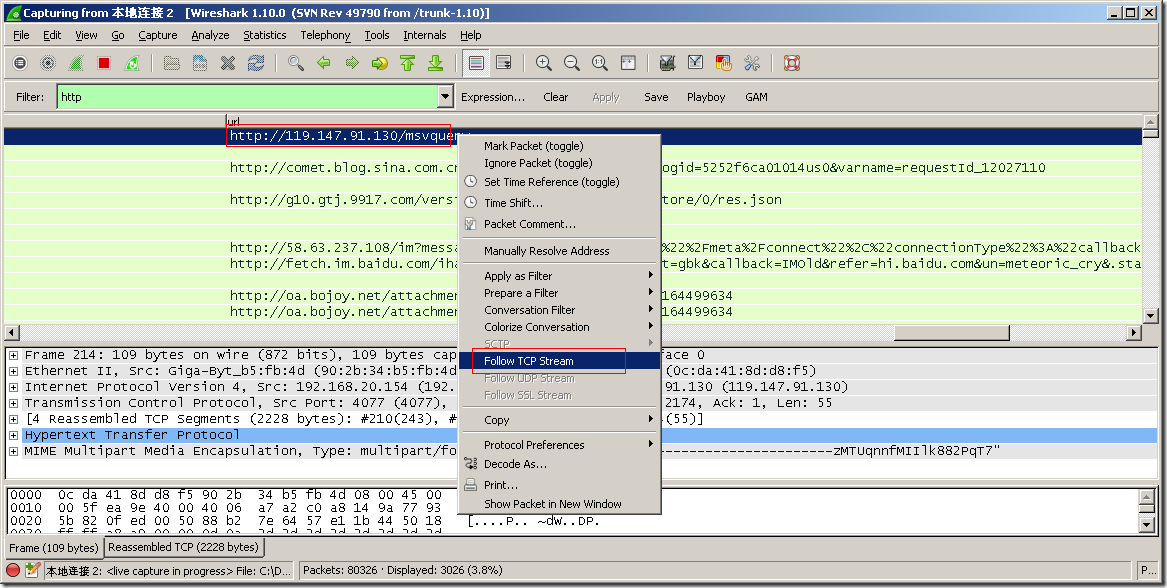

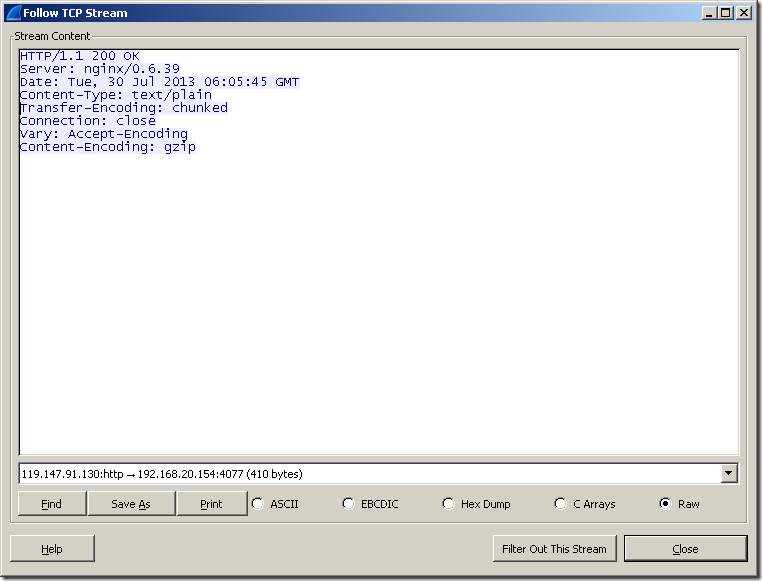

封包列表显示的消息发送的情况,那如何查看接口返回的消息呢?以一个HTTP请求为例:

选中要查看的封包消息,右击菜单中选择“Follow TCP Stream”

掌握以上这些,平时的工作中差不多够用了。最后分享二篇关于Wireshark很精彩的文章