shiro721 复现

适用版本:shiro大于1.2.24,小于1.4.42.在1.2.24中,shiro修复了秘钥硬编码在代码中的漏洞,然而并没有根本上去解决问题.

在shiro550中,秘钥是硬编码在代码中的.

public AbstractRememberMeManager() {

this.serializer = new DefaultSerializer<PrincipalCollection>();

this.cipherService = new AesCipherService();

setCipherKey(DEFAULT_CIPHER_KEY_BYTES);

}

而在shiro721中,秘钥是动态的去生成的.

public AbstractRememberMeManager() {

this.serializer = new DefaultSerializer<PrincipalCollection>();

AesCipherService cipherService = new AesCipherService();

this.cipherService = cipherService;

setCipherKey(cipherService.generateNewKey().getEncoded());

}

}

然而在这版本的shiro中,对于AES CBC的错误处理不当,因此可以通过padding oracle攻击去获取动态生成的秘钥.由于本人不懂密码,所以就不去调试了(调试了也看不出来有密码层面的洞).直接给出github上大佬的脚本paddingoracle.

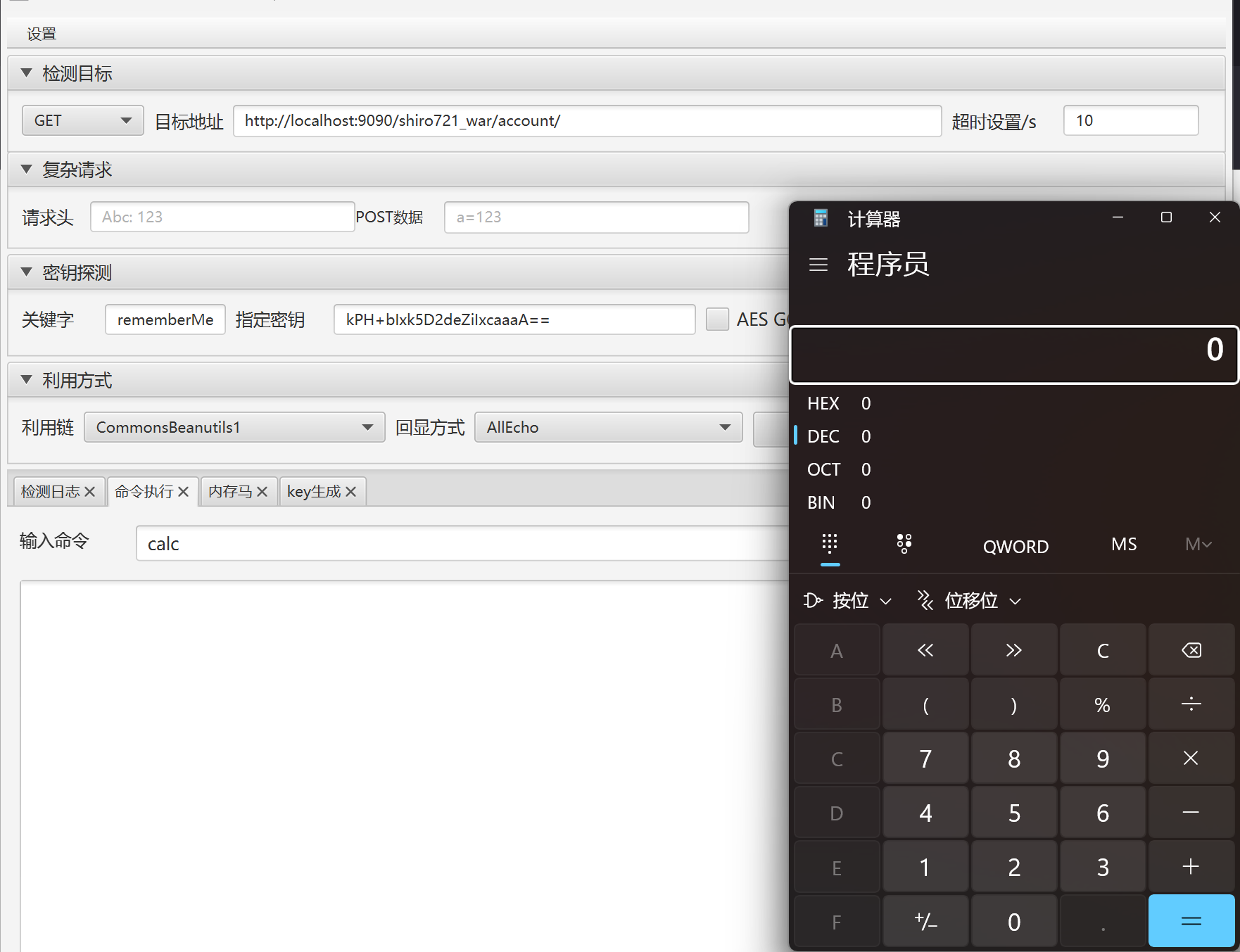

直接使用现成的工具去打一下得了...

【推荐】国内首个AI IDE,深度理解中文开发场景,立即下载体验Trae

【推荐】编程新体验,更懂你的AI,立即体验豆包MarsCode编程助手

【推荐】抖音旗下AI助手豆包,你的智能百科全书,全免费不限次数

【推荐】轻量又高性能的 SSH 工具 IShell:AI 加持,快人一步

· winform 绘制太阳,地球,月球 运作规律

· 震惊!C++程序真的从main开始吗?99%的程序员都答错了

· AI与.NET技术实操系列(五):向量存储与相似性搜索在 .NET 中的实现

· 超详细:普通电脑也行Windows部署deepseek R1训练数据并当服务器共享给他人

· 【硬核科普】Trae如何「偷看」你的代码?零基础破解AI编程运行原理